目录

DDos攻击简介

DDos攻击应急响应指南

一. 问题排查

二. 临时处置

三. 研判溯源

四. 清楚加固

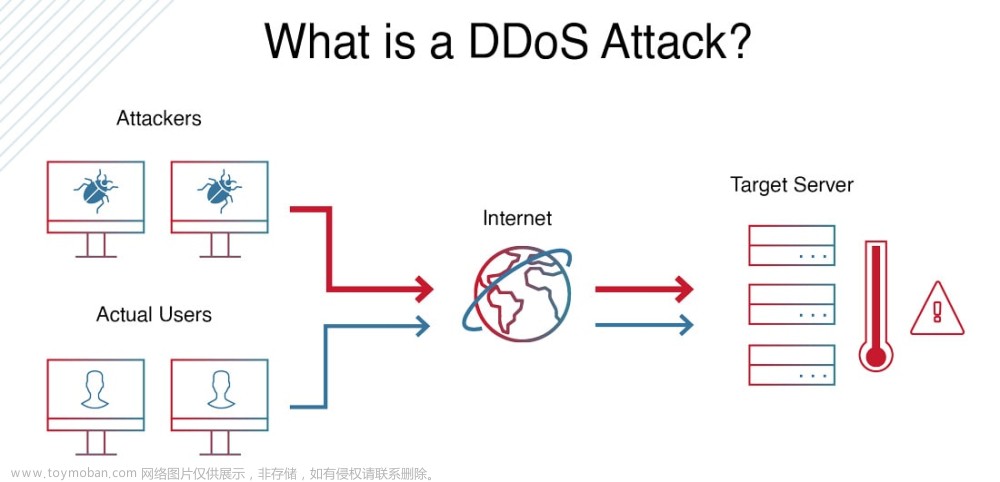

DDos攻击简介

分布式拒绝服务是种基于DoS的特殊形式的拒绝服务攻击,是一种分布、 协作的大规模攻击方式,主要瞄准比较大的站点,像商业公司、搜索引擎或政府部门门的站点。DoS攻击只要一台单机和一个Modem就可实现;而DDoS攻击是利用一批受控制的机器向一台机器发起攻击,这样来势迅猛的攻击令人难以防备,因此具有较大的破坏性。

绝大部分的DDoS攻击是通过僵尸网络产生的。僵尸网络主要由受到僵尸程序感染的计算机及其他机器组成。当确定受害者的IP 地址或域名后,僵尸网络控制者发送攻击指令,随后就可以使网络断开连接,指令在僵尸程序间自行传播和执行,每台僵尸主机都将做出响应,同时向目标主机发送请求,可能导致目标主机或网络出现溢出,从而拒绝服务。

消耗网络带宽资源:ICMP Flood UDP Flood

消耗系统资源:TCP Flood SYN Flood

消耗应用资源:CC攻击(HTTP Flood)

DDos攻击应急响应指南

如何判断遭受到DDos攻击:

- 查看防火墙、流量监控设备、网络设备等是否出现安全告警或大量异常数据包。

- 查看是否存在特定的服务、页面请求,使服务器/主机无法及时处理所有正常请求。

- 查看是否有大量等待的TCP连接。

- 排查服务器/主机与恶意IP地址是否建立异常连接,或是否存在大量异常连接。

一. 问题排查

DDos事件发生的时间

对可记录流量信息的设备进行排查,确定攻击时间,以便后续依据此时间进行溯源分析,并对攻击者行为、攻击方法进行记录。

了解系统架构

通过了解现场实际环境网络拓扑、业务架构及服务器类型、带宽大小等关键信息,可帮助安全运营人员、应急响应工程师确认事件影响的范围及存在的隐患。

了解影响范围

结合系统架构情况,确认在DDoS攻击中受到影响的服务和带宽信息,以便后续排查并采取相应措施缓解。

二. 临时处置

- 我们可以针对当前攻击流量限制访问速率,调整安全设备的防护策略。通过设备的记录信息,对访问异常的IP地址进行封堵。

- 当流量在服务器硬件与应用接受范围内,利用IP表实现软件层防护。

- 当攻击持续存在,则可在出口设备配置防护策略、接入CDN防护等。

- 当流量远远超出出口带宽,建议联系运营商进行流量清洗。

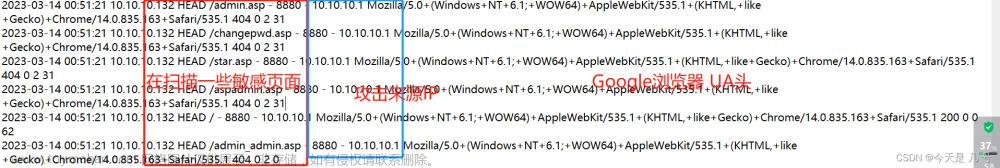

三. 研判溯源

溯源分析一般是通过查看安全设备、流量监控设备、服务器、网络设备上保留的日志信息进行的。将排查过程中整理出的IP地址进行梳理、归类,方便日后溯源。但是在DDoS攻击中,攻击者一般会使用僵尸网络,因此为溯源带来很大难度。建议在遭受DDoS攻击时及时报案,并保留相关日志、攻击记录等。

四. 清楚加固

服务器防护

- 对服务器进行安全加固,包括操作系统及服务软件,以减少可被攻击的点。

- 避免非业务端口对外网开放,避免与业务无关的请求和访问,减少服务器暴露在公网的攻击点。

- 对服务器进行性能测试、压力测试等,评估正常业务环境下其所能承受的带宽及业务吞吐处理能力。

- 及时更新安全补丁,避免服务器沦为攻击者攻击的“肉鸡”。

网络防护与安全监测文章来源:https://www.toymoban.com/news/detail-482637.html

- 优化网络架构,利用负载分流保证系统弹性、冗余,并防止单点故障的产生。

- 限制同时打开数据包的最大连接数。

- 部署流量监控设备或抗DDoS攻击设备,对全网中存在的威胁进行监控分析,关注相关告警,为追踪溯源提供基础支撑。

应用系统防护

对应用代码做好性能优化。

文章来源地址https://www.toymoban.com/news/detail-482637.html

到了这里,关于运维圣经:DDos攻击应急响应指南的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!