实验目的

在本实验中,我们使用思科Cisco Packet Tracer软件,分别配置静态和动态NAT以实现内部网络访问外部网络。通过实验,我们去了解NAT的基本原理和配置方法

不做糊涂蛋!——什么是NAT技术

NAT(Network Address Translation)即网络地址转换,是一种将私有IP地址转换为公共IP地址的技术。NAT技术可以实现内部网络与外部网络之间的通信,同时保护内部网络的安全性。通过NAT技术,内部网络的主机可以使用私有IP地址,而不必担心与其他网络冲突。同时,外部网络无法直接访问内部网络,从而保护了内部网络的安全性。

NAT技术有两种类型:

静态NAT是一种将内部网络的私有IP地址映射为公共IP地址的固定映射方式,一般用于需要对外提供服务的主机。

动态NAT是一种将内部网络的私有IP地址动态映射为公共IP地址的方式,一般用于内部网络中的主机需要访问外部网络时。

实验正式开始------------------------------------------------------------------

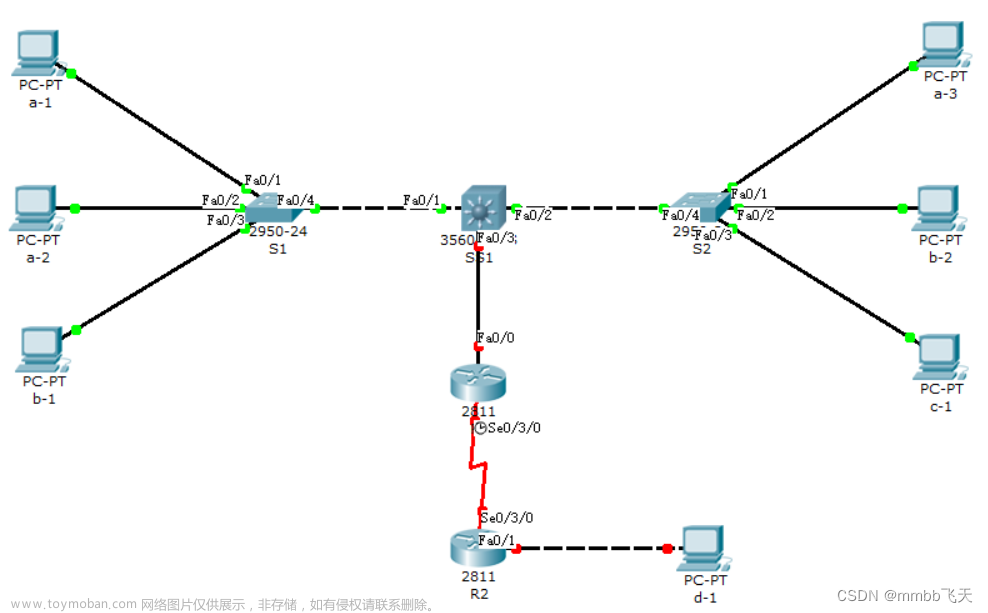

网络拓扑图

端口详情(这里很重要,是正确配置IP地址的参考,是实现所有其他技术的前提,要记住每个接口都是与那个网络连接):

R1-----f0/0-------内网:代表R1通过自己的f0/0接口与内网连接

R1-----f0/1-------R2:代表R1通过自己的f0/1接口与R2连接

R2-----f0/0-------内网:代表R1通过自己的f0/0接口与服务器连接

R2-----f0/1-------R1:代表R2通过自己的f0/1接口与R1连接

终端的IP配置

搭建好网络结构后为内网的两台PC和外网的一台服务器分别配置IP地址和网关,由于要模拟内网访问外网,所以IP和网关只要满足不在同一网段,IP地址随便配,这里我是采用图形化界面配置:

| 终端 | IP+掩码 | 网关 |

|---|---|---|

| 主机A(左上) | 10.0.0.1/24 | 10.0.0.254 |

| 主机B(左下) | 10.0.0.2/24 | 10.0.0.254 |

| 服务器 | 192.168.10.1 | 192.168.10.254 |

路由器静态路由表配置

这里我们先让这个网络实现逻辑层面上的连通,配置路由器的静态IP

R1配置

Router>en

Router#config t

//下面指令基本都是简写,可以输入前缀后按Tab键补全

Router(config)#h R1

R1(config)#in f0/0 // 进入R1和内网的连接端口

R1(config-if)#ip add 10.0.0.254 255.255.255.0

// ip address 端口所接网络的网关+子网掩码

R1(config-if)#no shutdown // 开启端口

R1(config-if)#exit // 退出端口编辑

R1(config)#in f0/1

R1(config-if)#ip add 192.168.20.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#ip route 192.168.10.0 255.255.255.0 192.168.20.2

// 静态路由表:ip route 目的网络地址+目的网络掩码+下一跳

R2配置

Router>en

Router#config t

Router(config)#h R2

R2(config)#in f0/0

R2(config-if)#ip add 192.168.10.254 255.255.255.0

R2(config-if)#no sh

R2(config-if)#exit

R2(config)#in f0/1

R2(config-if)#ip add 192.168.20.2 255.255.255.0

R2(config-if)#no sh

R2(config-if)#exit

此时静态路由表已经配置完成,我们只对连接内网的R1配了路由表,是为了之后内网能去访问外网,使用PC去ping服务器现在肯定是不通的

静态NAT配置(在R1进行)

// 将R1的接口f0/0配置为内网接口,接口f0/1配置为外网接口

R1(config)#in f0/0

R1(config-if)#ip nat inside

R1(config-if)#exit

R1(config)#in f0/1

R1(config-if)#ip nat outside

R1(config-if)#exit

// 将内网主机的私有IP地址映射为公共IP地址

R1(config)#ip nat inside source static 10.0.0.1 192.168.20.4

R1(config)#ip nat inside source static 10.0.0.2 192.168.20.3

R1(config)#exit

// 查看NAT配置

R1#show ip nat s

Total translations: 2 (2 static, 0 dynamic, 0 extended)

Outside Interfaces: FastEthernet0/1

Inside Interfaces: FastEthernet0/0

Hits: 0 Misses: 0

Expired translations: 0

Dynamic mappings:

R1#show ip nat t

Pro Inside global Inside local Outside local Outside global

— 192.168.20.1 10.0.0.1 — —

— 192.168.20.2 10.0.0.2 — —

此时再ping,两台PC均可访问外网的服务器

动态NAT配置

清空静态IP配置

R1(config)#no ip nat inside source static 10.0.0.1 192.168.20.4

R1(config)#no ip nat inside source static 10.0.0.2 192.168.20.3

R1(config)#exit

R1#show ip nat t //显示NAT转换表

R1#show ip nat s //显示NAT统计信息

上面两条命令的结果:

动态NAT配置

R1(config)#access-list 10 permit 10.0.0.0 0.0.0.255

// 定义ACL ID为10的允许10.0.0.0/24网络通过的ACL列表

R1(config)#ip nat pool dhnat 192.168.20.3 192.168.20.254 netmask 255.255.255.0

// 定义了一个名为dhnat的NAT地址池,地址范围为192.168.20.3—192.168.20.254

R1(config)#ip nat inside source list 10 pool dhnat

// 将ACL列表10与NAT地址池dhnat绑定,表示允许ACL列表10中的IP地址通过NAT地址池dhnat访问外部网络

R1#show ip nat t

// 刚配好查看地址转换表什么也没有,用主机A(左下)主机(B)分别ping一下服务器

// 此时再查看NAT地址转换表

R1#show ip nat t

Pro Inside global Inside local Outside local Outside global

icmp 192.168.20.3:10 10.0.0.2:10 192.168.10.1:10 192.168.10.1:10

icmp 192.168.20.3:11 10.0.0.2:11 192.168.10.1:11 192.168.10.1:11

icmp 192.168.20.3:12 10.0.0.2:12 192.168.10.1:12 192.168.10.1:12

icmp 192.168.20.3:9 10.0.0.2:9 192.168.10.1:9 192.168.10.1:9

icmp 192.168.20.4:13 10.0.0.1:13 192.168.10.1:13 192.168.10.1:13

icmp 192.168.20.4:14 10.0.0.1:14 192.168.10.1:14 192.168.10.1:14

icmp 192.168.20.4:15 10.0.0.1:15 192.168.10.1:15 192.168.10.1:15

icmp 192.168.20.4:16 10.0.0.1:16 192.168.10.1:16 192.168.10.1:16

PAT端口地址转换

什么是PAT?

PAT(Port Address Translation,端口地址转换)是一种NAT技术,它可以将多个内部IP地址映射到一个公共IP地址上,并使用不同的端口号来区分不同的内部主机。

PAT配置

删除地址池dhnat和动态NAT应用

R1(config)#no ip nat pool dhnat

%Pool dhnat in use, cannot destroy // 提示正在使用

R1(config)#no ip nat inside source list 10 pool dhnat

R1(config)#no ip nat pool dhnat

R1(config)#

配置PAT

R1(config)#ip nat inside source list 10 interface f0/0 overload文章来源:https://www.toymoban.com/news/detail-482888.html

文章来源地址https://www.toymoban.com/news/detail-482888.html

文章来源地址https://www.toymoban.com/news/detail-482888.html

到了这里,关于思科Cisco Packet Tracer 静态/动态NAT实现内网访问外网的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!