一、什么是弱口令?

弱口令没有严格和准确的定义,通常认为它是容易被别人猜测到或被工具破解的口令均为弱口令。

在允许社会工程学攻击的情况下,密码中仅带有与自身相关的信息也可以称之为弱口令,如 受害者为王伟,通过简单的社工信息收集到生日为19920801 那么以wangwei123、wangwei19920801、ww19920801、WangWei123此类的密码均被认为是弱口令。

另外,企业、CMS以及系统服务的默认口令也被认为是弱口令的一种。

二、暴力破解

暴力破解(Brute Force)也称为字典攻击,通常被用于攻击网站的用户账户名/密码。

使用自动化脚本以枚举的方式尝试所有可能的用户名或密码组合。

通过攻击用户的账户名和密码,窃取用户个人信息或获取网站管理权限等。

暴力破解也被称为枚举测试、穷举法测试,即将每个可能的结果逐个比较,直到找出正确的结果为止。

暴力破解因场景、协议、认证方式的不同,所采用的破解方法也是不尽相同。

1、暴力破解攻击产生原因

- Web应用开发时用户身份认证方法有逻辑漏洞。

- Web用户身份识别策略不严格或设置不当。

- Web应用对用户身份和密码没有做强状性限制。

- Web应用没有对用户非常用登录地址做异常访问处理。

- Web应用开发时,用户身份认证方式有缺陷或权限分配不合理。

文章来源:https://www.toymoban.com/news/detail-482895.html

文章来源:https://www.toymoban.com/news/detail-482895.html

2、暴力破解分类

- 简单的暴力破解

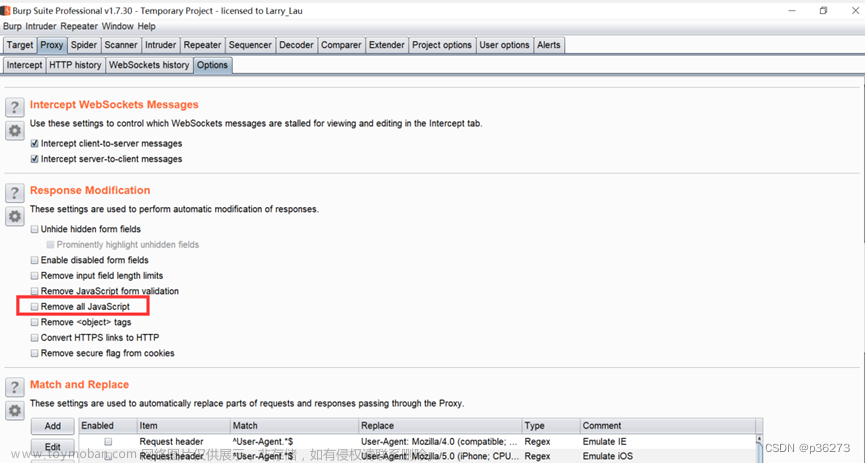

- 前端JS检测验证码

- 后端服务器检测验证码

- Token防爆破检测

3、具体案例

链接: Burp Suite靶场练习——暴力破解(pikache靶场)文章来源地址https://www.toymoban.com/news/detail-482895.html

到了这里,关于网络安全进阶学习第一课——认证崩溃之弱口令与暴力破解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!