文件上传

文件上传,顾名思义就是上传文件的功能行为,之所以会发展成危害性严重的漏洞,是因为程序没有对访客提交的数据进行检验或者过滤不严,可以直接提交修改过的数据绕过扩展名的检验。文件上传漏洞是漏洞中最为简单的利用形式,一般只要能上传获取地址,导致可执行文件被解析,就可以获取系统webshell。

上传文件与提交数据的区别:

上传文件:往往是将文件向服务器某目录中写入

提交数据:像注册用户或留言等,往往是像数据库中写入

漏洞概述

文件上传是Web应用必备功能之一,比如上传头像显示个性化、上传附件共享文件、上传脚本更新网站等。如果服务器配置不当或者没有对上传的文件后缀类型进行足够的过滤,Web用户就可以上传任意文件,包括恶意脚本文件、exe程序等,这就造成了文件上传漏洞。

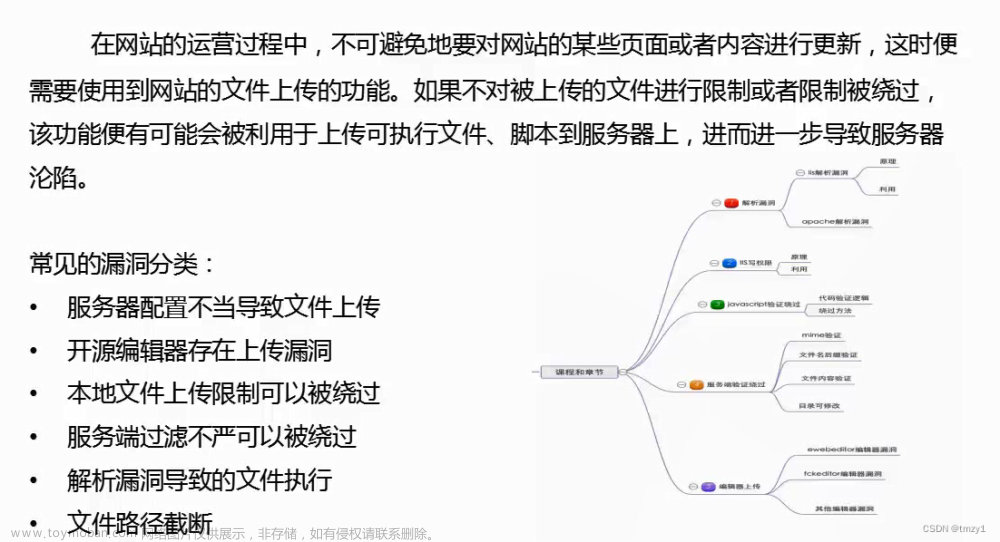

文件上传漏洞产生原因除了未对文件后缀进行严格的过滤外,还有一部分是攻击者通过Web服务器的解析漏洞来突破Web应用程序的防护,如Apache、IIS等解析漏洞

漏洞原理

网站Web应用一般都有文件上传功能,如文档、图片、头像、视频上传、当上传功能的实现代码没有严格校验上传文件的后缀名和文件类型时,就可以上传任意文件,甚至可执行文件后门。

漏洞成因

服务器配置不当会导致任意文件上传;

web应用开放了文件上传功能,并且对上传的文件没有进行足够的限制;

程序开发部署时候,没有考虑到系统特征、验证和过滤不严格而导致限制被绕过。

漏洞利用条件

一定的条件:

web用户可访问。web服务器要开启文件上传功能,并且上传API接口对外"开放";

web用户对目标目录具有可写权限甚至具有执行权限,一般情况下,web目录都有执行权限;文章来源:https://www.toymoban.com/news/detail-486240.html

要利用文件上传漏洞,就是上传的文件可以执行,也就是说web服务器可以解析上传的脚本,无论脚本以什么形式存在ÿ文章来源地址https://www.toymoban.com/news/detail-486240.html

到了这里,关于【文件上传漏洞-01】文件上传漏洞及其防御的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!