前言

之前听说过这个漏洞,也看过分析的文章,但是可惜护网实战一直遇不到tomcat,或者口令破不进去,挺遗憾的,所以找不到实战的例子来写,怕自己忘了没地方查,所以我就干脆拿个靶场来记记。

提示:以下是本篇文章正文内容,下面案例可供参考

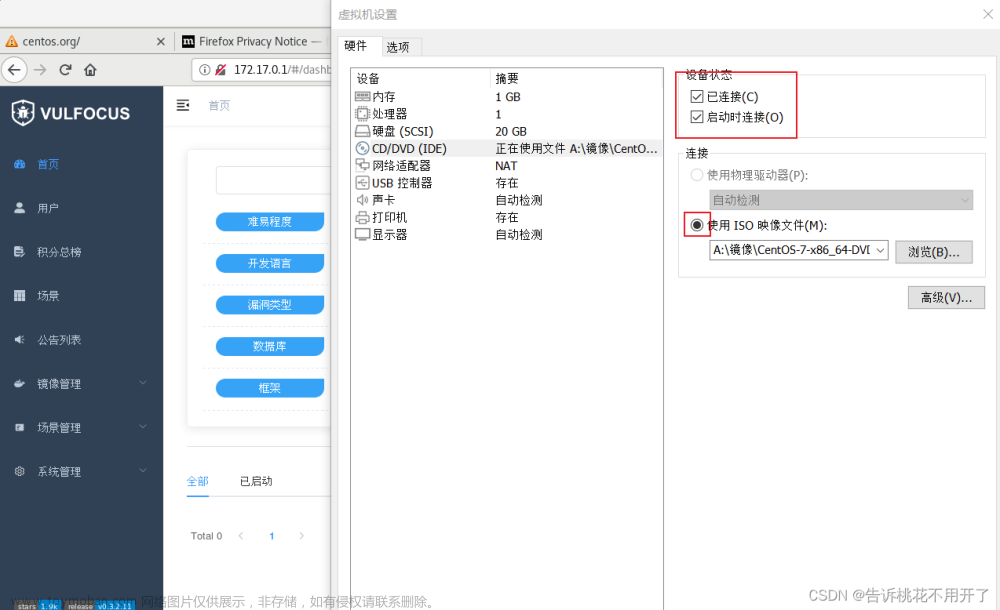

一、Vulfocus开启Tomcat漏洞环境

在vulfocus官网注册一个账号就行,免费的,很不错的在线靶场,强烈推荐。

https://vulfocus.cn

然后选择,初级,下面选择Tomcat就行了。

点击启动之后就可以访问给出的ip地址进行访问(启动的时间很慢,而且靶场的运行时间有限,大家在靶场启动后复现的速度一定要快):

然后,tomcat的后台地址是manager。在url后面拼接就行,一般默认密码是tomcat/tomcat,实战情况中,暴破的字典自己去选。而且,tomcat后台账号密码传输是以(用户名:密码)这种形式再进行base64加密后传输的。这里不详细说明,具体看别的分析文章。

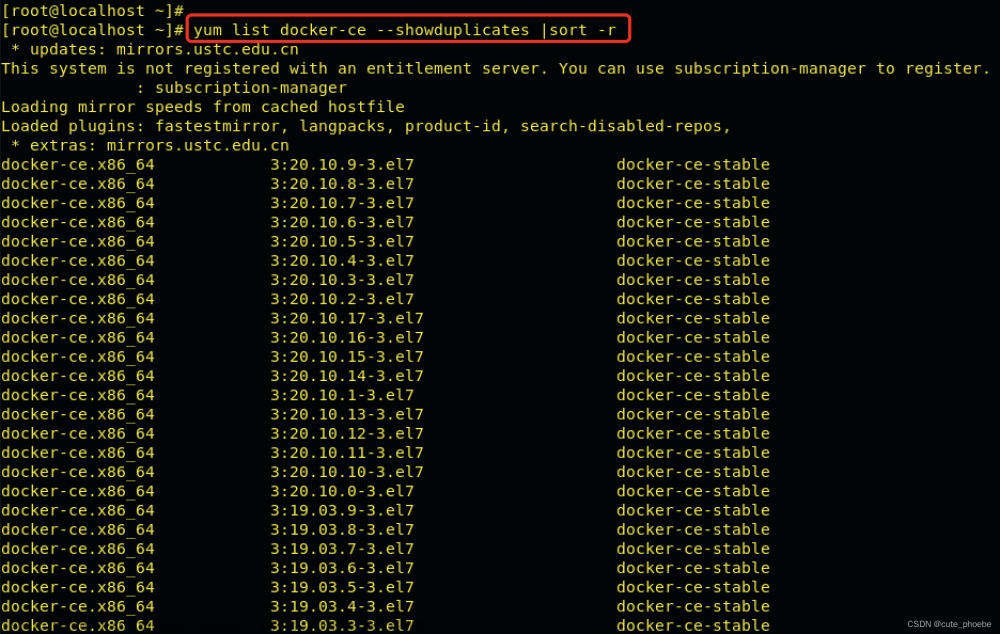

二、war包上传🐴,哥斯拉/冰蝎

进去后台以后,先生成一个jar的冰蝎🐴

然后用java命令,将它打包成war格式:

jar -cvf shell.war shell.jsp

然后找到tomcat的后台war包上传的地方:

上传刚刚到war包:

显示上传成功之后,访问url路径为http://ip/[war包名称]/[jsp名称].jsp

用冰蝎连接即可。

pass是刚刚设置的密码123123:

(为什么冰蝎这里的ip变了?因为写文章的时候靶场时间到了,自动关闭,只能重新启动了一个,步骤都是和前面一模一样的,靶场的时间是20分钟,但是启动靶场可能要个7-8分钟才能启动,所以挺耗时间的…)

最后在tmp目录下面找到了flag,提交就成功了。

成功:

总结

是突发奇想的一次漏洞复现,因为之前蜜罐上看到有这个漏洞,而且自己实战里也从来没用过,觉得挺有趣,所以就来复现试一试。文章来源:https://www.toymoban.com/news/detail-486930.html

文章原创,欢迎转载,请注明文章出处: 【Vulfocus靶场】Tomcat后台弱口令+War包文件上传Getshell漏洞复现.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。文章来源地址https://www.toymoban.com/news/detail-486930.html

到了这里,关于【Vulfocus靶场-初级】Tomcat后台弱口令+War包文件上传Getshell漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[LitCTF 2023]作业管理系统 - 文件上传+弱口令](https://imgs.yssmx.com/Uploads/2024/02/727406-1.png)