Spring官方日前在github上更新了一条可能导致命令执行漏洞的修复代码,该漏洞目前在互联网中已被成功验证。研究机构将该漏洞评价为高危级。对于应用JDK版本号为9及以上的企业,建议尽快开展Spring框架使用情况的排查与漏洞处置工作。

漏洞描述

由于历史漏洞修复代码存在缺陷,在JDK 9及以上版本环境下,远程攻击者可借助某些中间件构造数据包修改日志文件,从而实现远程代码执行,影响范围为Spring Framework 全版本及引用Spring Framework的产品。

漏洞详情

- 漏洞名称:Spring框架JNDI注入漏洞

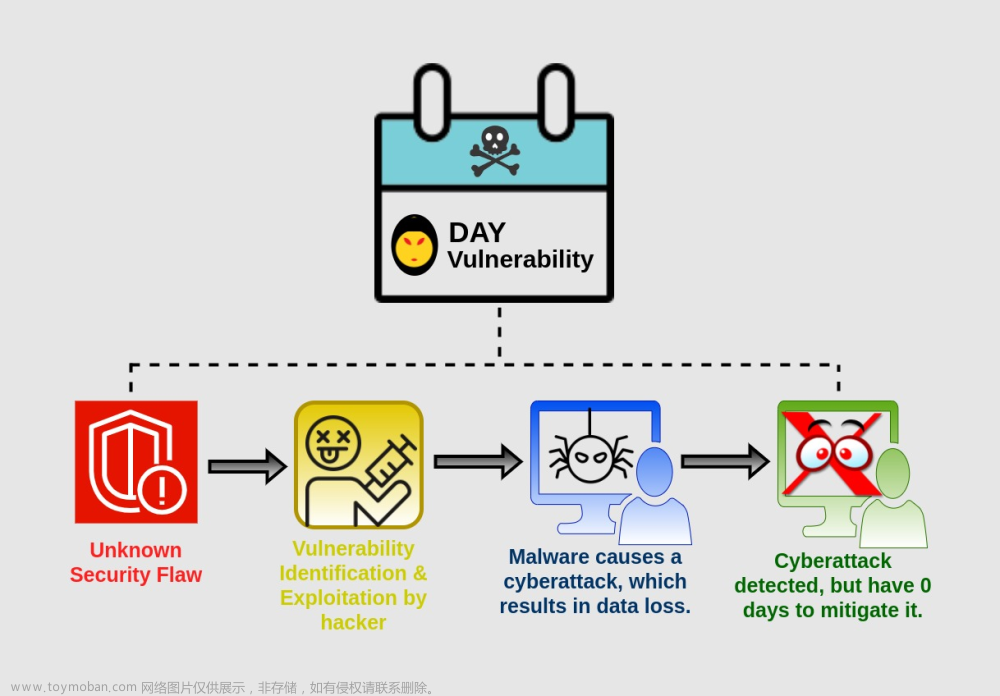

- CVE编号:0day

- 漏洞等级:高危

- 漏洞描述:Spring框架JNDI注入漏洞

- 影响版本:AII

- EXP或POC链接:暂无

排查方法

-JDK版本号排查:

执行“java -version"命令查看运行的JDK版本,如果版本号小于等于8,则不受此漏洞影响。

-Spring框架使用情况排査:

如果业务系统项目以war包形式部署或者以jar包形式直接独立运行,按照如下的步骤进行判断:

1)将包文件的后缀修改成zip,解压zip文件。

2)在解压缩目录下搜索是否存在spring-beans-*.jar格式的jar文件(例如spring-beans-5.3.16.jar),如存在则说明业务系统使用了Spring框架进行开发。

3)如果spring-beans-*.jar文件不存在,则在解压缩目录下搜索

CachedintrospectionResults.class文件是否存在,如存在则说明业务系统使用了Spring框架进行开发。

漏洞修复方案

官方暂未发布新版本,可采用以下临时方案进行防护

1)如用户有自建WAF防护:可对"class.*Class.***.class.***Class.*”等字符串的规则过滤,并在部署过滤规则后,对业务运行情况进行测试,避免产生额外影响,如已使用了云盾WAF可忽略此步骤。

2)在应用中全局搜索@InitBinder注解,查看方法体内是否调用

dataBinder.setDisallowedFields方法,如果发现此代码片段的引入,则在原来的黑名单中,添加("class.*"Class.*"*.class.***.Clas,.*),

注:如果此代码片段使用较多需要每个地方都追加。文章来源:https://www.toymoban.com/news/detail-488429.html

3)在应用系统的项目包下新建以下全局类,并保证这个类被Spring 加载到(推荐在Controller 所在的包中添加)。完成类添加后,需对项目进行重新编译打包和功能验证测试,并重新发布项目。文章来源地址https://www.toymoban.com/news/detail-488429.html

import org.springframework.core.annotation.Order;import org.springframework.web.bind.WebDataBinder;import org.springframework.web.bind.annotation.ControllerAdvice;import org.springframework.web.bind.annotation.InitBinder;@ControllerAdvice@Order(10000)public class GlobalControllerAdvice{@InitBinderpublic void setAllowedFields(webdataBinder dataBinder){

String[]abd=new string[]{"class.*","Class.*","*.class.*","*.Class.*"};

dataBinder.setDisallowedFields(abd);

}

}到了这里,关于Spring爆出“核弹”级0day高危漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!