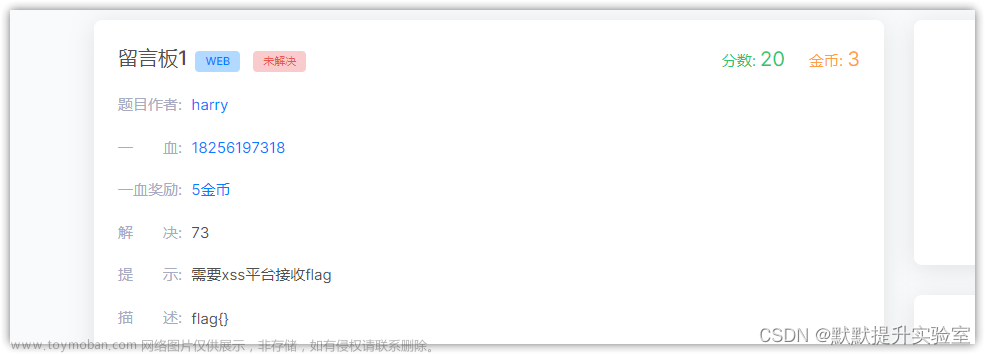

bp

启动靶机

开局一个登录框,账号已经写好了,先尝试万能密码

admin' or 1=1#

万能密码进不去,题干中提示intruder,top100FUZZ一下:

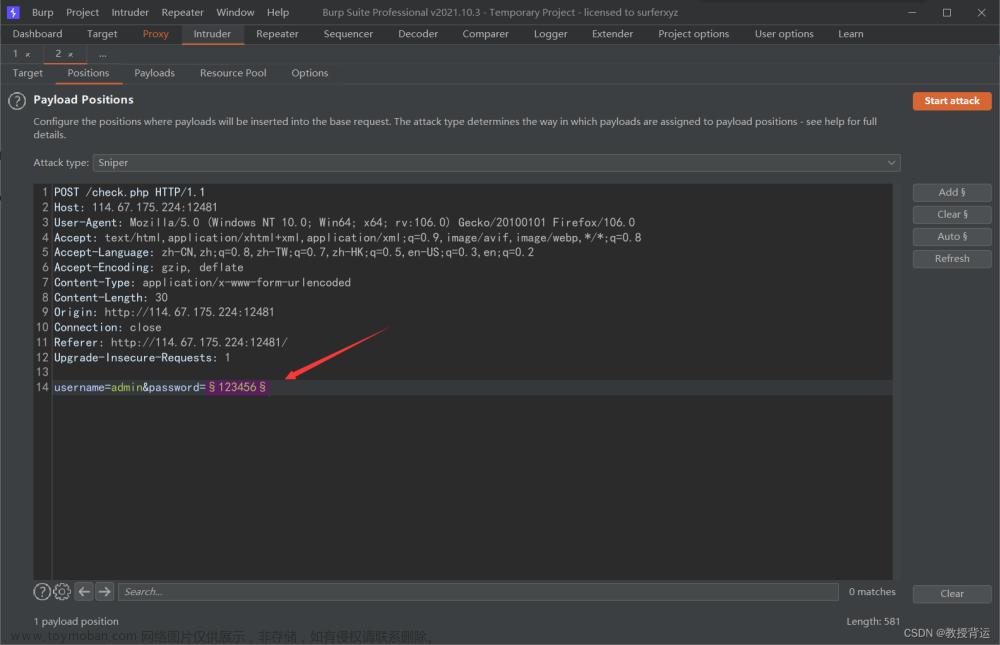

点击登录,burp抓包,添加密码爆破点

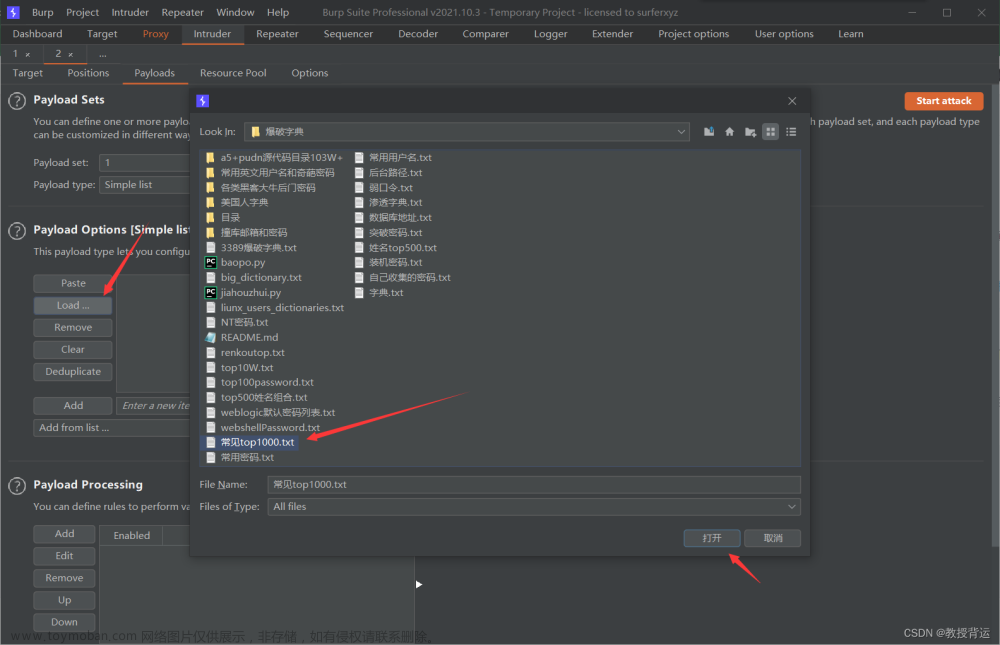

导入top1000

开始爆破

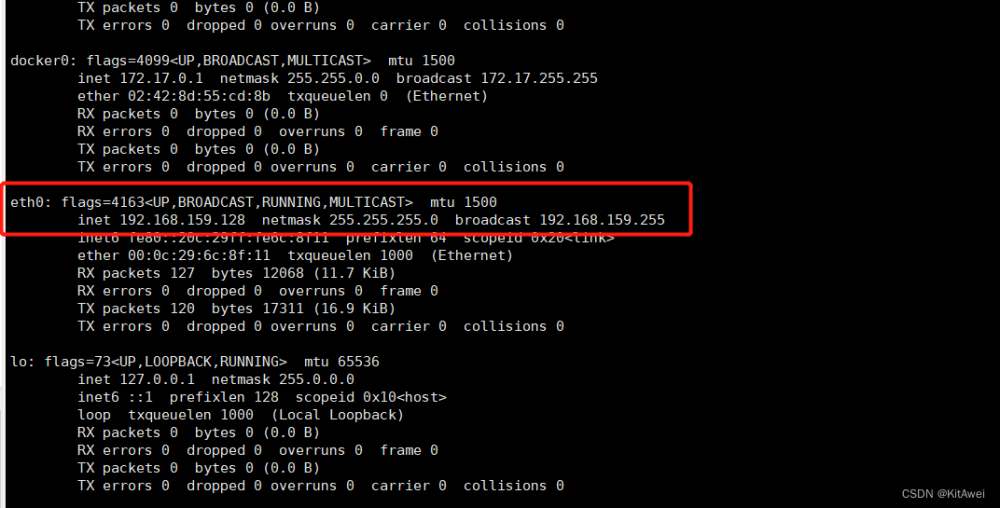

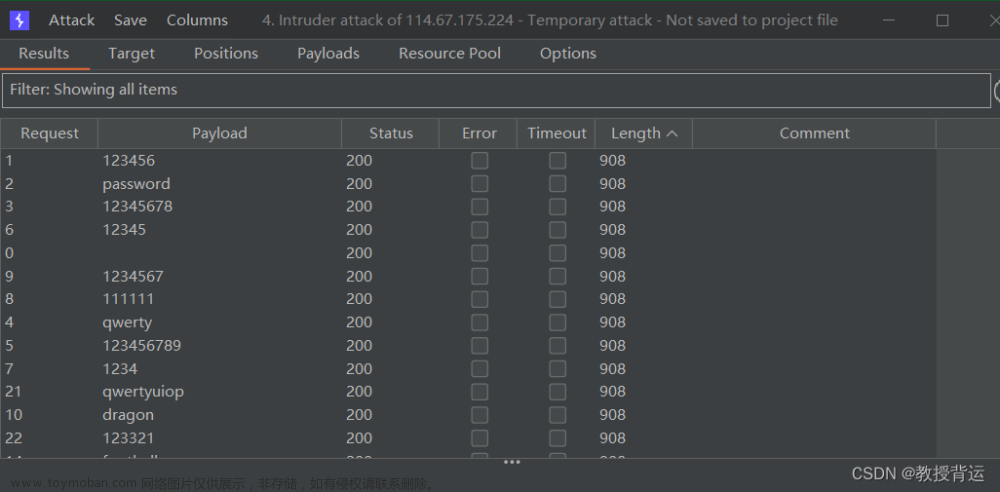

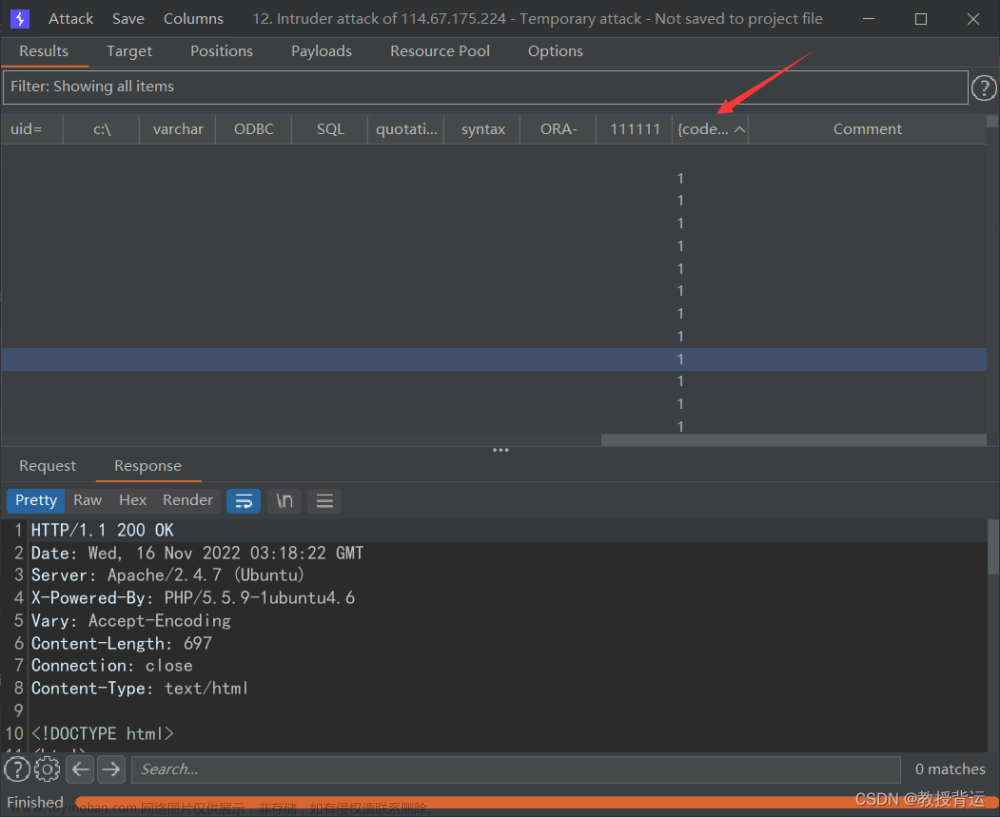

爆破完成,点击length排序,发现都是908,一开始怀疑我的字典是不是有问题,回去看了一下题干用top1000确实没问题,估计这个题目设计的是登陆成功和登录失败返回包长度相同

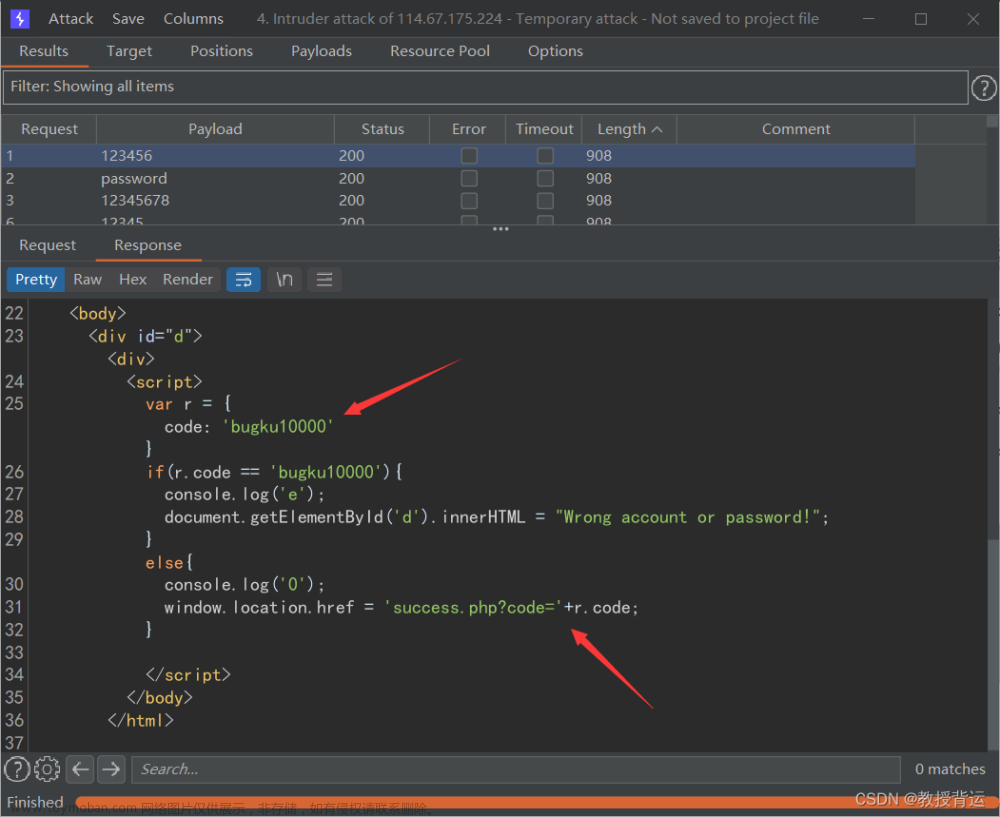

查看某一个爆破包的返回包

可以发现他们返回包中使用js,r值来判断是否登录成功,错误时r值为bugku10000,那我们可以加一条规则判断

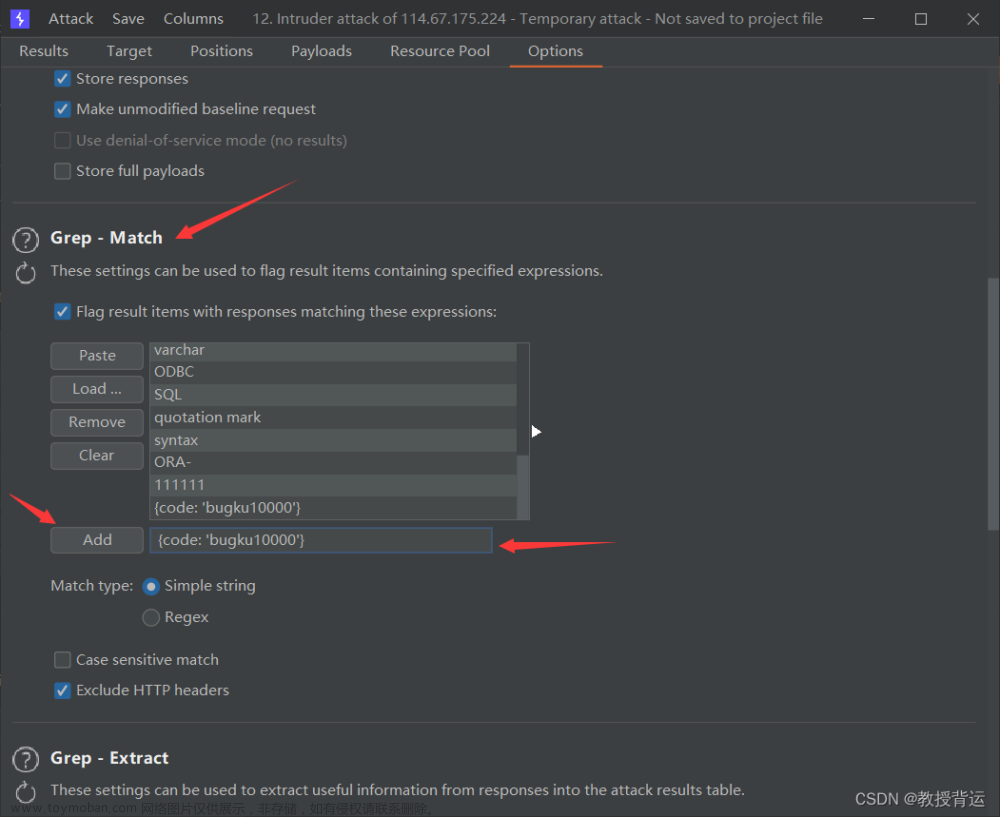

找到option中的Grep-Match选项,添加一条规则 : {code:'bugku10000'}

返回results,点击code栏排序

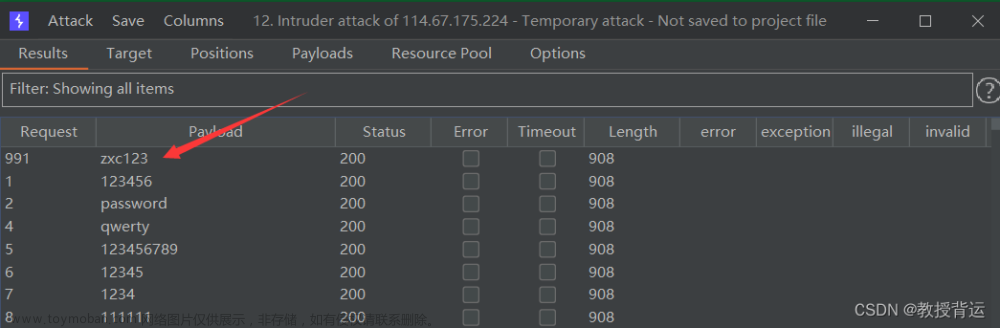

得到密码

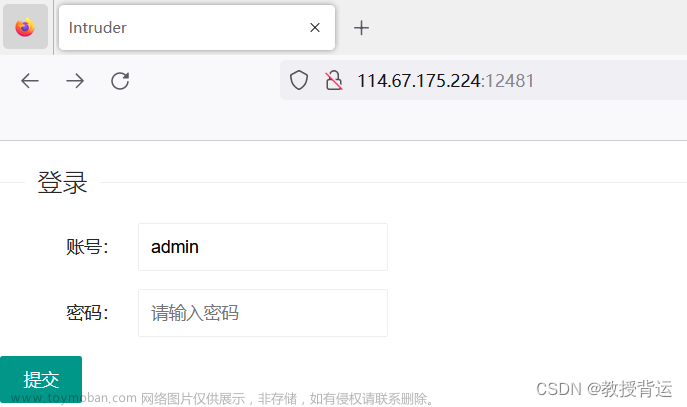

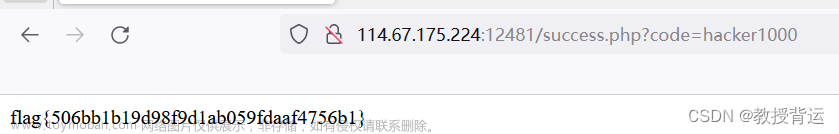

回到页面登录

得到flag flag{506bb1b19d98f9d1ab059fdaaf4756b1}

社工-伪造

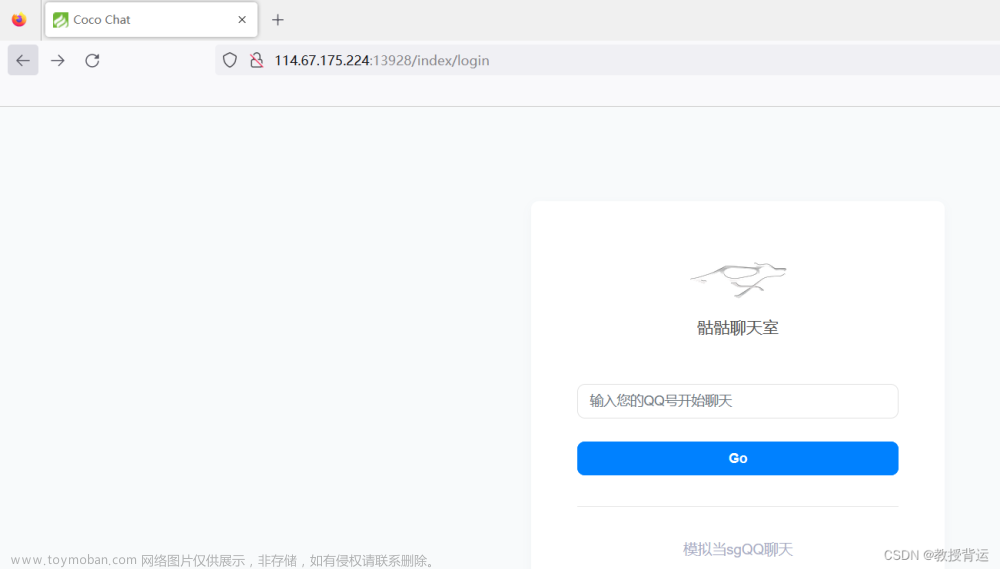

启动靶机

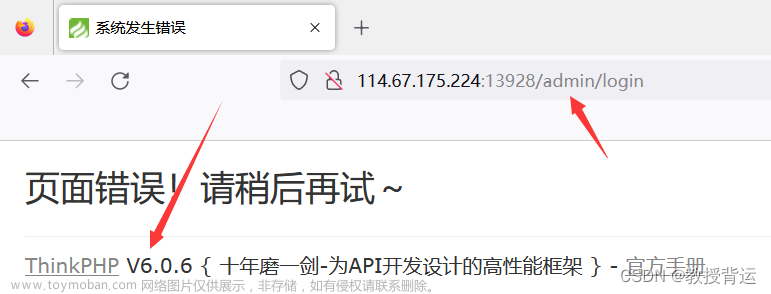

开局一个登录框(不需要密码),看到这个url,习惯性的把index换成了admin

虽然报错了,但是提示了是thinkphp 6.0.6版本的直接百度一下这个版本的漏洞,复现漏洞,但没什么收获,估计题目设计本意并不是用nday打。

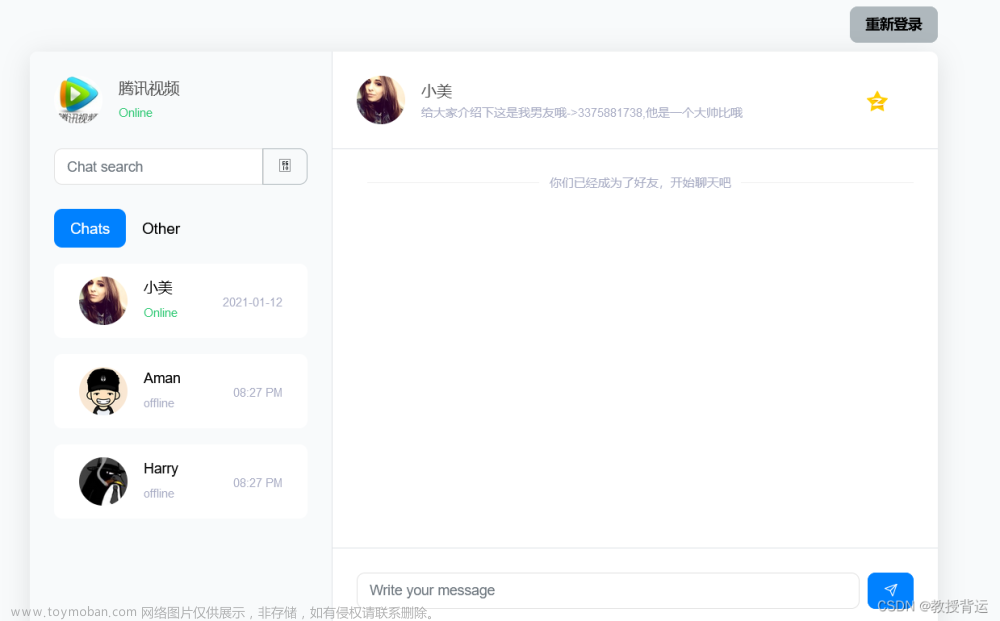

回到登录框,输入123456 (随便输入一个qq号即可)

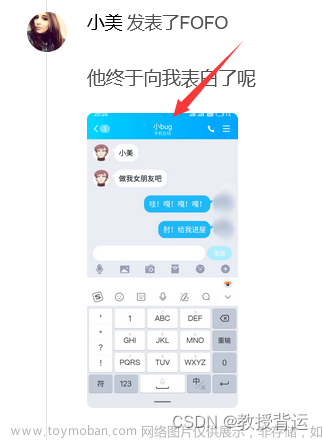

成功登录,和小美聊了几句

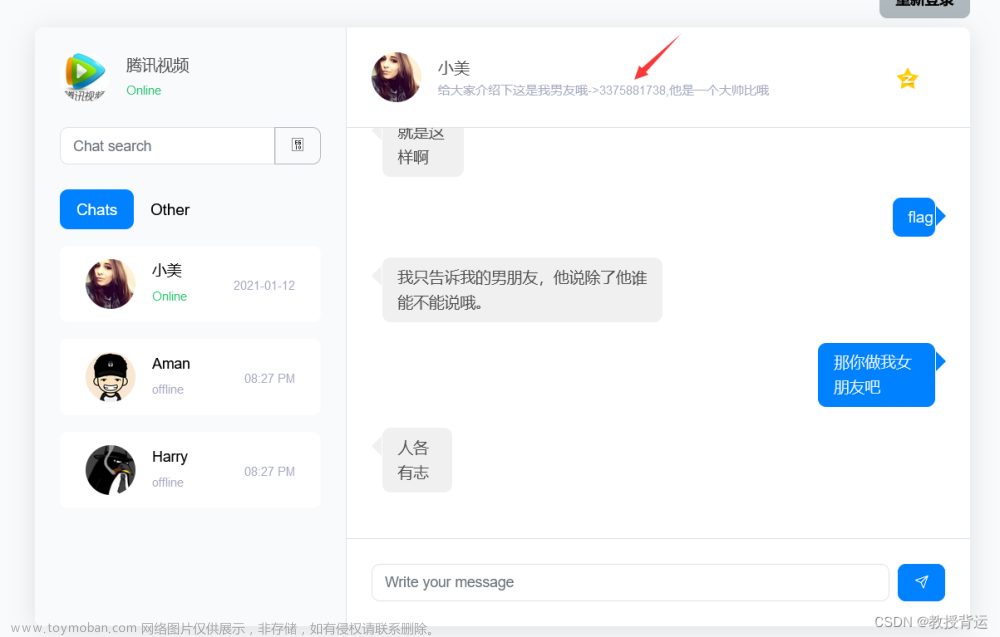

根据反馈的话,小美只告诉她男朋友flag,可以看到他列出了男朋友的qq号,复制下来登录

根据反馈的话,小美只告诉她男朋友flag,可以看到他列出了男朋友的qq号,复制下来登录

登录失败,,,,,回到原先账号,再收集一点男朋友信息

打开小美的qq空间

在自己qq上搜索小bug并没有搜到,猜测可能改名了,那搜索之前的qq号试试

看这个头像确实一样,猜测把头像和id改成她男朋友一样的是不是就可以了?

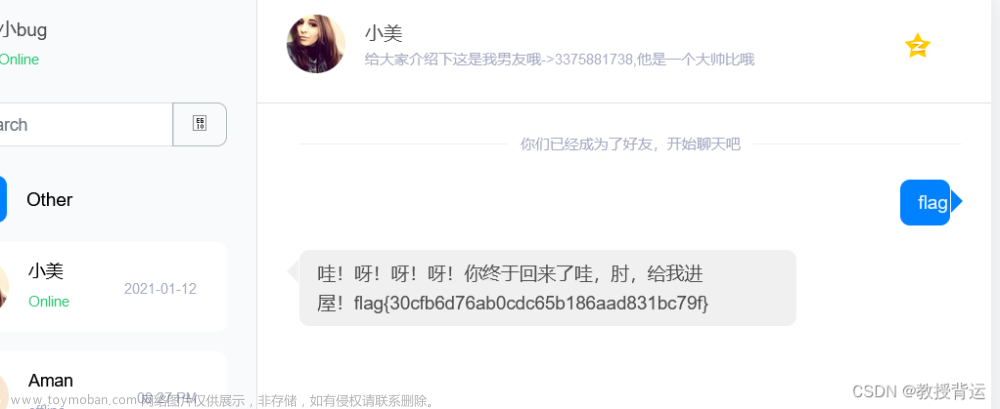

大致思路:

保存头像-》将自己的qq头像改成此头像-》将自己qq昵称改成小bug-》用自己的qq登录与小美聊天

文章来源:https://www.toymoban.com/news/detail-488638.html

文章来源:https://www.toymoban.com/news/detail-488638.html

拿到flag flag{30cfb6d76ab0cdc65b186aad831bc79f}文章来源地址https://www.toymoban.com/news/detail-488638.html

到了这里,关于Bugku CTF Web bp & 社工-伪造的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![Bugku CTF:请攻击这个压缩包[WriteUP]](https://imgs.yssmx.com/Uploads/2024/01/799988-1.png)