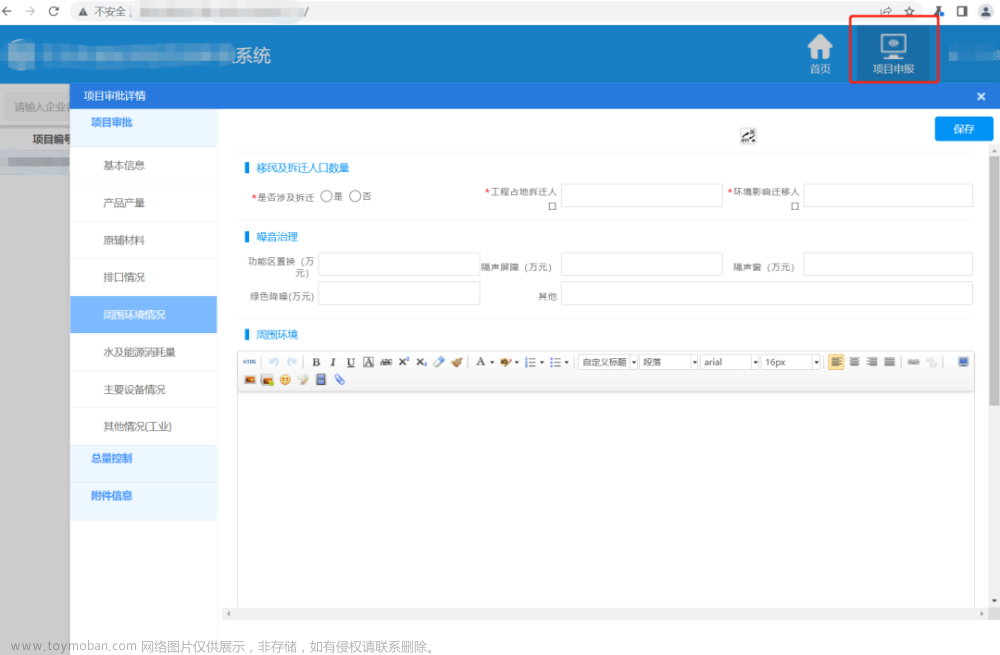

UEditor是一款基于web技术的所见即所得富文本编辑器,广泛应用于各种web应用中。但是,近年来,由于其漏洞导致的安全问题也受到了广泛关注。本文将详细介绍ueditor的漏洞利用及其C#版本的源码解析。

1.漏洞简介

ueditor的漏洞主要存在于其上传功能中,攻击者可以利用上传漏洞将恶意脚本上传到服务器,从而获取服务器的控制权或者进行其他恶意行为。攻击者一般通过修改上传文件的后缀名或者修改文件内容的方式来绕过服务器的安全检测。

ueditor的上传功能在其server下的文件Uploader.cs中实现。Uploader.cs中主要实现了文件上传的功能,并且包含了一些安全检测的代码。其中,一个重要的安全检测就是检测上传文件的后缀名是否在指定的白名单之内。攻击者可以通过修改Uploader.cs中的白名单代码来绕过后缀名的检测。

2.ueditor C#版本源码解析

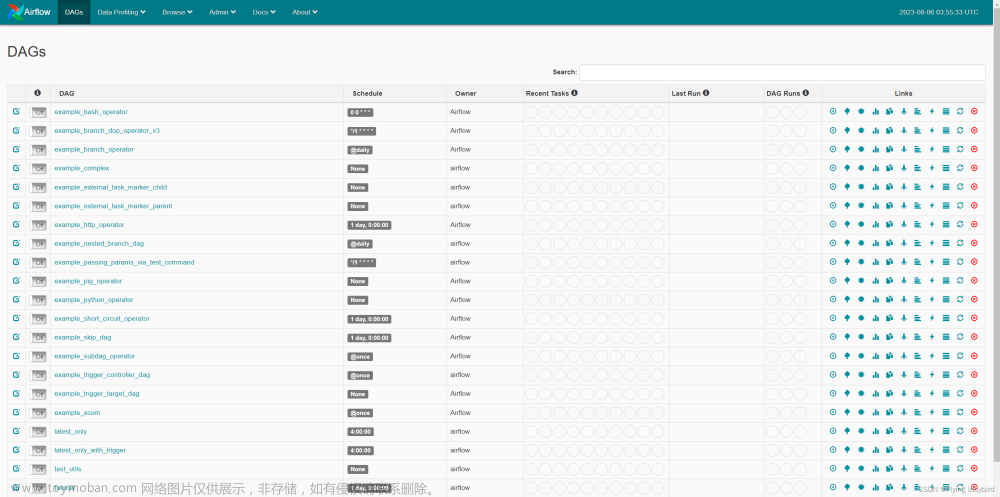

ueditor的C#版本源码包括两个部分,一个是前端代码,一个是后端代码。前端代码主要包括ueditor的JS文件,后端代码主要包括ueditor的server目录下的代码。

其中,后端代码是ueditor漏洞利用的重要部分。下面我们对后端代码进行详细解析。

2.1文件上传

ueditor的文件上传功能主要由Uploader.cs文件实现。Uploader.cs文件主要包括以下几个部分:

- 上传文件的核心方法,即SaveFile方法

- 对上传文件的大小、类型、后缀名等进行检测的代码

- 上传文件的存储路径等配置信息

其中,SaveFile方法是ueditor文件上传的核心方法。其代码如下:

保存文件的代码主要涉及以下几个步骤:

- 获取上传文件的原始文件名和扩展名

- 检查上传文件的大小、类型、后缀名等是否符合要求

- 生成上传文件的存储路径

- 将上传的文件保存到服务器

2.2文件存储

ueditor的文件存储主要由FileHelper.cs文件实现。FileHelper.cs文件主要包括以下几个部分:

- 读取、写入文件的核心方法

- 判断文件是否存在、获取文件大小、删除文件等操作的代码

- 文件路径、文件大小、文件时间等信息的获取和设置

其中,读取、写入文件的核心方法如下:

2.3图片处理

ueditor的图片处理主要由ImageHelper.cs文件实现。ImageHelper.cs文件主要包括以下几个部分:

- 图片压缩、裁剪、旋转等操作的代码

- 获取图片宽度、高度、格式等信息的代码

- 缩略图生成的代码

其中,图片压缩、裁剪、旋转等操作的代码如下:

3.总结

本文介绍了ueditor的漏洞利用和C#版本源码的详细分析。ueditor的漏洞主要存在于其上传功能中,攻击者可以利用上传漏洞将恶意脚本上传到服务器,从而造成服务器被攻击的风险。ueditor的C#版本源码主要包括ueditor.config.js、ueditor.all.js、Uploader.cs、FileHelper.cs和ImageHelper.cs等文件。其中,ueditor.config.js包含了ueditor的配置信息,ueditor.all.js包含了ueditor的核心代码,Uploader.cs实现了文件上传的功能,FileHelper.cs实现了文件存储的功能,ImageHelper.cs实现了图片处理的功能。

在源码分析过程中,我们发现ueditor的代码结构比较清晰,函数和变量的命名规范也比较规范,这些都有利于我们对ueditor进行深入的分析和理解。同时,我们也发现ueditor的代码存在一些安全风险,如上传漏洞等,因此在使用ueditor时需要格外注意安全问题,对于ueditor自身的漏洞,也需要及时进行修复。

最后,对于ueditor的开发者来说,需要不断学习和更新自己的知识,了解最新的安全漏洞和攻击手段,从而更好地保护自己的代码和用户的信息安全。同时,也需要加强代码的审查和测试,确保代码的质量和安全性。

对于使用ueditor的开发者来说,需要了解ueditor的代码结构和功能特点,同时也需要注意ueditor的安全问题,加强代码的审查和测试。对于ueditor的漏洞,需要及时进行修复和更新,保证ueditor的安全性。对于开发者来说,也需要不断学习和更新自己的知识,了解最新的安全漏洞和攻击手段,从而更好地保护自己的代码和用户的信息安全。文章来源:https://www.toymoban.com/news/detail-488885.html

综上所述,ueditor是一款非常优秀的富文本编辑器,具有丰富的功能和良好的用户体验。同时,ueditor的源码结构也比较清晰,方便开发者进行理解和分析。但是,ueditor也存在一些安全漏洞,需要开发者加强安全意识,及时进行修复和更新,保障ueditor的安全性。文章来源地址https://www.toymoban.com/news/detail-488885.html

到了这里,关于技术分享|ueditor漏洞利用&源码分析超详细分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!