一、前言(开卷打印)

只要有人求助速成,那我114514连长一定会帮帮场子😅

咱就是说,剩下的考试划重点时我人都不在,问之前先把题型和重点题型搬上来罢(悲)

二、选择题

1、“非对称密码体制”的含义是( 将公开密钥公开,私有密钥保密 )

2、以下关于ARP欺骗的描述错误的是( ARP欺骗是利用ARP协议缺乏信任机制的缺陷的一种欺骗类攻击 )

3、关于 ARP欺骗原理和防范措施,下面理解错误的是 ( 彻底解决 ARP欺骗的方法是避免使用ARP协议和 ARP缓存。直接采用 IP 地址和其地主机进行连接 )

4、下列关于ARP协议及ARP欺骗说法错误的是( 通过重建ARP表可以一劳永逸的解决ARP欺骗 )

5、改变路由信息,修改Windows NT注册表等行为属于拒绝服务攻击的( 配置修改型 )方式。

6、字典攻击被用于( 破解密码 )

7、在短时间内向网络中的某台服务器发送大量无效连接请求,导致合法用户暂时无法访问服务器的攻击行为是破坏了( 可用性 )

8、如果访问者有意避开系统的访问控制机制,则该访问者对网络设备及资源进行非正常使用属于 ( 非授权访问 )

9、( 嗅探攻击 )利用以太网的特点,将设备网卡设置为“混杂模式”,从而能够接受到整个以太网内的网络数据信息。

10、在黑客攻击技术中,( 端口扫描 )是黑客发现获得主机信息的一种最佳途径。

11、拒绝服务攻击的后果是( 信息、应用程序不可用、阻止通信、系统宕机 )

12、死亡之ping 属于( 拒绝服务攻击 )DOS

1、计算机网络安全是一门涉及计算机科学、网络技术、通信技术、应用数学、密码技术和信息论等多学科的综合性学科,是( 网络空间安全 )的重要组成部分。

2、实际上,网络安全包括两大方面的内容,一是( 网络的系统安全 ),二是网络的信息安全

3、加密安全机制提供了数据的( 保密性和完整性 )

4、密码学的最主要目的是( 研究数据保密 )

5、假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f,这种算法的密钥就是5,那么它属于( 对称加密算法 )

6、一个完整的密码体制,不包括以下( 数字签名)要素

7、 以下图中非对称加密方式提供了哪种安全性能?( 保密性 )

8、以下图中非对称加密方式提供了哪种安全性能?( 保密性、认证、签名 )

9、关于消息认证的描述中,错误的是( 消息认证都是实时的 )

10、以下图中认证方式:A→B: EK2 [M] || CK1(EK2 [M]),下面哪种说法正确?( 提供密文信息认证 )

11、以下关于数字签名说法正确的是( 数字签名能够解决篡改、伪造等安全性问题 )

12、A 方有一对密钥(KA 公开,KA 秘密),B 方有一对密钥(KB 公开,KB 秘密),A 方向 B方发送数字签名 S=KA 秘密(M),对 签名S 加密为:M’= KB 公开(KA 秘密(M))。B 方收到密文的解密方案是( KA 公开(KB 秘密(M’)) )

13、数字签名要预先使用单向Hash函数进行处理的原因是 ( 缩小签名密文的长度,加快数字签名和验证签名的运算速度 )

14、完整的数字签名过程(包括从发送方发送消息到接收方安全的接收到消息)包括(签名)和验证过程。

15、数字签名的( 签名不可伪造 )功能是指签名可以证明是签名者而不是其他人在文件上签字

16、在加密服务中,( 消息认证码 )是用于保障数据的真实性和完整性的,目前主要有两种生成MAC的方式

17、在传输、存储信息或数据的过程中,确保信息或数据不被非法篡改或在篡改后被迅速发现,能够验证所发送或传送的信息的准确性,保证信息未经授权不能改变的特性,体现了信息安全的( 完整性 )属性

18、 下列密码算法,属于非对称性加密算法的是( RSA )

19、在常用的身份认证方式中,( 动态令牌认证 )是采用软硬件相结合、一次一密的强双因子认证模式,具有安全性、移动性和使用的方便性

20、 以下不是主流访问控制技术有( Kerberos )

21、数字签名的( 签名不可伪造 )功能是指签名可以证明是签名者而不是其他人在文件上签字。

22、Kerberos协议主要用于计算机网络的( 身份认证 ),在Client和Service之间建立共享密钥,使得该协议具有很高的安全性。

23、现实生活中我们遇到的短信密码确认方式,属于( 动态密码 )

三、简答题

1、简述端口扫描技术原理(P136)

注意题目是问

全连接or半连接or半打开😋

直接狠狠地抄书😾

2、分组密码工作方式(P61)

😋属于输出反馈OFB模式。

特点:若待加密的消息必须按字符处理时,可以采用OFB模式,加密时,加密算法的输入时64比特移位寄存器,其初值为某个初始向量V1,加密算法输出的最左边(最高有效位)j比特,并将并将这j比特的数据送入移位寄存器的最右边j位。这一过程持续进行直到明文的所有单元都被加密为止

看图片对应书上哪个工作方式(ECB、CBC、CFB、OFB),把图片下面的文字狠狠地写上去😾

3、木马攻击(P176)

4、消息认证码(P84)

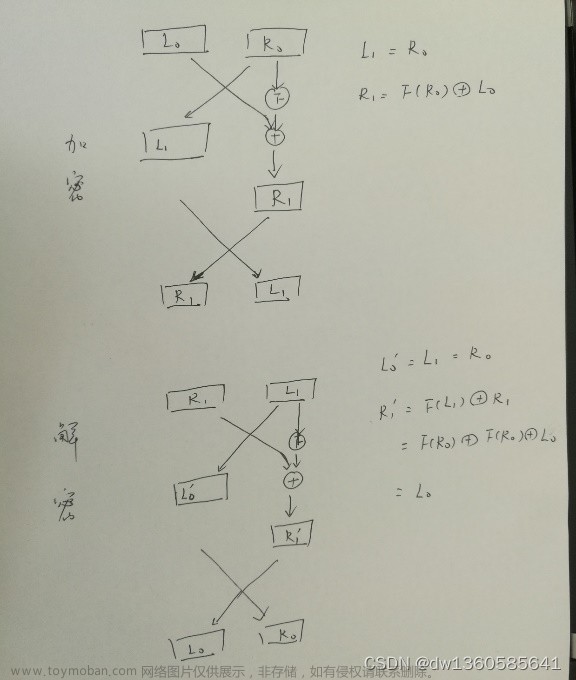

5、非对称密钥密码体制的基本思想(P69)

发送者用加密算法和密钥对明文进行加密,接收者用解密算法和密钥对密文进行解密。加密密钥是公开的,而解密密钥是保密的,只有接收者知道。

6、RSA算法中密钥的生成和加密解密过程(P71)

四、计算题

1、插句话

因为是如学,顶多看了三小时左右😿计算题很大几率不改数据,如果改的话会很麻烦

如果改,保存下面的图片有步骤:

>> ①RSA主要求e和d,是根据欧几里得算法 👀

②mod是%(求余数取模)但是a≡b(mod m)是同余计算【a%m和b%m的余数相同】

③椭圆曲线计算,如果k不等于2、3那么翻书P77查表都有

2、RSA非对称加密算法(P71)

在一个使用RSA的公开密钥系统中,你截获了发给一个其公开密钥是e=5,n=35的用户的密文C=10.明文M是什么?

【解析】因为公钥n为35,p、q为5和7, e=5 ∵5d=1 mod Φ(n) ∴私钥d=5,

M=(mod n) M=(mod 35)=5

问题是这个d是咋求的?🥵

看看远方比较抽象的PPT吧🥵

解法得到验证🥵

3、椭圆圆锥曲线加密算法(P76)

设p=11,E是由y2≡x3+x+6(mod 11)所确定的有限域Z11上的椭圆曲线。设α=(2,7),d=7,请计算:(1)β的值。(2)取k=2,假设明文x=(9,1),试计算其对应的密文。

问题是第一问凭什么相乘就等于这玩意儿?让我重拾你的梦(P77)🥵

刚吃完摩洛哥的炒饼,我演示一下怎么蹦到2P,大家就明白,考试不会出现7P这种的了,太麻烦了,出现了也是书上给出的条件🥵

4、S盒(P42)

五、应用题

1、防火墙规格设计,判断其结构

2、ARP欺骗

根据下图分析中间人欺骗如何实现的?

答:攻击主机PC2发送ARP应答包给被攻击主机PC1和网关,分别修改它们的ARP缓存表, 将它们的ip地址所对应的MAC地址,全修改为攻击主机PC2的MAC地址,这样它们之间数据都被攻击主机PC2截获。文章来源:https://www.toymoban.com/news/detail-489911.html

3、IPSec安全体系结构(P224)

考场翻书现学🥵🚗文章来源地址https://www.toymoban.com/news/detail-489911.html

到了这里,关于信息安全原理与技术期末复习(如学)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!