1 安全漏洞生命周期

在渗透测试流程中,核心内容是找出目标系统中存在的安全漏洞,并实施渗透攻击,从而进入到目标系统中。而这一过程最主要的底层基础是目标系统中存在的安全漏洞(Vulnerability)。安全漏洞指信息系统中存在的缺陷或不适当的配置,它们可使攻击者在未授权情况下访问或破坏系统,导致信息系统面临安全风险。利用安全漏洞来造成入侵或破坏效果的程序就称为渗透代码(Exploit),或者漏洞利用代码。

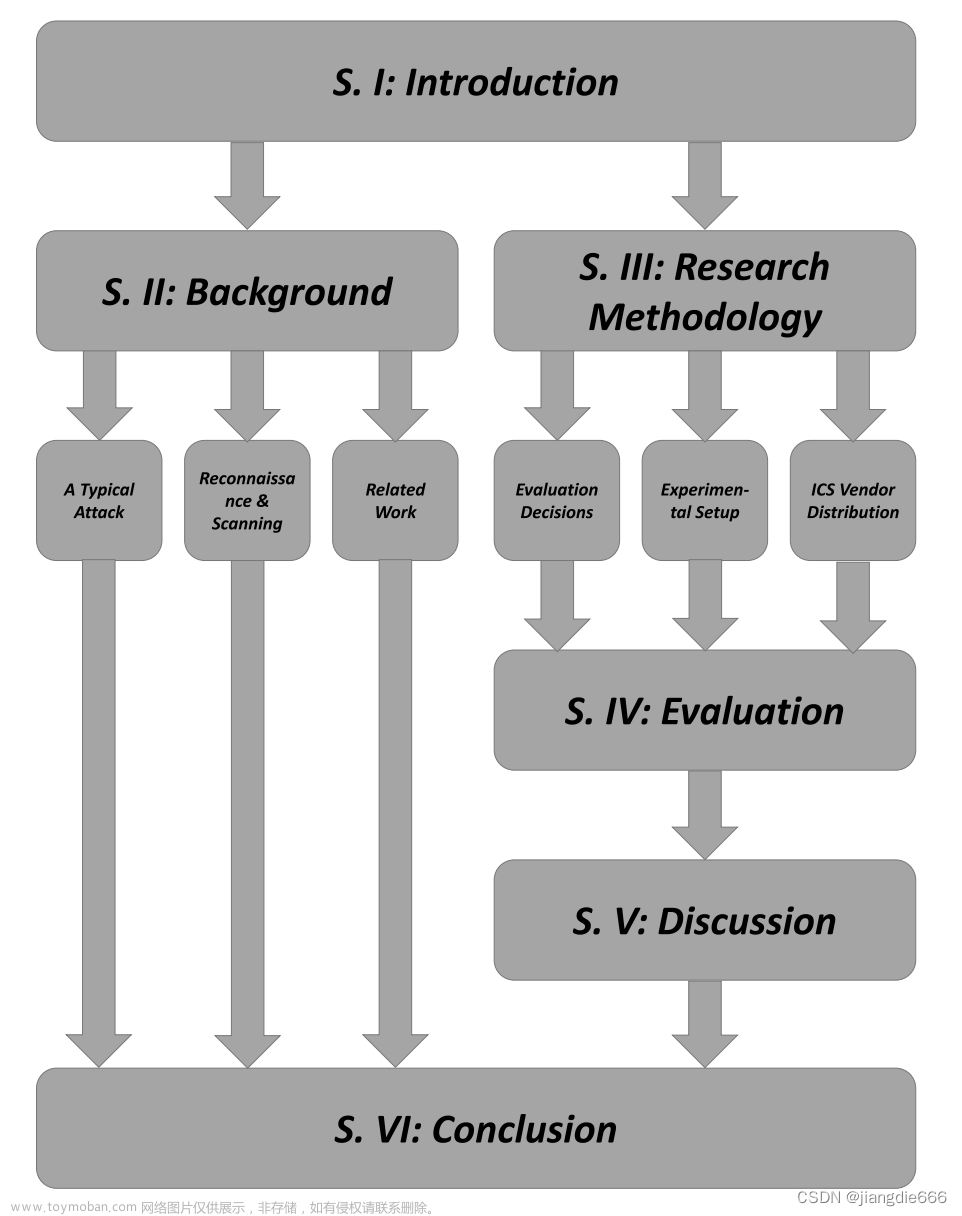

围绕着安全漏洞生命周期所进行的攻防技术博弈一直以来都是安全社区永恒的话题而一个典型的安全漏洞生命周期包括如下7个部分:

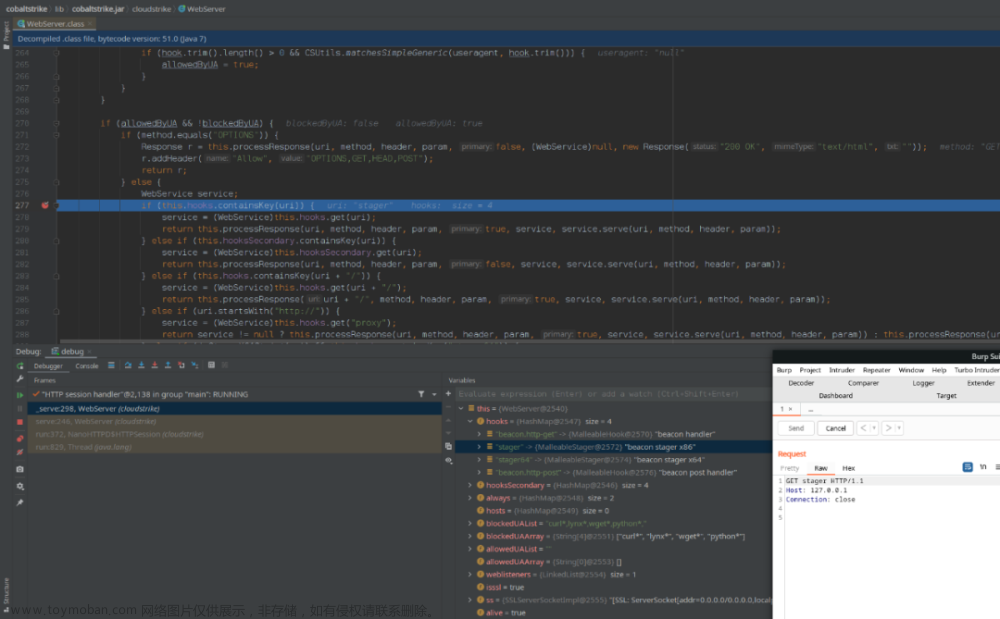

1安全漏洞研究与挖掘:由高技术水平的黑客与渗透测试师开展,主要利用源代码审核(白盒测试)、逆向工程(灰盒测试)、Fuzz测试(黑盒测试)等方法,挖掘目标系统中存有的可被利用的安全漏洞。

2)渗透代码开发与测试:在安全漏洞挖掘的同时,黑客们会开发概念验证性的渗透攻击代码(POC),用于验证找到的安全漏洞是否确实存在,并确认其是否可被利用

3)安全漏洞和渗透代码在封闭团队中流传:在发现安全漏洞并给出渗透攻击代码后负责任的“白帽子”们采取的处理策略是首先通知厂商进行修补,而在厂商给出补丁后再进行公布:而“黑帽子”与“灰帽子”们一般在封闭小规模团队中进行秘密地共享,以充分地利用这些安全漏洞和渗透攻击代码所带来的攻击价值。文章来源:https://www.toymoban.com/news/detail-490849.html

4)安全漏洞和渗透代码开始扩散:由于各种原因,在封闭团队中秘密共享的安全漏洞和渗透代码最终会被披露出来,在互联网上得以公布,“黑帽子”们会快速对其进行掌握和应用,并在安全社区中开始快速扩散。

5)恶意程序出现并开始传播:“黑帽子”们将在掌握安全漏洞和渗透代码基础上,进一步开发更易使用、更具自动化传播能力的恶意程序,并通过黑客社区社会组织结构和互联网进行传播。在此过程中(或之前和之后),厂商完成补丁程序开发和测试,并进行发布文章来源地址https://www.toymoban.com/news/detail-490849.html

到了这里,关于漏洞分析和利用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[JAVA安全]CVE-2022-33980命令执行漏洞分析](https://imgs.yssmx.com/Uploads/2024/02/615432-1.png)