目录

tcpdump

一、包名

二、可用参数

tcpdump -nn

tcpdump -nn -i 网卡名 —— 指定显示的网卡

tcpdump -nn -i 网卡名 port 端口名 —— 指定显示的端口

tcpdump -nn -i 网卡名 not port 端口名 —— 排除指定的端口不显示

tcpdump -nn -i 网卡名 port 端口名 and host 192.168.36.32 —— 指定显示的ip

tcpdump -nn -i 网卡名 -c 抓取包数量 —— 只抓取指定数量的数据包次,够了就结束

tcpdump -nn -i 网卡名 -c 100 -w /tmp/tcpdump.log——抓取并write写入指定文件

file 文件名 —— 查看-w抓取记录的文件的基本信息。

tcpdump -r 文件名 —— read查看-w抓取记录文件的内容(数据流)。

tshark

一、包名

二、常用命令

抓取外部访问http80端口服务的通信

tcpdump

一、包名

tcpdump

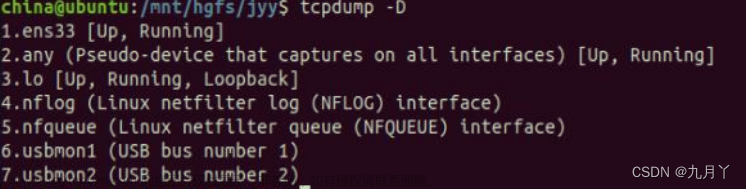

二、可用参数

tcpdump -nn

第一个 n 表示ip会用数字显示,否则显示为主机名

第二个n 表示端口用数字显示,否则显示为服务名

以下这个提示说明还需要指定网卡

tcpdump -nn -i 网卡名 —— 指定显示的网卡

显示内容如下:

时间 ip 源ip.源端口 > 目标ip.目标端口 数据包信息 length数据包长度

通常80端口的通信都是成对的。

tcpdump -nn -i 网卡名 port 端口名 —— 指定显示的端口

tcpdump -nn -i 网卡名 not port 端口名 —— 排除指定的端口不显示

tcpdump -nn -i 网卡名 port 端口名 and host 192.168.36.32 —— 指定显示的ip

tcpdump -nn -i 网卡名 -c 抓取包数量 —— 只抓取指定数量的数据包次,够了就结束

tcpdump -nn -i 网卡名 -c 100 -w /tmp/tcpdump.log——抓取并write写入指定文件

抓取到足够数量时候会提示。

file 文件名 —— 查看-w抓取记录的文件的基本信息。

tcpdump -r 文件名 —— read查看-w抓取记录文件的内容(数据流)。

这个文件不能直接cat 查看,这里面写入的是从网卡里捕获的真实通信数据(数据包)。

(虽然能用 tcpdump -r 能读出该文件,但仅仅是数据流的流向,真实包含的内容远不止于此)

一开始记录成文件的时候命令没有 -nn 就会记成主机名的模式。

收到udp大量可能是DDos攻击,DDos的udp攻击量可多达300G ,这种需要专门的防攻击的服务商,比如创宇

tshark

一、包名

wireshark

二、常用命令

抓取外部访问http80端口服务的通信

tshark -n -t a -R http.request -T fields -e “frame.time” -e “ip.src” -e “http.host” -e “http.request.method” -e “http.request.uri”

tshark -n -t a -R http.request -T fields -e “frame.time” -e “ip.src” -e “http.host” -e “http.request.method” -e “http.request.uri”参数解释:

tshark -t a 时间标签。“ad”表示带日期的绝对时间,“a”表示不带日期的绝对时间

-i 捕获的网卡

-n 禁止网络对象名称解析

-R 过滤条件。 -R http.request 过滤出http请求。

-f 'tcp dst port 80' 只捕获http协议,目标端口为80

-s 只抓取前多少字节

-T 格式化输出,默认是txt

-e 设置打印输出哪些字段(和-T连用)

-c 抓取多少个包以后结束

> 重定向则结果输出为文件

参考文献文章来源:https://www.toymoban.com/news/detail-490882.html

命令行工具tshark使用小记文章来源地址https://www.toymoban.com/news/detail-490882.html

到了这里,关于tcpdump 抓包和记录、tshark 过滤抓包的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!