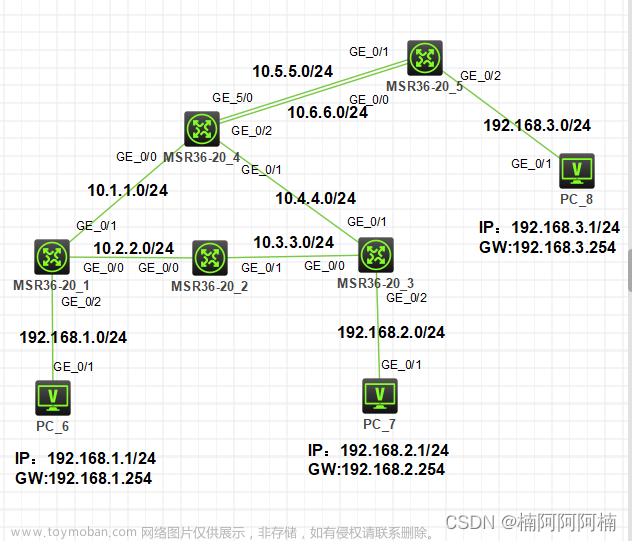

本实验将高级ACL应用在流策略模块,使设备可以对不同网段用户互访的报文进行过滤,达到限制不同网段限制访问的目的。

要求:先全网互通,后再使技术部不能访问财务部,但技术部和财务部都可以访问路由器。

LSW3

#

vlan batch 10 20 30

interface Vlanif10

ip address 192.168.10.1 255.255.255.0

#

interface Vlanif20

ip address 192.168.20.1 255.255.255.0

#

interface Vlanif30

ip address 192.168.30.1 255.255.255.0

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 30

#

AR1

#

interface GigabitEthernet0/0/0

ip address 192.168.30.2 255.255.255.0

#

ip route-static 192.168.10.0 255.255.255.0 192.168.30.1

ip route-static 192.168.20.0 255.255.255.0 192.168.30.1

#

财务部 ping 技术部 、路由器,全网互通

文章来源地址https://www.toymoban.com/news/detail-491521.html

配置思路:

1:创建并配置高级ACL

2:配置基于高级ACL的流分类

3:配置流行为

4:配置流策略

5:在接口下应用流策略

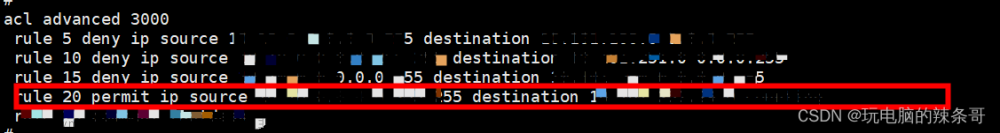

创建并配置高级ACL

[Huawei]ACL 3001

[Huawei-acl-adv-3001]rule 5 deny ip source 192.168.20.0 0.0.0.255 destination 19

2.168.10.0 0.0.0.255

配置基于高级ACL的流分类

[Huawei]traffic classifier tc1 //创建流分类

[Huawei-classifier-tc1]if-match acl 3001 //将ACL与流分类关联

配置流行为

[Huawei]traffic behavior tb1 //创建流行为

[Huawei-behavior-tb1]deny //配置流行为动作为拒绝报文通过

配置流策略

[Huawei]traffic policy tp1 //创建流策略

[Huawei-trafficpolicy-tp1]classifier tc1 behavior tb1 //将流分类tc1与流行为tb1关联

在接口下应用流策略

[Huawei-GigabitEthernet0/0/1]int g0/0/2

[Huawei-GigabitEthernet0/0/2]traffic-policy tp1 inbound //流策略应用在接口入方向

技术部ping财务部,通过抓包接口G0/0/2显示,只有请求报文没有应答报文。

技术部 ping 路由器,在g0/0/3抓包。能ping地通。

财务部ping 技术部, 在g0/0/2口抓包。能ping地通。

文章来源:https://www.toymoban.com/news/detail-491521.html

文章来源:https://www.toymoban.com/news/detail-491521.html

到了这里,关于使用ACL限制不同网段的用户控制访问的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!