后门攻击

知乎问答 & 公众号:

- 后门学习(Backdoor Learning)介绍及资源汇总

- 浅谈深度学习后门攻击

- Backdoor Learning: A SurveyAI中的后门攻击及防御-实战篇

- 如何攻击深度学习系统——后门攻防

- 毒墨水:一种隐蔽且鲁棒的后门攻击

- 深度学习中的后门攻击综述【 信 息 安 全 学 报】

- 对深度学习模型的后门攻击在现实世界中是否可行?

- 如何保护深度学习系统-后门防御

- 复旦大学|基于文本风格的隐式NLP后门攻击(USENIX-SEC 2022)

- 联邦学习中的后门攻击

- 医疗图像后门攻击的解释

- 每周论文讨论(8) | 图神经网络后门攻击

- BadNets-深度学习后门攻击的开篇之作

- 【直播】【AI TIME】回顾与展望神经网络的后门攻击与防御

paper

- Targeted Backdoor Attacks on Deep Learning Systems Using Data Poisoning

- Dynamic Backdoor Attacks Against Machine Learning Models

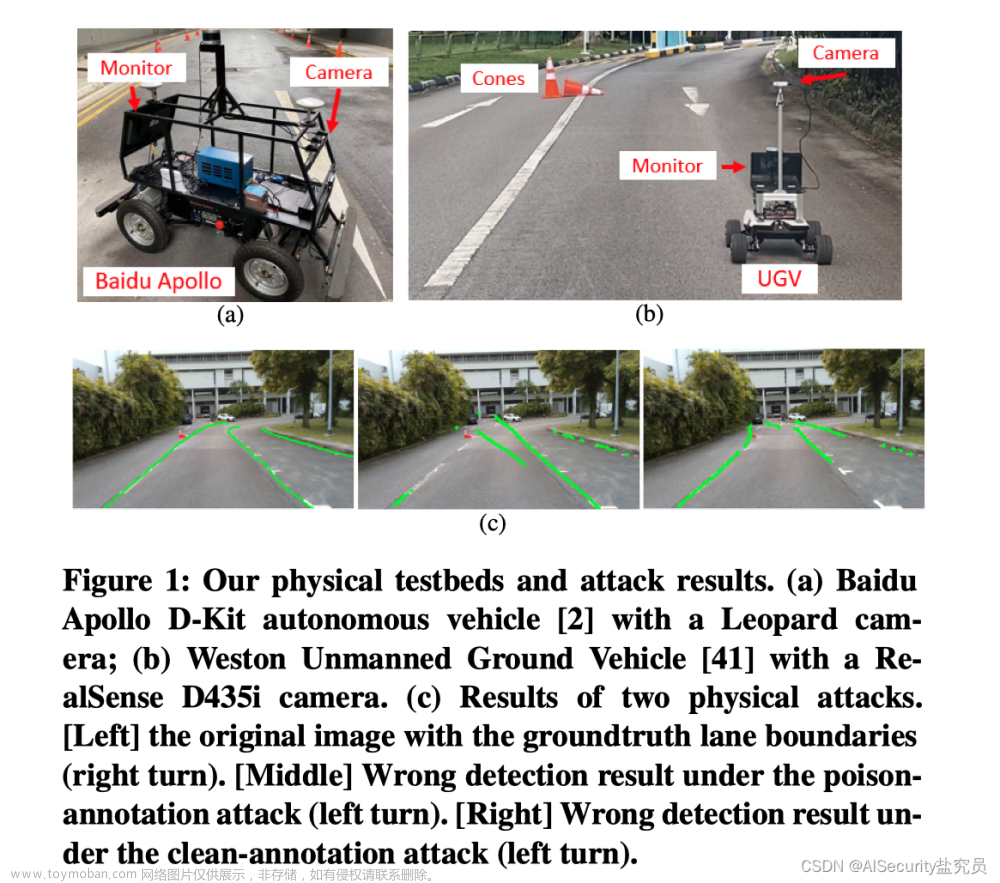

- Backdoor Attacks Against Deep Learning Systems in the Physical World

- Backdoor Learning: A Survey

GitHub paper resource:

- backdoor learning resource

- OpenBackdoor

对抗攻击

- 综述论文:对抗攻击的12种攻击方法和15种防御方法

- 一文尽览!文本对抗攻击基础、前沿及相关资源

- CV||对抗攻击领域综述(adversarial attack)

- 针对深度学习的对抗攻击综述

- 人工智能对抗攻击研究综述

- 文本对抗攻击之综述

- 对抗样本(一)以综述入门

- OpenAttack:文本对抗攻击工具包

- 什么是nlp中的对抗示例

- 面向自然语言处理的对抗攻防与鲁棒性分析综述

- 基于梯度的NLP对抗攻击方法

paper:

- Adversarial Attack and Defense: A Survey

- Threat of Adversarial Attacks on Deep Learning in Computer Vision: A Survey

- A survey on adversarial attacks and defences

- A Survey on Universal Adversarial Attack

- Adversarial Attacks and Defences: A Survey

- Adversarial Attack and Defense on Graph Data: A Survey

- Towards More Practical Adversarial Attacks on Graph Neural Networks

- GNNGUARD: Defending Graph Neural Networks against Adversarial Attacks

- Adversarial Attacks on Graph Neural Networks via Meta Learning

- Adversarial Attacks on Deep-learning Models in Natural Language Processing: A Survey

- A survey of Adversarial Defences and Robustness in NLP

- Adversarial Attacks on Deep Learning Models in Natural Language Processing: A Survey

github:

-

Must-read Papers on Textual Adversarial Attack and Defense (TAAD)

-

Adversarial-Attack-Papers

-

The Papers of Adversarial Examples文章来源:https://www.toymoban.com/news/detail-492421.html

tools:文章来源地址https://www.toymoban.com/news/detail-492421.html

- https://pytorch.org/tutorials/beginner/fgsm_tutorial.html

- Adversarial-Attacks-PyTorch

- Open attack

到了这里,关于后门攻击 & 对抗攻击 resources的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!