Uptycs结合了针对Kubernetes和容器运行时的威胁检测,自动注册表扫描和Kubernetes硬化检查。

许多组织正在开始他们的Kubernetes和容器之旅,而其他组织在扩展部署规模时遇到了复杂性问题。容器化应用程序带来了许多好处,但也引入了新类型的安全挑战。

Uptycs通过将威胁、漏洞、配置错误、敏感数据暴露和合规要求的响应优先级化,从单个平台、UI和数据模型中降低了云和本地容器工作负载的风险。Uptycs为与Kubernetes控制平面攻击相关的容器运行时提供威胁检测。该产品还支持对注册表中的容器映像进行漏洞、恶意软件、凭据、密钥和其他敏感信息的扫描。这些功能可用于自管理的Kubernetes部署以及Amazon Elastic Kubernetes Service、Azure Kubernetes Service和Google Kubernetes Engine等托管服务。

这些Uptycs解决方案支持团队之间的协调增加,消除Kubernetes和容器部署的数据孤岛,加快威胁检测和响应时间,并快速识别配置错误和漏洞等风险。

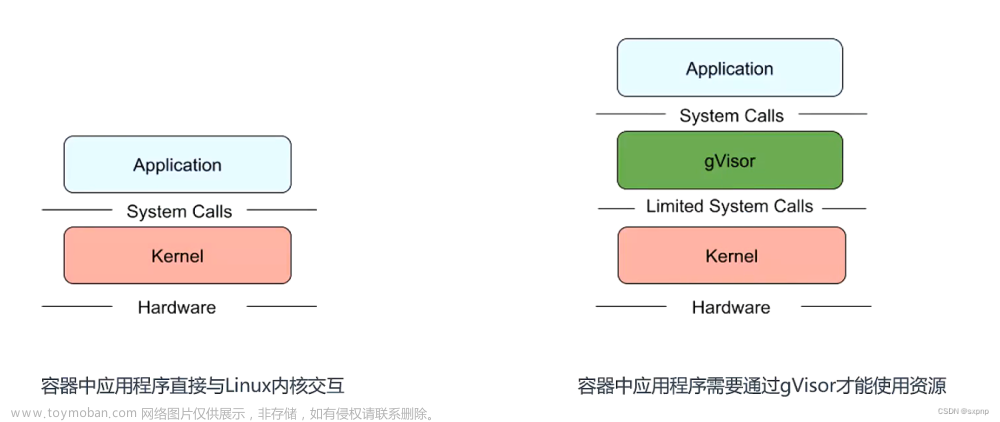

Linux容器部署中的eBPF

Uptycs容器运行时可观测性的基础是扩展的Berkeley数据包过滤器(eBPF)技术。Uptycs传感器使用eBPF在Linux内核中捕获进程、文件和套接事件。eBPF为监视极高容量事件数据提供了实时安全可观测性、速度和便利性。eBPF是与Linux内核交互的安全方式,是插入auditd框架的首选替代方案。它还是一个即时编译器(JIT)。在字节码编译后,每个方法不再进行新的字节码解释,而是调用eBPF。

使用eBPF,Uptycs将探针插入Linux内核以监视感兴趣的事件。这发生在传感器启动时,并将信息传递回用户空间进程,大大减少了进行深度安全监视所需的资源利用率。eBPF很容易为此过程进行配置,并且不会在部署中创建任何延迟。eBPF为跟踪进程提供了一个单一、强大且易于访问的统一跟踪框架。使用eBPF有助于增加环境的功能丰富性,而不需要添加额外的层。同样,由于eBPF代码直接在内核中运行,因此可以在eBPF事件之间存储数据,而不像其他跟踪器那样将其转储。

容器运行时威胁检测

扩展容器部署意味着团队需要保护更多的短暂资产。使用通过eBPF收集的详细遥测数据,Uptycs能够实时检测恶意行为,并将检测结果映射到Mitre攻击框架。Uptycs在运行节点和容器上检测威胁,捕获粒度化的容器和节点遥测数据,包括进程事件、文件事件、DNS查找、套接字事件等。

数据实时规范化为SQL表格,使得形成复杂的检测框架,串联数百个信号变得无缝。超过200个Yara规则扫描二进制文件以查找恶意软件签名,而1300多个行为规则监视来自实时事件遥测的信号。

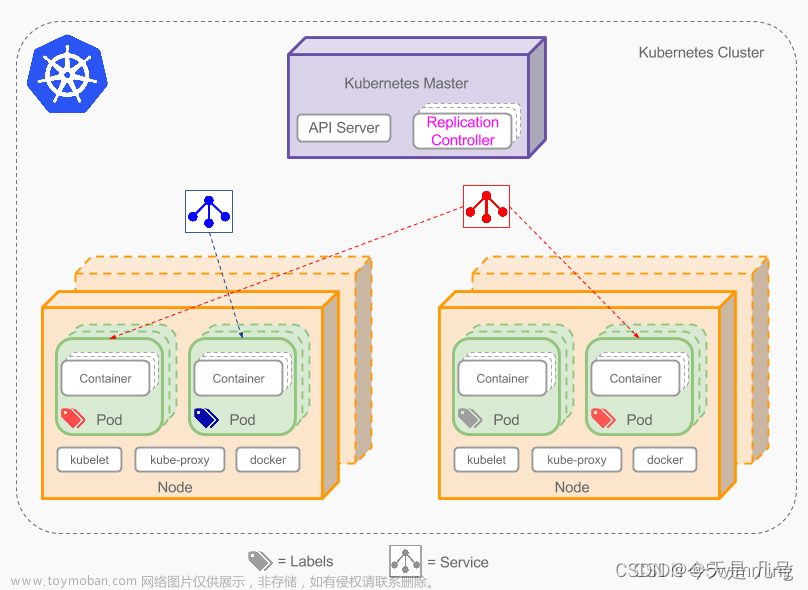

锁定Kubernetes控制平面

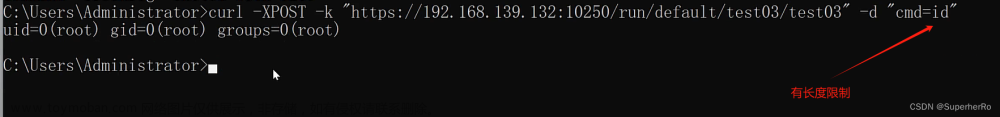

Kubernetes控制平面是攻击者攻击的高价值目标。从控制平面,攻击者可以创建特权容器、捕获配置标准,并深入到您的云基础架构。Uptycs捕获超过50个遥测表,涵盖所有Kubernetes对象,包括pod、部署、configmap、ingress、RBAC等。这些遥测数据通过单一来源提供了对合规性、威胁和漏洞的多集群可见性。从宏观视图到对命名空间、pod和工作负载的粒度视图,Uptycs遥测旨在回答任何基础架构问题,从合规性可见性到运行时威胁。

例如,从被攻击的Kubernetes控制平面,攻击者将寻找特权容器或自己创建特权容器。Uptycs监视在您的Kubernetes集群中创建特权pod的命令,阻止攻击者在创建这些攻击过程中进行攻击,并鼓励用户构建具有恰当权限的不可变容器,而不是过度特权的部署。

统一控制平面和数据平面数据

攻击者不会孤立地思考,因此对于跟踪攻击者行动,来自Kubernetes基础架构不同部分的数据进行关联是至关重要的。威胁行为者不断地在基础架构中寻找,试图进行容器逃逸攻击。团队很难将运行容器和Kubernetes控制平面中的运行威胁相关联,因为捕获、存储和处理这两个数据源在一起的难度很大。Uptycs从控制平面和数据平面捕获数据,将这些来源实时汇集在一起,具备即时检测能力。

开发人员友好的注册表扫描

注册表扫描是DevOps安全的重要组成部分。部署速度越来越快,因此在运行时之前,容器镜像必须是“黄金”的。负担正在向左移动,安全团队需要可靠且无缝的方式来支持DevOps流程。仅仅检测漏洞已经不够了,您需要有方法来对漏洞进行优先级排序。

在DevOps、运维和安全团队之间协调纠正措施是一项艰巨的任务。为了帮助指导这些团队,Uptycs通过智能指标提供关键上下文,不仅指示存在哪些漏洞,还指导如何优先纠正措施。仅仅提供一个严重性评分是不够的。团队需要知道网络端口是否对互联网开放,或者所涉及的软件是否实际运行。

Uptycs可以扫描您的容器注册表,检测60000个Linux CVE和700万个指标。自动化扫描将新的CVE无缝地纳入监控和更新注册表的安全姿态。支持的注册表包括JFrog Artifactory、Amazon Elastic Container Registry、Google Container Registry、Azure Container Registry和Docker Hub。

揭示嵌入式秘密

公共和嵌入式秘密正在迅速成为攻击者的常见入口,这一趋势在2022年底被强调,当时攻击者通过窃取包含在PowerShell脚本中的硬编码凭据来攻击Uber。使用Uptycs,您可以使用Yara规则和100多个基于正则表达式的警报扫描镜像中的嵌入式秘密,并将其纳入Jenkins、GitLab和GitHub Actions的CI/CD流程中。当发现秘密时,您甚至可以通过阻止镜像构建进入生产环境来进一步支持DevOps团队。

NSA针对Kubernetes部署的加固检查

您的Kubernetes控制平面是容器部署的中央命令和控制API服务器。因此,它需要最大的安全性,运行时镜像也需要进一步的保护和加固。这就是为什么NSA和CISA通过发布pod安全和网络分割的配置,发布了关于加固K8s和容器运行时部署的广泛指导。

这些发布的标准缓解了来自三个核心攻击者目标的威胁:DDoS攻击以使运行中的容器崩溃,劫持容器将其变成加密货币挖掘器,以及数据外泄。Uptycs已将这些NSA指南规则转化为合规性规则。例如,应用“拒绝具有HostPID访问权限的容器”规则集就像启用规则集一样简单。然后,在容器从您的Kubernetes控制平面启动后,您的运行时将在运行时持续验证与NSA加固检查列表相匹配,以确保攻击者没有修改容器以升级权限,或者容器没有从其黄金镜像漂移。

作者:Ganesh Pai

更多技术干货请关注公号“云原生数据库”文章来源:https://www.toymoban.com/news/detail-492896.html

squids.cn,目前可体验全网zui低价RDS,免费的迁移工具DBMotion、SQL开发工具等。文章来源地址https://www.toymoban.com/news/detail-492896.html

到了这里,关于kubernetes和容器安全的7个关键特性的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!