【简介】前面实验已经知道,FortiClient客户端拨号到远端防火墙,包括上网流量等所有流量都可以通过隧道到达远端防火墙,并从对方宽带上网。那么两台防火墙之间连接的安全隧道,可以实现这个功能吗?

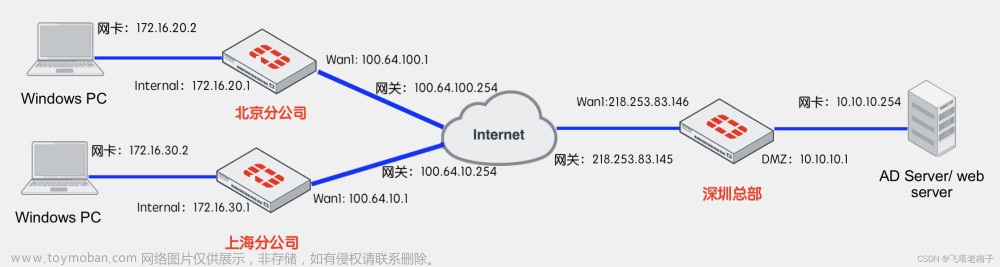

实验要求与环境

OldMei集团深圳总部防火墙有两条宽带,一条普通宽带用来上网,另一条MPLS专线用来访问指定网站。并且网站绑定了专线IP,只有这个IP才能访问。

OldMei集团上海分公司为ADSL拨号宽带,IP经常会变,又需要访问指定网站,另外由于上海分公司规模比较小,没有专业管理人员,深圳总部要求上海分公司所有上网流量必须经过深圳总部防火墙,由深圳总部管理员进行安全管理和上网分配。

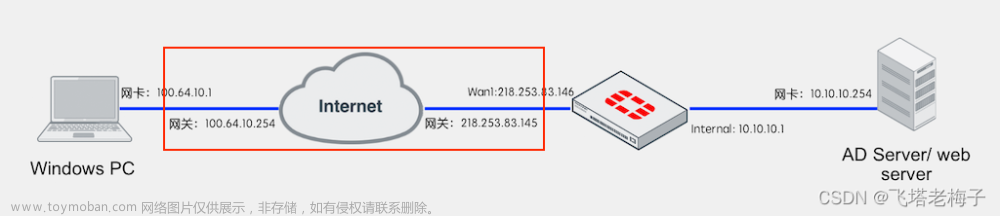

解决方案:上海分公司和深圳总部都部署FortiGate防火墙,两地防火墙通过宽带创建VPN连接,由于VPN是加密隧道,可以保证数据通过互联网传输时的安全。上海分公司为ADSL拨号宽带,IP经常会变,因此只能由上海分公司防火墙拨号至深圳总部防火墙,单向发起连接。另外,所有流量都通过隧道到达深圳总部防火墙,通过深圳总部防火墙wan2接口上网。

实验目标:笔记本电脑网卡连接上海分公司internal接口,可以通过VPN隧道走深圳总部防火墙wan2接口上网。

实验前的准备工作

上一篇实验中,已经实现了上海分公司宽带到深圳总部宽带的单向访问。只需将两端防火墙向导创建的VPN删除就可以了。删除步骤上篇已经介绍,这里就不再详细说明了。有人会问为什么要删除,直接改个隧道名称不就行了。这是因为相同的接口及相同的远程IP,会在向导创建时引起报错提示,删除重配就不会有这种情况发生了。

配置深圳总部防火墙

首先配置深圳总部防火墙。

① 登录深圳总部防火墙,选择菜单【VPN】-【IPsec隧道】,点击【新建】-【IPsec隧道】。

② 输入名称,模板类型默认【站到站】,NAT配置选择【远端站点在NAT后端】,这是因为上海防火墙宽带IP经常会变。点击【下一步】。

③ 流入接口选择拨入的宽带口,输入自定义的预共享密钥,两端要求一致。点击【下一步】。

④ 实验的要求是从上海防火墙的internal接口接入的电脑能访问深圳防火墙DMZ接口下的服务器,并能够通过深圳防火墙的wan2接口上网。这次我们加大一点难度,要求无线也可以访问服务器和上网。本地接口选择【DMZ】,本地子网这里要注意一下,因为要走这边上网,本地子网就不能限制,手动改成0.0.0.0/0,远端子网加入两个地址段。Internet访问选择【共享本地】,共享的WAN选择【wan2】。点击【下一步】。

⑤ 这次向导会多创建一条Internet访问策略。点击【完成】。

⑥ VPN创建完成,点击【显示隧道列表】。

⑦ 向导创建了IPsec隧道。编辑新创建的隧道,我们看看这次有什么不同。

⑧ 由于向导创建时本地子网输入了0.0.0.0/0,因此这里的本地址为all。

⑨ 这次向导创建了三条策略,多出的一条是走wan2上网用的。

⑩ 向导创建的地址对象。这里再次提醒一下,本地子网要手动改为0.0.0.0/0,如果没有改,例如自动的填10.10.10.0/24,那隧道里只能跑到10.10.10.0/24的流量。

配置上海分公司防火墙

下面我们来配置上海分公司防火墙。

① 登录上海分公司防火墙,选择菜单【VPN】-【IPsec隧道】,点击【新建】-【IPsec隧道】。

② 输入隧道名称,模板类型默认【站到站】,NAT配置这次选择【这个站点在NAT后端】,这是因为上海防火墙宽带IP经常会变动。点击【下一步】。

③ 远程IP地址填写深圳总部防火墙wan1接口IP,流入接口选择拨出的宽带接口,输入自定义的预共享密钥,和深圳防火墙保持一致。点击【下一步】。

④ 由于我们加大了难度,要求有线和无线都能通过隧道访问远端服务器和上网,因为本地接口选择两个接口,本地子网也自动加上去了。Internet访问选择【使用远程】,远端子网自动变成0.0.0.0/0。自动出现本地网关。点击【下一步】。

⑤ 由于这次上海防火墙配置的是拨出方,因此向导会创建静态路由。并且还多出了对端网关路由,点击【完成】。

⑥ VPN创建完成,点击【显示隧道列表】。

⑦ 这次向导一创建好,隧道很快就进入已连接状态。编辑隧道。

⑧ 阶段2地址地址和对端地址仍然是用的地址组。

⑨ 查看地址对象,可以看到两边的本地子网和远程端子网互为相反,完全相同。

⑩ 再查看向导创建的策略,因为关系到有线和无线,因为有创建四条策略,分别是两个接口的来回。

⑪ 这次向导创建了三条静态路由。如果对路由比较熟悉,你就会发现,里面其实有两条目标为0.0.0.0/0的路由,那么我上网流量到底是走本地的wan1,还是走SH-SZ隧道呢?

⑫ 不要猜,要用事实说话。选择菜单【仪表板】-【网络】,点击【路由】。

⑬ 在路由表里,我们只看到一条走隧道的默认路由,那wan1的那条默认路由不见了,这是为什么?再看看管理距离你就会明白了,路由表中只有管理距离最小的路由才是活动路由。

验证效果

即然两端防火墙IPsec VPN都已经连通了,那我们看看访问是不是正常。

① 登录上海分公司防火墙,选择菜单【仪表板】-【网络】,打开【Ipsec】窗口,可以看到隧道的当前状态,如果没有启动,点击【启用】菜单。如果启动了,点击最右边的阶段2,可以看到有哪些IP可以访问。

② 笔记本电脑关闭无线,有线接上海防火墙internal接口,自动获到了172.16.30.0网段IP。

③ 首先Ping域服务器IP,可以Ping通。

④ 再次Ping深圳总部防火墙wan2接口IP和wan2接口下一跳IP,都是通的,最后Ping公网IP,这次却不通。这是为什么呢?看过我前面文章的朋友就知道,那是因为深圳防火墙wan2宽带的默认路由优先级并不是最优先,需要用策略路由指定才能出去。

⑤ 回到深圳防火墙,选择菜单【网络】-【策略路由】,点击【新建】。

⑥ 先创建一条隧道访问DMZ接口服务器的策略路由。

⑦ 再创建一条隧道走wan2上网的策略路由。

⑧ 注意策略路由的顺序很重要,从上往下匹配的。

⑨ 再次Ping服务器和公网IP,都可以Ping通,说明电脑已经可以通过安全隧道走远程防火墙宽带接口上网了。

⑩ 再测试一下无线的效果怎样,禁用网卡,启用无线连接上海分公司防火墙。

⑪ 无线网卡获取了192.168.30.0网段IP。

文章来源:https://www.toymoban.com/news/detail-493581.html

文章来源:https://www.toymoban.com/news/detail-493581.html

⑫ 无线也可以通过隧道访问服务器和上网了。文章来源地址https://www.toymoban.com/news/detail-493581.html

到了这里,关于实验篇(7.2) 13. 站对站安全隧道 - 走对方宽带上网(FortiGate-IPsec) ❀ 远程访问的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!