目录

蓝队及发展趋势

基本概念

发展趋势

攻击阶段

准备阶段

情报搜集

建立据点

横向移动

攻击战术

利用弱口令及通用口令

利用互联网边界渗透内网

利用通用产品组件漏洞

利用安全产品0Day漏洞

利用人性弱点社工钓鱼

利用供应链攻击

利用下属单位迂回攻击

秘密渗透

多点潜伏

防守弱点

资产混乱,隔离不严格

通用中间件未修复漏洞多

边界设备成为内网缺口

内网管理设备成扩大战果突破点

安全设备自身出现问题成为新风险点

如果错过互联网,与你擦肩而过的不仅仅是机会,而是整整一个时代。

蓝队及发展趋势

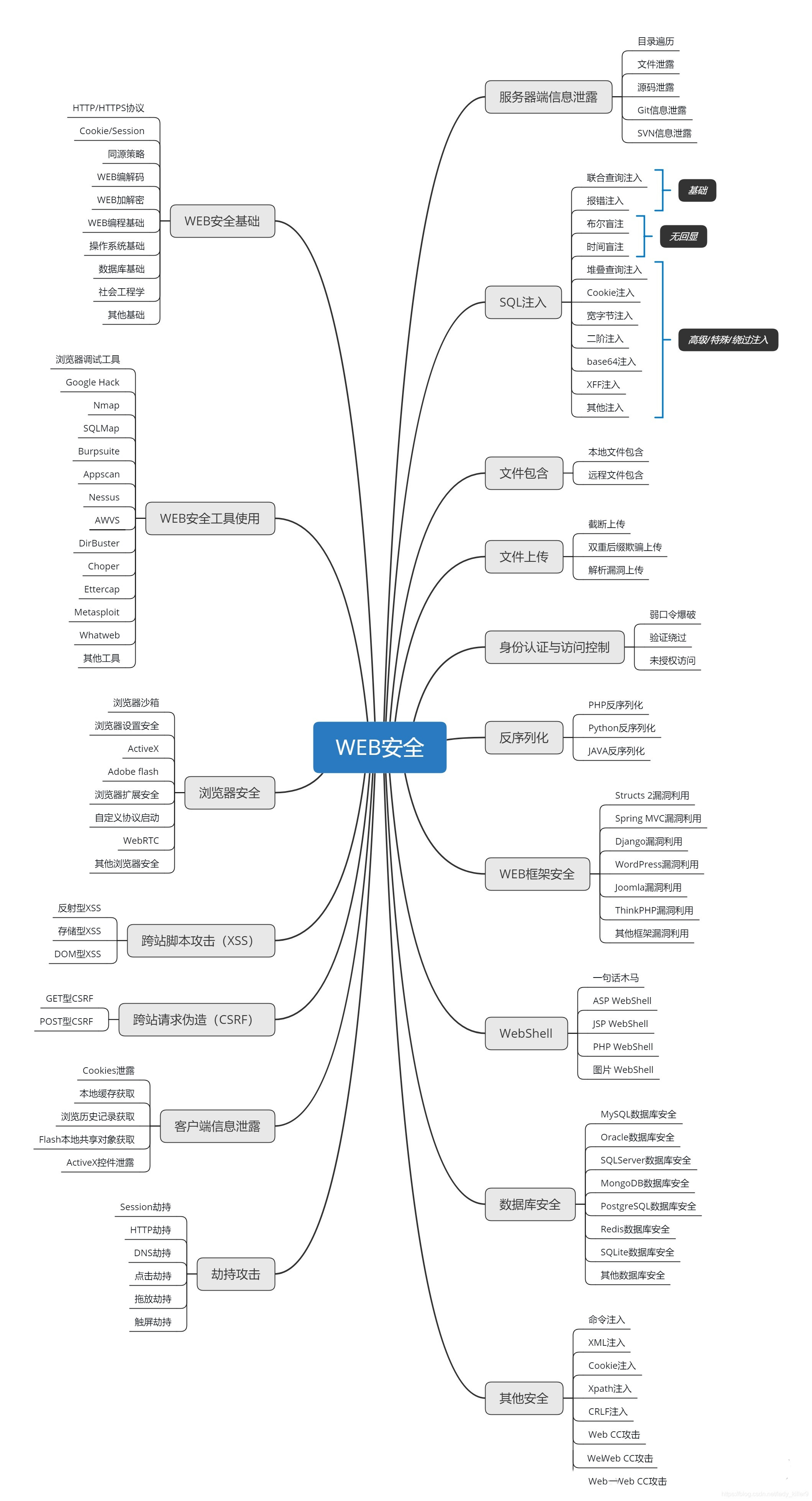

基本概念

蓝队通常指网络实战攻防中的攻击方。

蓝队一般采用技术手段发现对方在系统,技术,人员,管理及架构上的隐患和薄弱环节。其目标是尽可能找出系统中存在的所有漏洞,所以蓝队人员需要全面的攻防能力。在攻击过程中要求获取实际权限或数据,但不限手法,可通过社工手段达到攻击目的。但所有的技术使用必须遵照国家的相关法律法规。

蓝队通常三人一组,能力最强者任组长,要有较强的组织意识,应变能力和丰富的实战经验。其余队员要熟练操作各种黑客工具,分析工具,还要熟知目标系统及其配置,并具有一定的代码开发能力。

发展趋势

- 体系化 : 每个人分工明确,要求团队合作,协同作业。

- 职业化 : 蓝队成员一般来自各组织的专职实战演习团队,有明确的责任分工。

- 工具化 : 各式定制化,专业化的工具增多,使得工具使用更加成体系。

- 社工化 : 除钓鱼,水坑等传统社工攻击手法,蓝队还可通过在线客服,私信好友等进行攻击,获取更多的业务信息。

- 强对抗 : 蓝队人员大多出身安全机构,受过专业训练,其使用的对抗技术往往更加有针对性。

- 迂回性 : 目标防护严密的情况下,可从其下级单位,合作方等入手找寻突破点。

攻击阶段

准备阶段

漏洞挖掘 漏洞是第一攻击力。前期的漏洞挖掘准备对攻击行为非常重要。找到漏洞后,要使其在攻击环境下达到稳定且可深度利用。

工具储备 工具的目的是为了提高效率,好的工具往往事半功倍。

战法策略 团队作战讲的是协同配合,好的战法策略对团队作战至关重要。

以赛代练 日常训练只能提高某一方面的技能,参加赛事则能锻炼全方位的攻防能力。

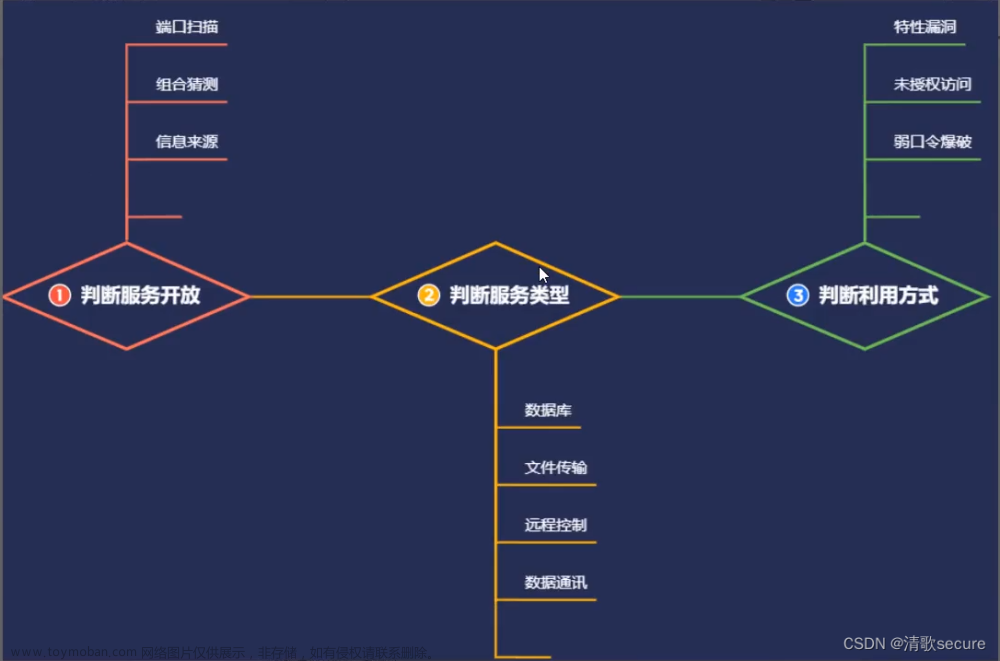

情报搜集

收集内容应包括:目标系统的组织架构,IT资产,敏感信息泄露,不良记录,下游供应商等。

建立据点

找到薄弱环节后,利用漏洞或使用社工方法获取外网系统控制权限一般称为“打点”或撕口子。通过绕过WAF,IPS,杀毒软件等防护设备,实现漏洞利用,进一步进行深入渗透。如果没有找到内外联通的隔离区,蓝队会继续打点,直到找到接入内网的点为止。

该点就作为从外网进入内网的根据地,通过技术手段在这个点上建立隧道,将他作为内网渗透的坚实据点。

横向移动

进入内网后,会对网站进行情报刺探和信息收集,利用其本身的漏洞来进行渗透成果的扩大。对含有域的内网,寻找具有管理员登陆的服务器,利用Mimikatz获取明文密码,继而实现对域服务器的渗透控制。并控制渗透邮件服务器,OA系统权限,集中运维平台,统一认证系统等获取核心数据,完成渗透工作。

攻击战术

利用弱口令及通用口令

在实际工作中,通过弱口令获取权限的情况占据90%以上。很多企业员工使用过于简单的密码或其简单变形,导致通过信息收集之后,生成简单的密码字典进行枚举即可攻陷邮箱,OA账号等。还有员工在多个网站设置同一密码,或者针对未启用SSO验证的内网业务系统使用同一套密码均可使用凭证复用的方式攻破。

当服务器的密码从来没有改过时,一旦进入系统后台就可以轻易的获得服务器权限。同时,有的管理员图方便,多个服务器使用同一套密码时,当一个服务器被攻陷,其余服务器也都有可能会被攻陷。

利用互联网边界渗透内网

大部分企业都会有开放于互联网边界的设备或者系统,如VPN系统,邮件服务系统,官方网站等。此类设备或系统经常会访问内网的重要业务,但为了使用方便,很多企业在其传输上没有增加更多的防护手段,且此类系统会集成统一登陆,一旦获取某个员工的账号密码,就可以直接进入内网。

利用通用产品组件漏洞

邮件系统漏洞,数据库漏洞,OA系统漏洞等通用漏洞被利用后可以迅速获得大量账户权限,进而控制目标系统。这些漏洞很难被发现,相关活动往往被当作正常业务而被忽略。

利用安全产品0Day漏洞

安全产品自身也是一行行代码,也包含操作系统,数据库,各类组件,自身也会存在如安全网关,身份验证,访问管理,终端安全等问题,这些安全问题一旦被利用,就可以获权进入网络并迅速拿下相关设备和网络的控制权限。

利用人性弱点社工钓鱼

人是最大的漏洞。通过钓鱼邮件或社交平台进行社工,获取其中一个账号密码就可以达到“雪崩效果”,使得整个企业的网络沦陷。冒充客户投诉,通过多人配合向客服进行虚假问题反馈或投诉,诱使客服人员打开带毒的文件或软件就可以为打入内网提供一个“立足点”。其余非技术岗位的人员也很容易成为外围目标,且成功率极高。

利用供应链攻击

从目标IT服务商,安全服务商,生产服务商等供应链机构下手,寻找漏洞,实现第三方软件及系统的恶意更新,第三方后台的操控进行攻击。

利用下属单位迂回攻击

绝大多数单位的下属单位和总部之间都没有有效的隔离,且下属单位的防护不会向总部那么严密,缺乏有效的访问控制,这就导致了只要下属单位被攻陷,便可通过内网攻入总部。

秘密渗透

漏洞扫描活动特征明显,主流防护设备都设有识别漏洞扫描器的能力,一旦被发现,会触发报警或阻断IP。所以攻击者要在数据积累的情况下去寻找特定版本,特定应用的漏洞。

多点潜伏

渗透时一般会采用不同的WebShell,使用不同的后门程序,利用不同协议建立不同的联络点。大部分的应急响应过程并不会溯源到攻击源头,也未必能分析完整攻击路径,所以攻击者的据点依然存在,攻击者可以通过多个据点,快速实现“死灰复燃”。

防守弱点

资产混乱,隔离不严格

除了大型银行和互联网企业会对访问控制和隔离下功夫,很多企业的下级网络和上级网络可以互通,内网和互联网也可以互通,所以可以轻易地实现从入侵一个部门到入侵其他部门,从入侵子公司到入侵总部。

通用中间件未修复漏洞多

如所有的企业均有对外开放的邮件系统,可针对其自身漏洞,跨站漏洞,XXE漏洞以及钓鱼软件等开展社工。

边界设备成为内网缺口

大部分企业都会加装VPN设备,通过对其SQL注入,远程命令执行等漏洞开展攻击,也可通过钓鱼,爆破,弱口令等方式绕过外网打点,直接进入内网。

内网管理设备成扩大战果突破点

堡垒机,虚拟化,自动化运维,邮件系统等内网管理设备虽是安全防护的集中设备,但缺乏定期维护,反而会成为扩大权限的突破点。

安全设备自身出现问题成为新风险点

安全设备自身的开发检测没有做到位,用户又缺乏必要的安全检测工作,成为攻击者新的目标。

360BugCloud作为全国第一家开源漏洞响应平台,该平台致力于维护开源通用软件安全,力争打造以技术为驱动、以安全专家为核心,针对开源通用型高危漏洞进行安全研究及应急响应的组织与平台。从网络攻防视角,重塑漏洞平台的价值 - FreeBuf网络安全行业门户文章来源:https://www.toymoban.com/news/detail-495892.html

本文参考《奇安信红蓝紫对抗手册》 文章来源地址https://www.toymoban.com/news/detail-495892.html

到了这里,关于网络安全学习笔记——蓝队实战攻防的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!