学网络安全有一些漏洞复现的经历会很有用,Vulhub是一个面向大众的开源漏洞靶场,我们可以借助它简单的进行漏洞复现。下面就从安装docker开始分享一下在kali虚拟机上搭建vulhub的过程,涉及搭建过程中遇到的一些问题和解决方法。

安装docker

要想安装vulhub首先需要docker来给我们提供容器环境,下面来安装docker:

相关虚拟机内核版本信息如下:

安装docker要求版本大于3.1即可。

kali本身apt很老,我们自己更新一下,先换个源,进入apt源的目录:

sudo vim /etc/apt/sources.list把里面东西全删掉,换成国内的源,比如清华中科大啥的,像下面这种:

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

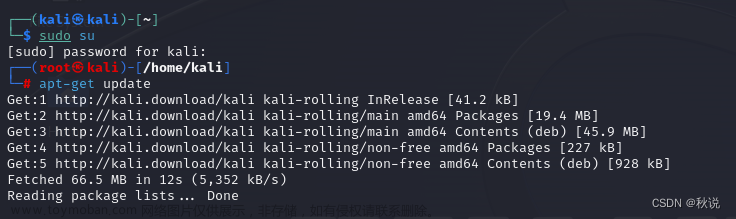

然后更新apt:

sudo apt-get update

添加官方GPG密钥:

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo apt-key add -

安装docker和docker-compose:

sudo apt-get install docker docker-compose

然后就可以检验装没装好啦,试着启动docker:

sudo docker start

查看docker images:

由于我们用apt刚装的docker所以这里什么都没有,这很正常。

我们试着运行hello-world:

sudo docker run hello-world

虽然我们没有helloworld的默认镜像,但不用担心它会自己帮你拉取镜像,正常像下面这样:

看到类似这样的消息就说明我们的docker安装成功了。

配置镜像加速

为了提高我们拉取镜像的速度,这里建议配置镜像加速,下面以阿里云为例:

容器镜像服务 (aliyun.com)

进入上面这个网站,注册后拿到一个网址:

把网址写入/etc/docker/daemon.json(没有会自动创建)

vim /etc/docker/daemon.json

内容如下:

{"registry-mirrors": ["上面的网站"]}

保存之后重启docker就行了

systemctl restart docker

配置vulhub漏洞复现环境

安装好docker之后就进入我们的正题,配置vulhub漏洞复现环境:

从github上把vulhub克隆下来,项目地址:vulhub/vulhub: Pre-Built Vulnerable Environments Based on Docker-Compose (github.com)

git clone https://github.com/vulhub/vulhub.git

或者说由于github连接经常会很慢,也可以从国内的gitee上下,但是注意:gitee上基本是国内搬运过来的,更新基本赶不上时代,比如log4j2这样比较新的漏洞就没有,所以建议从github下载最佳。

git clone https://gitee.com/puier/vulhub.git

下载完毕之后进入vulhub目录ls就能看到靶场的信息了:

进入自己想复现的漏洞的目录:

用docker-compose编译并运行靶场:

docker-compose build

docker-compose up -d

搞定,查看环境:

看到端口,这里是8983。

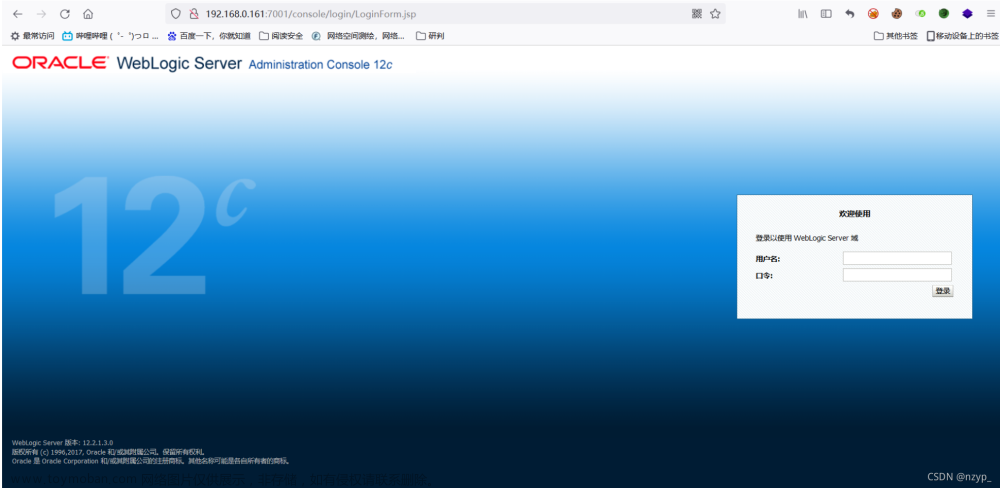

在浏览器上访问0.0.0.0:8389

进入环境,说明配置成功了,接下来就可以开始愉快的漏洞复现了:

关闭环境使用以下命令,注意还是要在当前目录下:

docker-compose down

文章来源:https://www.toymoban.com/news/detail-497231.html

文章来源:https://www.toymoban.com/news/detail-497231.html

以上就是在kali虚拟机上安装docker和漏洞复现环境的全过程,因为我之前在别的虚拟机装过docker,所以这次我自己配置的过程还算比较顺利,在这里记录一下,供参考。文章来源地址https://www.toymoban.com/news/detail-497231.html

到了这里,关于Kali虚拟机安装docker并配置vulhub漏洞复现环境的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CVE-2021-44228]:log4j2漏洞学习与复现流程详解(vulhub环境)](https://imgs.yssmx.com/Uploads/2024/02/473196-1.png)