【摘 要】为提高5G专网的安全性,首先分析独立专网、虚拟专网和部分共享专网所面临的安全风险,接着论述独立5GC安全防护、下沉网元安全防护、下沉网元与公网5GC间的安全控制、5G专网与企业网间的安全控制、业务隔离与切片安全、安全运维等安全要素,最后提出三类5G专网的安全策略建议。

【关键词】5G;专网;下沉网元安全;业务隔离;切片安全

0 引言

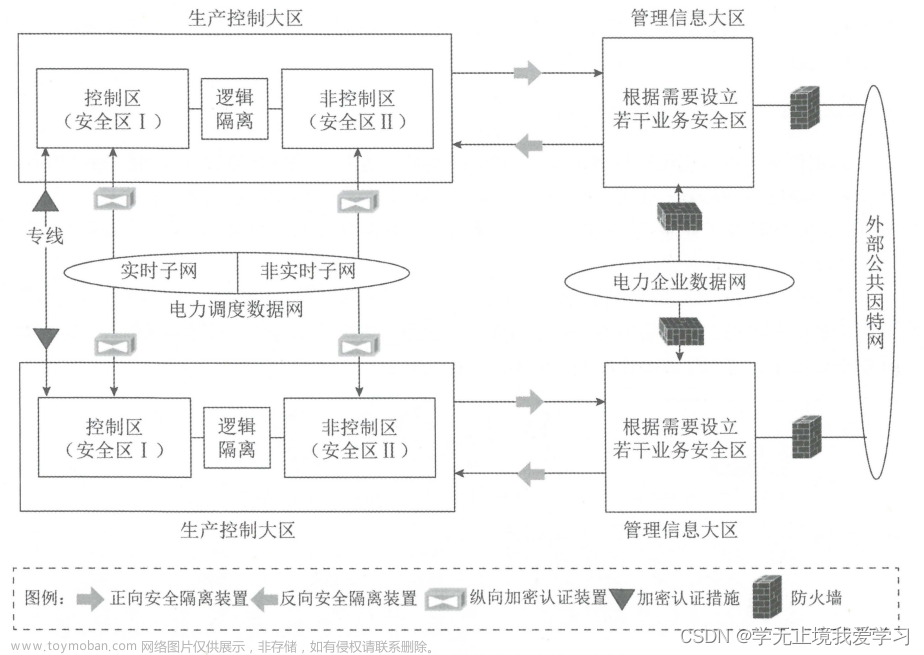

随着5G向行业应用市场的不断推进,5G公网已无法完全满足不同行业用户的差异化需求,亟需可按需定制的5G专网。根据行业用户对与5G公网的安全隔离程度、时延等要求的不同,5G专网可分为以下典型的三类[1-3]:

(1)独立专网:与5G公网完全独立的专网,提供独享无线资源、独立的5G核心网等,主要面向对安全性要求非常高的行业用户。

(2)虚拟专网:通过切片、QoS(Quality of Service)和DNN(Date Network Name)定制等技术提供的虚拟专网,主要面向对安全性要求相对稍低的行业用户。文章来源:https://www.toymoban.com/news/detail-498011.html

(3)部分共享专网:共享部分核心网元,按需下沉UPF(User Plane Function)、SMF(Session Management Function)、AMF(Access and Mobility Management Function)、UDM(Unified Data Management)等网元,主要面向有数据不出园区和文章来源地址https://www.toymoban.com/news/detail-498011.html

到了这里,关于5G专网安全需求分析及策略探讨的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全提高篇] 一二〇.恶意软件动态分析经典沙箱Cape批量提取动态API特征](https://imgs.yssmx.com/Uploads/2024/01/410369-1.png)

![[网络安全提高篇] 一一九.恶意软件动态分析经典沙箱Cape的安装和基础用法详解](https://imgs.yssmx.com/Uploads/2024/02/636473-1.jpeg)