端口安全分为IP+MAC绑定、仅IP绑定、仅MAC绑定

配置端口安全是注意事项

如果设置了IP+MAC绑定或者仅IP绑定,该交换机还会动态学习下联用户的MAC地址

如果要让IP+MAC绑定或者仅IP绑定的用户生效,需要先让端口安全学习到用户的MAC地址,负责绑定不生效

交换机如果某些端口设置了端口安全(端口MAC绑定),但是某些端口没有设置为端口安全,则绑定此mac的设备只可以在设置了端口安全的那个端口上网

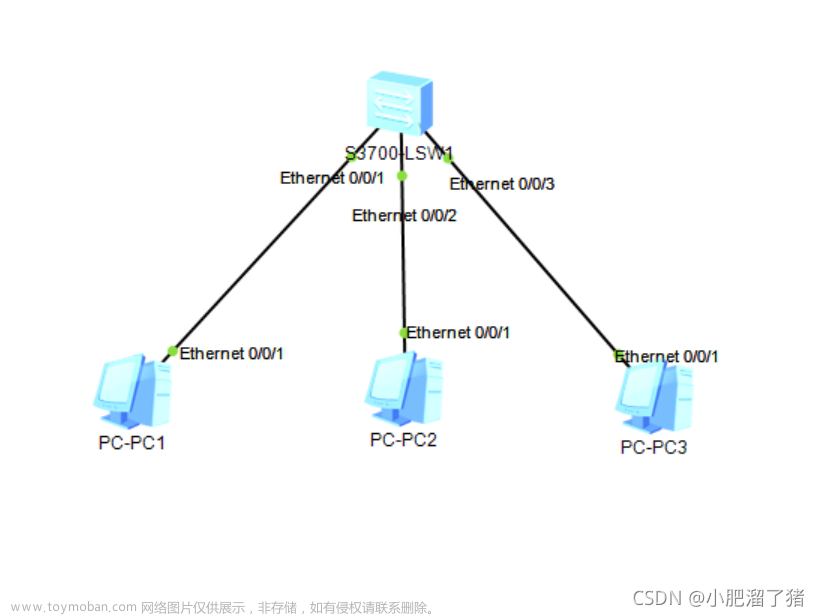

例如:1口设置了端口MAC绑定的用户为PC1,则PC1只可以在1口上网,在其它端口无法上网

交换机如果某些端口设置了端口安全(IP绑定或IP+MAC绑定),但是某些端口没有设置为端口安全,则绑定此mac的设备在设置了端口安全的那个端口上网,也可以在没有设置端口安全的端口上网

例如:1口设置了端口MAC绑定的用户为PC1,则PC1可以在1口上网,也可以在其它端口上网

配置端口安全的违例动作(三种为例动作)

当接口的MAC地址数量到达限制后,如果收到了源MAC地址不存在的报文,端口安全会此端口执行违例动作

Shutdown、restrict、protect

二层安全——MAC安全与端口安全_安全mac地址可以执行的安全保护动作_静下心来敲木鱼的博客-CSDN博客https://blog.csdn.net/m0_49864110/article/details/127172942?csdn_share_tail=%7B%22type%22%3A%22blog%22%2C%22rType%22%3A%22article%22%2C%22rId%22%3A%22127172942%22%2C%22source%22%3A%22m0_49864110%22%7D

端口安全相关配置

Int g0/0

配置IP+MAC端口安全

vlan 10 192.168.10.1此IP地址和MAC地址5000.0001.0001绑定在此接口中

switchport port-security binding 5000.0001.0001 vlan 10 192.168.10.1

配置IP端口安全

通过端口安全将IP地址192.168.10.2绑定到此接口

switchport port-security binding 192.168.10.2

配置MAC端口安全

通过端口安全将MAC地址5001.0001.0001绑定到此接口中

switchport port-security mac-address 5001.0001.0001

设置端口安全MAC地址绑定的条目为1

switchport port-security maximum 1

设置端口安全的违例动作

switchport port-security violation shutdown

开启端口安全功能

switchport port-security

show port-security address

全局IP+MAC地址绑定

此非端口安全技术,配置全局IP+MAC地址绑定注意事项

开启全局IP+MAC地址绑定后,对于匹配的用户均可上网(可以从任意一个端口上网,例外端口除外),对于未绑定或匹配错误的用户都无法上网(从任何端口进入都无法上网)

全局IP+MAC地址绑定对应的是交换机,而不是端口

对于绑定后的用户,对应的IPv6报文无法通过,需要在交换机上开启IPv6模式为兼容模式

全局IP+MAC绑定对于IPv6的三种模式

兼容模式(compatible):绑定IP+MAC的用户可以使用IPv6地址访问外网

宽松模式(loose):所有IPv6地址均可以访问IPv6网络

严格模式(strict):默认此模式,即使绑定正确的用户也无法使用IPv6地址访问外网

配置IP地址和MAC地址的绑定关系

Address-bind 192.168.1.1 5001.0001.0001

配置地址绑定的例外端口(一般配置上游端口为例外端口)

Address-bind uplink G0/0

使得IP和MAC地址绑定生效

Address-bind install

配置全局IP+MAC绑定对于IPV6的处理模式

Address-bind ipv6-mode compatible/loose/strict

配置静态MAC绑定

将5002.002.0002此MAC地址绑定在G0/0接口

Mac-address static 5002.0002.0002 vlan 1 int g0/0

如果这个MAC地址街道交换机的其它接口就不能和其它设备通信文章来源:https://www.toymoban.com/news/detail-499583.html

文章来源地址https://www.toymoban.com/news/detail-499583.html

到了这里,关于锐捷端口安全与全局IP+MAC地址绑定实验配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!