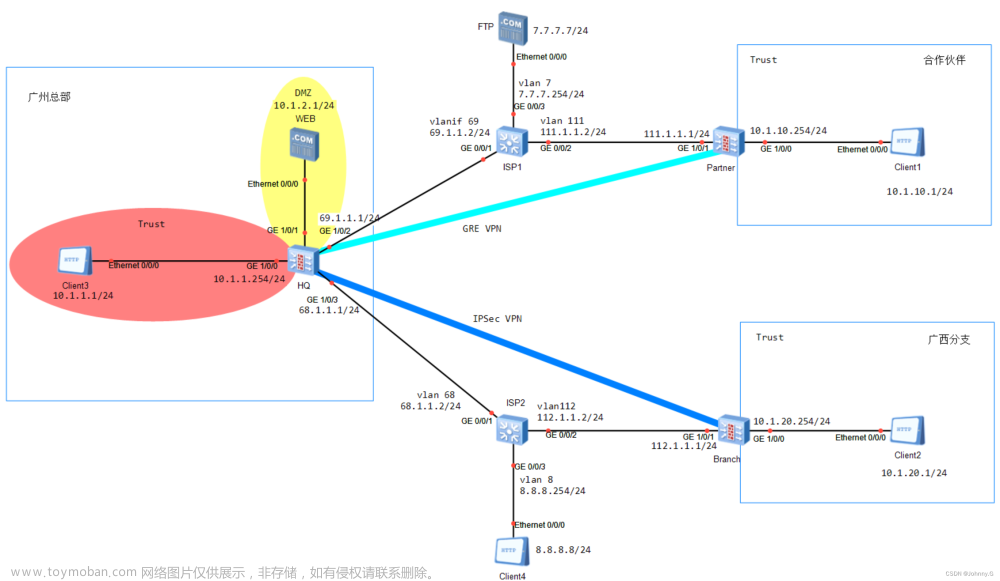

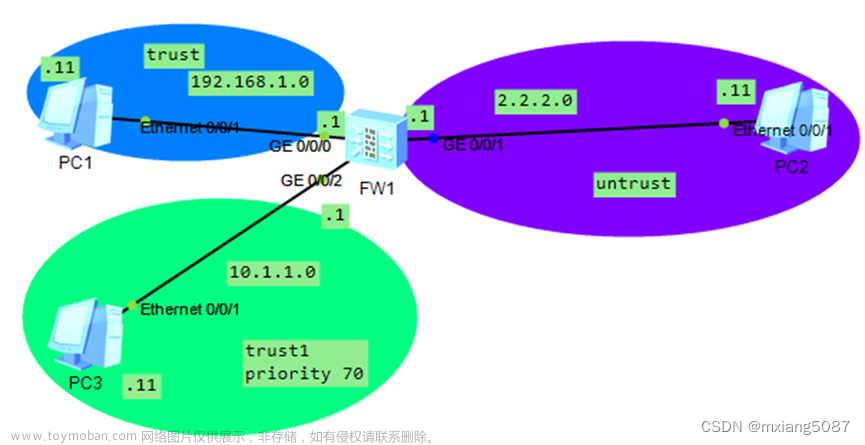

实验拓扑图:

实验要求:各个区域之间相互互通

untrust区域:

在防火墙1/0/3口配置ip地址

一定要勾选ping服务,不然ping不同

给路由器0/0/0和0/0/1口配置ip地址

[Huawei]int g 0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 100.1.1.2 24

[Huawei]int g 0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 100.1.1.1 24

测试:

在防火墙上面添加去往200.1.10网段的静态路由

在server2ping100.1.1.1

trust区域:

在防火墙1/0/0口配置ip地址

同样要放通ping服务

在交换机sw1上面创建Vlanif2和Vlanif3并添加Ip地址

[Huawei]vlan 2

[Huawei]int vlan 2

[Huawei-Vlanif2]ip add 10.1.1.2 24

[Huawei]vlan 3

[Huawei]int vlan 3

[Huawei-Vlanif3]ip add 20.1.1.1 24

将vlan3划入g0/0/1口

[Huawei]interface g 0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type access

[Huawei-GigabitEthernet0/0/1]port default vlan 3

将vlan2划入g0/0/2口

[Huawei]interface g 0/0/2

[Huawei-GigabitEthernet0/0/2]port link-type access

[Huawei-GigabitEthernet0/0/2]port default vlan 2

在防火墙上面添加去往10.1.1.0网段的静态路由

用PC1ping20.1.1.2

DMZ区域:

在交换机SW2上创建聚合接口:

[sw2]int Eth-Trunk 0

[sw2-Eth-Trunk0]trunkport GigabitEthernet 0/0/1 0/0/2

将聚合链路接口类型改为trunk,并设置允许通过的vlan

[sw2-Eth-Trunk0]port link-type trunk

[sw2-Eth-Trunk0]port trunk allow-pass vlan 10 to 11

将交换机的0/0/3接口类型改为access,并允许通过van10

[sw2]int g 0/0/3

[sw2-GigabitEthernet0/0/3]port link-type access

[sw2-GigabitEthernet0/0/3]port default vlan 10

将交换机的0/0/4接口类型改为access,并允许通过van11

[sw2]int g 0/0/4

[sw2-GigabitEthernet0/0/4]port link-type access

[sw2-GigabitEthernet0/0/4]port default vlan 11

在防火墙上面创建聚合接口

在防火墙上面创建vlanif10和vlanif11接口,并配置ip地址,开启ping服务。

用server1ping30.1.10.1

用server3ping30.1.11.1

让全网可以互通,在防火墙上面写6条策略

在sw1,sw2,r1上面写两天回包路由(用缺省代替)

[sw1]ip route-static 0.0.0.0 0 20.1.1.2

[R1]ip route-static 0.0.0.0 0 100.1.1.1

[sw2]ip route-static 0.0.0.0 0 30.1.1.1

测试:

pc1 ping server2:

pc1 ping server3:

server 1 ping server 2

server 1 ping pc1

server 2 ping server 3

server 2 ping pc1文章来源:https://www.toymoban.com/news/detail-501957.html

至此全网可通。文章来源地址https://www.toymoban.com/news/detail-501957.html

到了这里,关于防火墙的各个区域互通的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!