在这一章节中,我们将学习网络协议漏洞,如ARP欺骗、DNS欺骗等,并通过实例来讲解如何利用这些漏洞进行网络渗透测试。请放心,我们会尽量讲得详细、通俗易懂,并提供尽可能多的实例。

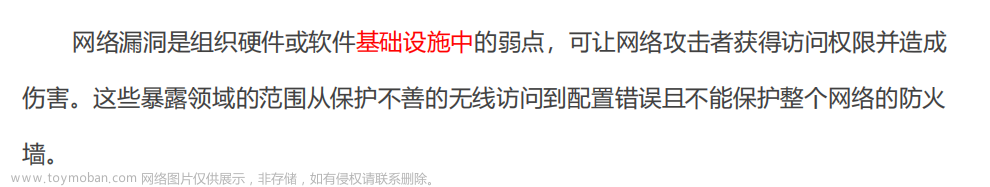

5.1 网络协议漏洞

网络协议是计算机网络中设备之间通信的规则。然而,许多网络协议在设计时并未充分考虑安全性,因此存在漏洞。攻击者可以利用这些漏洞进行中间人攻击、欺骗攻击等。

以下是一些常见的网络协议漏洞:

-

ARP欺骗:ARP(Address Resolution Protocol)协议用于将IP地址映射为硬件地址(如MAC地址)。然而,ARP协议存在一个设计缺陷:设备会信任所有收到的ARP响应,即使没有发送ARP请求。攻击者可以利用这个缺陷发送伪造的ARP响应,从而欺骗设备更新其ARP缓存。这可以导致中间人攻击、拒绝服务攻击等。

-

DNS欺骗:DNS(Domain Name System)协议将域名解析为IP地址。攻击者可以通过篡改DNS响应或在本地网络中搭建一个恶意DNS服务器,来欺骗设备访问错误的IP地址。这可以导致用户被引导至恶意网站、窃取用户凭证等。

-

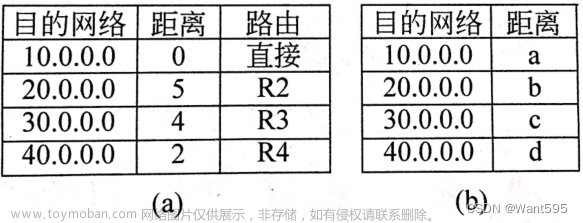

ICMP重定向:ICMP(Internet Control Message Protocol)协议用于在网络中传递控制信息。攻击者可以发送伪造的ICMP重定向消息,来欺骗设备更改其路由表。这可以导致中间人攻击、拒绝服务攻击等。

-

SSL/TLS漏洞:SSL/TLS协议用于在互联网上提供安全的通信。然而,该协议存在一些已知的漏洞,如Heartbleed、POODLE等。攻击者可以利用这些漏洞窃取加密通信的数据、伪造服务器证书等。

5.2 网络协议漏洞利用方法和工具

在进行网络渗透测试时,我们可以利用网络协议漏洞来获取目标网络的访问权限。以下是一些常用的方法和工具:

-

ARP欺骗:可以使用工具如

arpspoof、ettercap等来执行ARP欺骗攻击。攻击者可以在目标设备和网关之间进行中间人攻击,窃取或篡改通信数据。 -

DNS欺骗:可以使用工具如

dnsspoof、mitmproxy等来执行DNS欺骗攻击。攻击者可以将用户引导至恶意网站,窃取用户凭证或执行其他攻击。 -

ICMP重定向:可以使用工具如

hping3来发送伪造的ICMP重定向消息。攻击者可以在目标设备和网关之间进行中间人攻击,窃取或篡改通信数据。 -

SSL/TLS漏洞利用:可以使用工具如

openssl、sslyze等来测试SSL/TLS漏洞。攻击者可以窃取加密通信的数据、伪造服务器证书等。

5.3 实例:ARP欺骗攻击

以下是一个使用arpspoof工具执行ARP欺骗攻击的示例:

- 安装

arpspoof工具(如果尚未安装):

sudo apt-get install dsniff

- 开启IP转发,以便在中间人攻击中转发数据包:

sudo sysctl -w net.ipv4.ip_forward=1

- 使用

arpspoof执行ARP欺骗攻击。在以下示例中,我们将欺骗目标设备192.168.1.100,使其认为攻击者设备是网关192.168.1.1:

sudo arpspoof -i eth0 -t 192.168.1.100 192.168.1.1

- 使用

arpspoof执行ARP欺骗攻击。在以下示例中,我们将欺骗网关192.168.1.1,使其认为攻击者设备是目标设备192.168.1.100:

sudo arpspoof -i eth0 -t 192.168.1.1 192.168.1.100

现在,攻击者已经成功地在目标设备和网关之间执行了中间人攻击。攻击者可以使用工具如tcpdump、wireshark等来捕获通信数据,并尝试窃取或篡改数据。

请注意,这些示例仅用于教育目的。在实际环境中执行这些攻击可能违反法律和道德规范。在进行网络渗透测试时,请确保获得了充分的授权,并遵守相关法律法规。

5.4 防御网络协议漏洞

要防御网络协议漏洞,可以采取以下一些措施:

-

使用静态ARP表:通过在设备上配置静态ARP表,可以防止设备接收伪造的ARP响应。然而,这种方法在大型网络中难以维护和管理。

-

使用DNSSEC:DNSSEC(DNS Security Extensions)是一种对DNS协议提供安全保护的技术。通过使用DNSSEC,设备可以验证DNS响应的真实性,防止DNS欺骗攻击。

-

使用加密和认证协议:在网络中使用加密和认证协议,如IPsec、SSL/TLS等,可以提高通信安全性,降低中间人攻击的风险。

-

及时修补漏洞:及时更新操作系统和应用程序,修补已知的安全漏洞,可以有效降低网络协议漏洞的风险。

-

安全培训和意识:通过提高员工的安全意识和培训,可以帮助他们识别和防范网络协议漏洞攻击。

希望以上内容对你有所帮助。在学习网络渗透测试时,请确保遵守相关法律法规,并在获得充分授权的情况下进行操作。祝学习愉快!

推荐阅读:

https://mp.weixin.qq.com/s/dV2JzXfgjDdCmWRmE0glDA

https://mp.weixin.qq.com/s/an83QZOWXHqll3SGPYTL5g文章来源:https://www.toymoban.com/news/detail-502486.html

![[渗透测试]—5.2 网络协议漏洞](https://imgs.yssmx.com/Uploads/2023/06/502486-1.jpg) 文章来源地址https://www.toymoban.com/news/detail-502486.html

文章来源地址https://www.toymoban.com/news/detail-502486.html

到了这里,关于[渗透测试]—5.2 网络协议漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!