微软威胁分析工具:

https://www.microsoft.com/en-us/securityengineering/sdl/threatmodeling?azure-portal=true

STRIDE 是微软定义的6中威胁

身份假冒(Spoofing)

身份假冒,即伪装成某对象或某人。例如,我们通过伪造别人的 ID 进行操作。

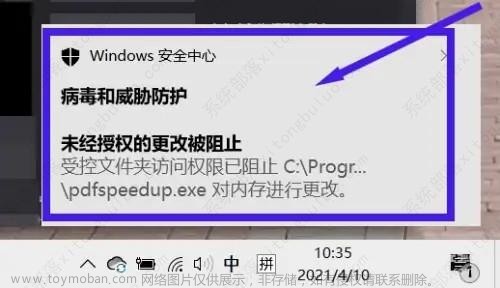

篡改(Tampering)

篡改,即未经授权修改数据或者代码。例如,我通过网络抓包或者某种途径修改某个请求包,而服务端没有进行进一步的防范措施,使得我篡改的请求包提交成功。

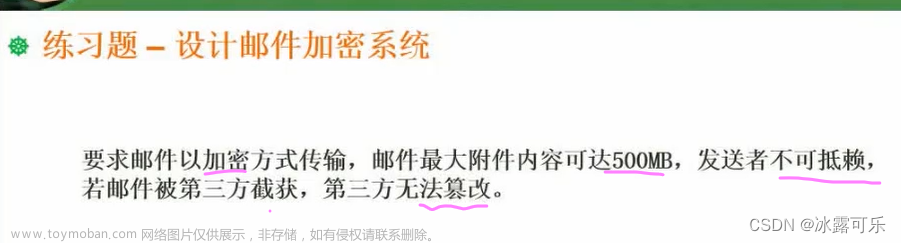

抵赖(Repudiation)

抵赖,即拒绝执行他人无法证实也无法反对的行为而产生抵赖。例如,我攻击了某个产品,他们并不知道是我做的,没有证据证明是我做的,我就可以进行抵赖,换句话说,我可以死不承认。

信息泄露(Information Disclosure)

信息泄露,即将信息暴露给未授权用户。例如,我通过某种途径获取未经加密的敏感信息,例如用户密码。

拒绝服务(Denial of Service)

拒绝服务,即拒绝或降低有效用户的服务级别。例如,我通过拒绝服务攻击,使得其他正常用户无法使用产品的相关服务功能。

特权提升(Elevation of Privilege)

特权提升,即通过非授权方式获得更高权限。例如,我试图用管理员的权限进行业务操作。

把软件各个部分拆分成对应的模式,可以分成4中模式外部成体,处理过程,数据存储,数据流。

微软STRIDE 对4种模式有各自需要处理的威胁文章来源:https://www.toymoban.com/news/detail-503964.html

文章来源地址https://www.toymoban.com/news/detail-503964.html

文章来源地址https://www.toymoban.com/news/detail-503964.html

到了这里,关于软件 安全,处理威胁STRIDE模型的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!