在信息安全领域中,置乱算法是一种重要的加密手段,它可以将明文进行混淆和打乱,从而实现保密性和安全性。常见的置乱算法包括基于分形的置乱算法和基于混沌系统的置乱算法。下面将从理论和实践两方面,对这两种置乱算法进行比较和分析,探讨哪种算法更安全。

一、基于分形的置乱算法

基于分形的置乱算法是一种基于分形原理的加密算法,它利用分形的自相似性和重复性来实现信息的混淆和打乱。该算法的基本思路是将明文图像进行分形分解,然后对分形的每个子块进行位置和尺寸的改变,最后将改变后的分形块重新组合成加密后的图像。

基于分形的置乱算法具有以下优点:

高强度的加密性:基于分形的置乱算法可以将明文信息进行高强度的加密,有效地保护信息的安全性。

易于实现和计算:基于分形的置乱算法可以利用分形的自相似性和重复性,实现简单、计算量小的加密过程。

可逆性好:基于分形的置乱算法可以实现对加密信息的完全恢复,具有很好的可逆性。

但是,基于分形的置乱算法也存在一些缺点:

容易受到攻击:基于分形的置乱算法容易受到数学分析和统计攻击,安全性较差。

不适合大规模应用:基于分形的置乱算法对于大规模数据的加密处理较为困难,不适合大规模应用。

需要较高的计算资源:基于分形的置乱算法需要较高的计算资源,加密和解密过程较为耗时。

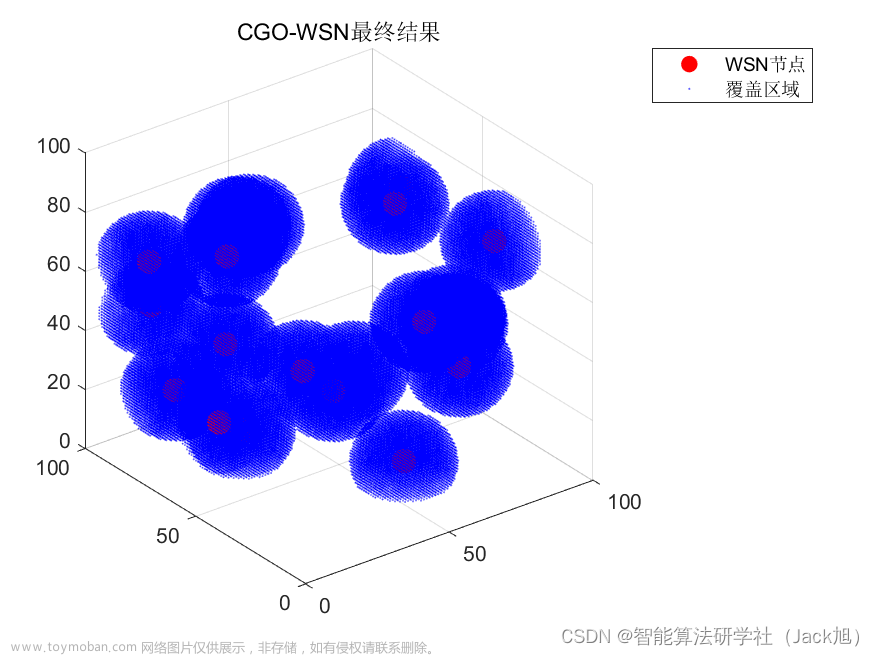

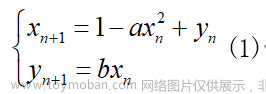

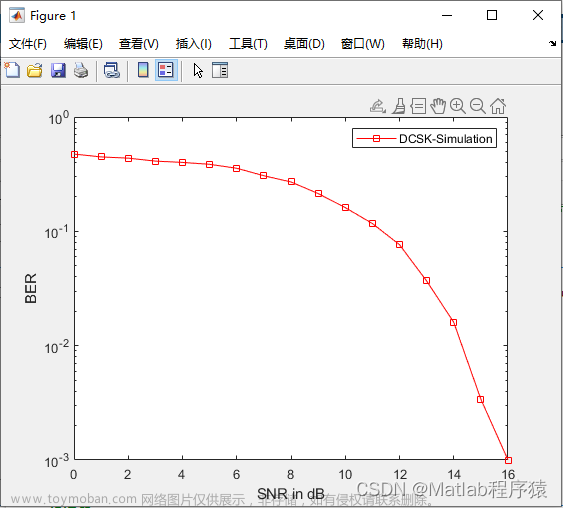

二、基于混沌系统的置乱算法

基于混沌系统的置乱算法是一种基于混沌原理的加密算法,它利用混沌系统的非线性和随机性质来实现信息的混淆和打乱。该算法的基本思路是将明文信息进行混沌映射和扰动,从而实现信息的加密。

基于混沌系统的置乱算法具有以下优点:

高强度的加密性:基于混沌系统的置乱算法可以将明文信息进行高强度的加密,安全性较高。

抗攻击性强:基于混沌系统的置乱算法具有较强的抗攻击性,能够有效地抵抗各种攻击手段。

适合大规模应用:基于混沌系统的置乱算法适合大规模数据的加密处理,具有良好的可扩展性和可移植性。

但是,基于混沌系统的置乱算法也存在一些缺点:

实现和计算较为复杂:基于混沌系统的置乱算法需要复杂的数学运算和计算过程,实现和计算较为复杂。

不易实现完全可逆:基于混沌系统的置乱算法可能会因为计算精度和扰动误差等因素导致信息无法完全恢复。

受初始化参数的影响:基于混沌系统的置乱算法的安全性受到初始化参数的影响,如果参数被破解或者泄露,就会导致加密信息的泄漏。

三、基于分形的置乱算法和基于混沌系统的置乱算法的比较

从理论分析和实践应用两个角度来比较基于分形的置乱算法和基于混沌系统的置乱算法。

理论分析

从理论分析的角度来看,基于混沌系统的置乱算法理论上比基于分形的置乱算法更安全。因为混沌系统具有高度的随机性和非线性,可以产生无限的随机数序列,这使得基于混沌系统的置乱算法具有更高的加密强度和抗攻击性。而基于分形的置乱算法则容易受到统计分析和数学攻击,安全性相对较差。

实践应用

从实践应用的角度来看,基于混沌系统的置乱算法在实际应用中比基于分形的置乱算法更受欢迎。因为基于混沌系统的置乱算法具有较好的可移植性和可扩展性,适合大规模数据的加密处理,可以应用于各种网络通信和存储中。而基于分形的置乱算法则不太适合大规模应用,因为其加密和解密过程需要较高的计算资源,且不太适合实时加密处理。文章来源:https://www.toymoban.com/news/detail-504368.html

综上所述,虽然基于分形的置乱算法和基于混沌系统的置乱算法都是重要的加密手段,但是从理论和实践两方面来看,基于混沌系统的置乱算法更安全和更适合大规模应用。当然,对于具体的加密应用场景,还需要根据实际情况选择最适合的加密算法。文章来源地址https://www.toymoban.com/news/detail-504368.html

到了这里,关于基于分形的置乱算法和基于混沌系统的置乱算法哪种更安全?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!