漏洞详情:

Apache Tomcat是美国阿帕奇(Apache)软件基金会的一款轻量级Web应用服务器。该程序实现了对Servlet和JavaServer Page(JSP)的支持。

Apache Tomcat中的WebSocket存在安全漏洞,该漏洞源于程序没有正确验证payload的长度。攻击者可利用该漏洞造成拒绝服务(无限循环)。

影响版本:

10.0.0-M1版本至10.0.0-M6版本

9.0.0.M1版本至9.0.36版本

8.5.0版本至8.5.56版本

7.0.27版本至7.0.104版本

漏洞判定:

一、是否是受影响版本。

二、echo.xhtml是否存在。

http://IP:端口/examples/websocket/echo.xhtml

漏洞验证:

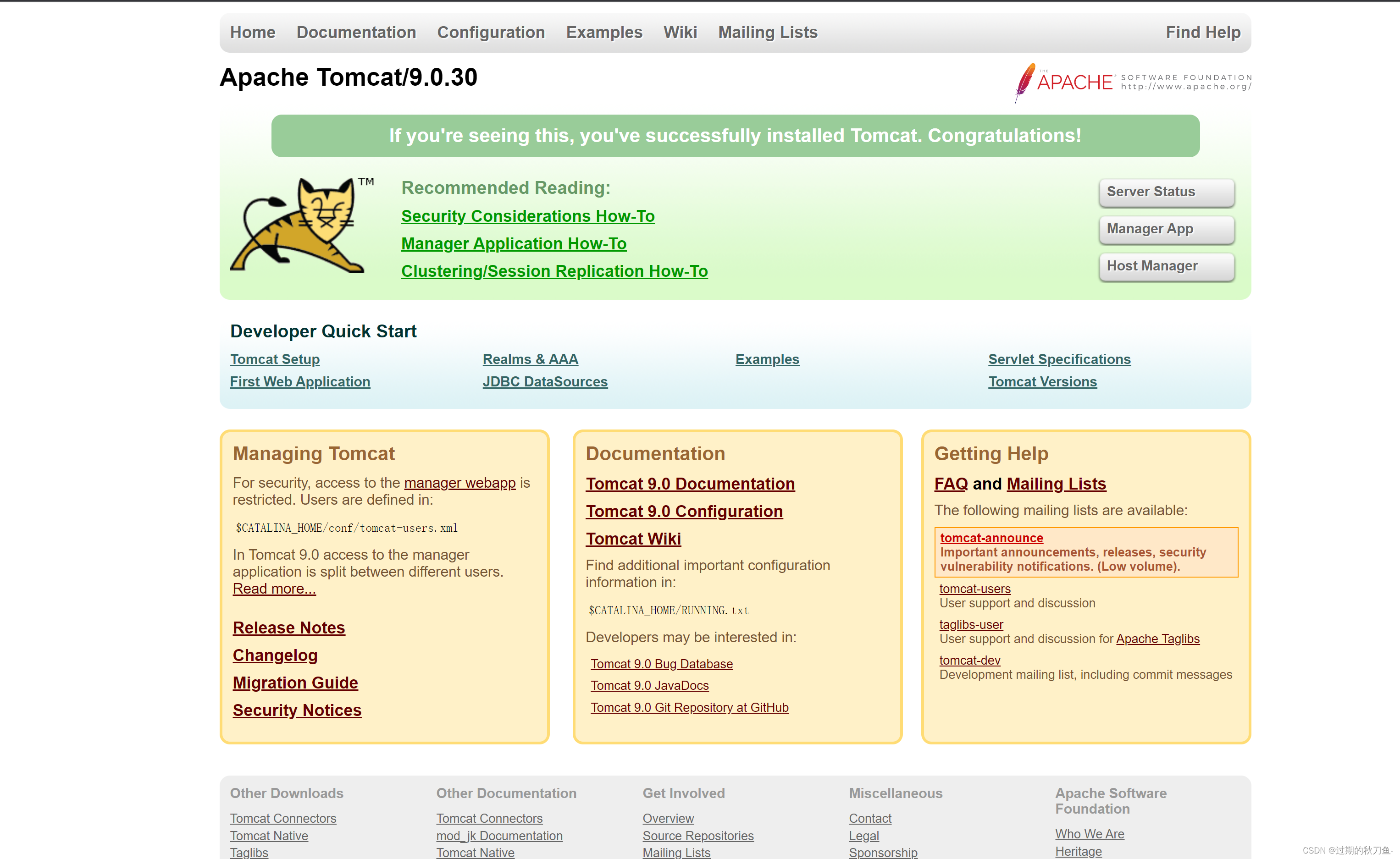

一、环境搭建

靶机参数:Centos8.1

靶机配置:Docker

应用容器:Tomcat-9.0.16

靶机Docker中部署Tomcat-9.0.16,并将Tomcat的8080端口绑定到本机的8001端口上:

docker run -it --name chendd-demo-tomcat -p 8001:8080 tomcat:9.0.16-jre8-alpine

运行结果 :

结果验证:

二、漏洞复现

攻击机下载EXP:https://github.com/RedTeamPentesting/CVE-2020-13935

攻击机编译文件:go build(需要Go语言支持)

查看受攻击前靶机的CPU使用率:

开始攻击:

.\tcdos.exe ws://192.168.127.132:8001/examples/websocket/echoStreamAnnotation

攻击结果:CPU已全部跑满

漏洞修复及建议

一、修复方式: 升级补丁

二、修复建议:

升级到 Apache Tomcat 10.0.0-M7 或更高版本

升级到 Apache Tomcat 9.0.37 或更高版本 文章来源:https://www.toymoban.com/news/detail-507747.html

升级到 Apache Tomcat 8.5.57 或更高版本文章来源地址https://www.toymoban.com/news/detail-507747.html

到了这里,关于Apache Tomcat 安全漏洞(CVE-2020-13935)复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!