目录

前言:简介

一、什么是.[killhackfiles@cock.li].Devos勒索病毒?

二、.[killhackfiles@cock.li].Devos勒索病毒是如何传播感染的?

三、感染了.[killhackfiles@cock.li].Devos后缀勒索病毒文件怎么恢复?

四、.[killhackfiles@cock.li].Devos勒索病毒数据恢复案例

五、系统安全防护措施建议

前言:简介

在当今数字化时代,勒索病毒成为了网络攻击者使用的一种流行的方式。Devos勒索病毒是其中一种常见的勒索软件。Devos勒索病毒是一种恶意软件,其作用是加密受感染计算机上的文件。下面我们91数据恢复研究院将详细介绍Devos勒索病毒的相关信息。

如果不幸感染了这个勒索病毒,您可添加我们的数据恢复服务号(shujuxf)免费咨询获取数据恢复的相关帮助。

这个后缀已经是Phobos老牌勒索病毒家族的第N个升级变种了,下面我们来了解看看这个.Devos后缀勒索病毒。

一、什么是.[killhackfiles@cock.li].Devos勒索病毒?

近日,91数据恢复研究院专家发现了Phobos病毒的最新变种——.[killhackfiles@cock.li].Devos后缀勒索病毒的活跃传播。这一变种病毒采取了类似Phobos病毒的行为方式,但又有着一些新的加密特点。

Devos勒索病毒的主要特征之一是加密文件。而“.[killhackfiles@cock.li].Devos”勒索病毒也不例外。它通过加密用户设备上的常用文件,如照片、文档、视频等,让用户无法正常访问这些文件。此外,“[killhackfiles@cock.li].Devos”勒索病毒还可以通过修改文件的扩展名,以此混淆恶意代码,加大用户还原数据的难度。

一旦Devos勒索软件成功感染了计算机,它会立即开始加密受害者的文件,包括文档、图片、视频、音频和数据库文件等。该软件使用强大的加密算法,如AES和RSA。当我们在我们的测试机器系统上启动一个样本时,它会加密文件并在文件名后附加“ .id[XXXXXXXX-XXXX].[killhackfiles@cock.li].Devos”扩展名。例如,最初标题为“ 1.jpg ”的文件显示为“ 1.jpg.id[XXXXXXXX-XXXX].[killhackfiles@cock.li].Devos”,“ 2.jpg ”显示为“ 2.jpg.id[XXXXXXXX-XXXX].[killhackfiles@cock.li].Devos”,以此类推。

总之,Phobos病毒家族的最新变种——.[killhackfiles@cock.li].Devos后缀勒索病毒的传播,给广大用户带来了严重的威胁。我们需要高度重视并采取有效的措施,以保护自己的计算机及个人信息的安全。

|

勒索病毒威胁信息

| |

|

病毒名称

|

devos

勒索病毒

|

|

威胁类型

|

加密病毒、勒索病毒

|

|

加密文件的后缀名

|

.devos

(文件还附加有唯一加密

ID

号

和网络罪犯的电子邮件地址)

|

|

索要赎金的文件

|

info.hta

(弹出窗口)、

info.txt

|

|

免费解密器可解密吗?

|

不

|

|

电子邮箱清单

|

qq1935@mail.fr

,

time2relax@firemail.cc

,

pushhuck@email.tg

,

hudsonl@cock.li

,

ferguson@cock.li

,

killhackfiles@cock.li

,

tomas@techmail.info

,

steven1973douglas@libertymail.net

, montana_8894@

bk.ru

,

chinebot@protonmail.com

,

cyberpunk2077@firemail.cc

,

cyberpunk2077@libertymail.net

,

tomas1991goldberg@medmail.ch

,

tomas1991goldberg@cock.li

,

henderson@cock.li

,

myers@cock.li

,

ifirthelperforunlockyourfiles@privatemail

。

com

,付费文件

@

email.tg

,

bryan1984jackson@pressmail.ch

,

martin1993douglas@pressmail.ch

,

bryan1984jackson@tutanota.com

,

steven1973parker@libertymail.net

,

steven1973parker@tutanota.com

,

backupfiles01@protonmail.com

,

william_jefferson1@protonmail

。

com,

yourbackup@email.tg

,

helpbackup@email.tg

,

Decryption24h@pm.me

,

dessert_guimauve@aol.com

,

HelpforFiles@tutanota.com

,

squadhack@email.tg

,

decryptfiles@countermail.com

, kabennalzly@aol.

com,decryptioner@airmail.cc

,

savemyfiles@protonmail.com

,

hjelp.main@protonmail.com

,

2183313275@qq.com

,

ambulance@keemail.me

,

saveyourfiles@qq.com

,

flopored@protonmail.com

,

villiamsscorj_rembly@protonmail.com

,

howtodecrypt@elude.in

,

support_2020_locker@protonmail.com

,

lucky_top@protonmail.com

,

filemaster777@protonmail.com

,

file-cloud@email.tg

,

support.devos777@snugmail.net

,

filemaster777@tutanota.com

, support_devos@protonmail. com,

devos_devos@tutanota.com

, @devos_support (Telegram),

cris_nickson@xmpp.jp

(Jabber),

devos@countermail.com

,

geerban@email.tg

,

devosapp@aaathats3as.com

,

dawhack@email.tg

, star-new @email.tg,

hunterducker@cumallover.me

,

hunterducker@tutanota.com

,

devos@eml.cc

,

devos@cock.li

,

deerho@email.tg

,

return@email.tg

,

reset@email.tg

, bob_marley1991@libertymail .net

,

bob_marley2021@libertymail.net

,

bob_marley1991@tutanota.com

,

keyforfiles@mailfence.com

、

keyforfiles@airmail.cc

、

helprecovery@gnu.gr

(

Jabber

)

|

|

检测来源

|

Avast

(

Win32

:

Phobos-D [Ransom]

)、

Combo Cleaner

(

Trojan.Ransom.PHU

)、

ESET-NOD32

(

Win32/Filecoder.Phobos.C

的变体)、

Kaspersky

(

HEUR

:

Trojan.Win32.Generic

)、

Microsoft

(赎金:

Win32/Phobos.PM

)

|

|

被加密症状

|

无法打开存储在您计算机上的文件,所有文件现在被添加了加密的后缀名(例如,

my.docx

.id[XXXXXXXX-3327].[

killhackfiles@cock.li

].Devos

)。

|

|

传播方式

|

远程桌面口令爆破,系统漏洞,数据库端口攻击等。

|

二、.[killhackfiles@cock.li].Devos勒索病毒是如何传播感染的?

.[killhackfiles@cock.li].Devos勒索病毒是通过多种方式传播感染的,以下是一些常见的传播途径:

- 针对单个目标的攻击。这种攻击方式需要攻击者直接进入目标计算机,然后通过其中一个多种渠道来传播Devos勒索病毒,如系统漏洞攻击、数据库端口攻击、邮件附件、恶意链接或下载软件等。

- 针对大型机构的攻击。这种攻击方式通常是通过大规模的网络钓鱼攻击来实现的,攻击者会制作假冒的电子邮件、社交媒体帐户或其他网站,诱导用户点击链接或下载文件。当用户单击链接或下载文件时,Devos勒索病毒将被下载到计算机上,并开始加密用户文件。

- 系统漏洞:黑客可能会利用目前已公布或者未公布的系统漏洞来进行扫描攻击,一旦入侵后,则会立马关闭机器上的相关安全设置或者安全防护软件,并对数据文件进行批量加密。

三、感染了.[killhackfiles@cock.li].Devos后缀勒索病毒文件怎么恢复?

此后缀病毒文件由于加密算法的原因,每台感染的电脑服务器文件加密情况都不一样,需要独立检测与分析加密文件的病毒特征与加密情况,才能确定最适合的恢复方案。

考虑到数据恢复需要的时间、成本、风险等因素,建议如果数据不太重要,建议直接全盘扫描杀毒后全盘格式化重装系统,后续做好系统安全防护工作即可。如果受感染的数据确实有恢复的价值与必要性,可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

四、.[killhackfiles@cock.li].Devos勒索病毒数据恢复案例

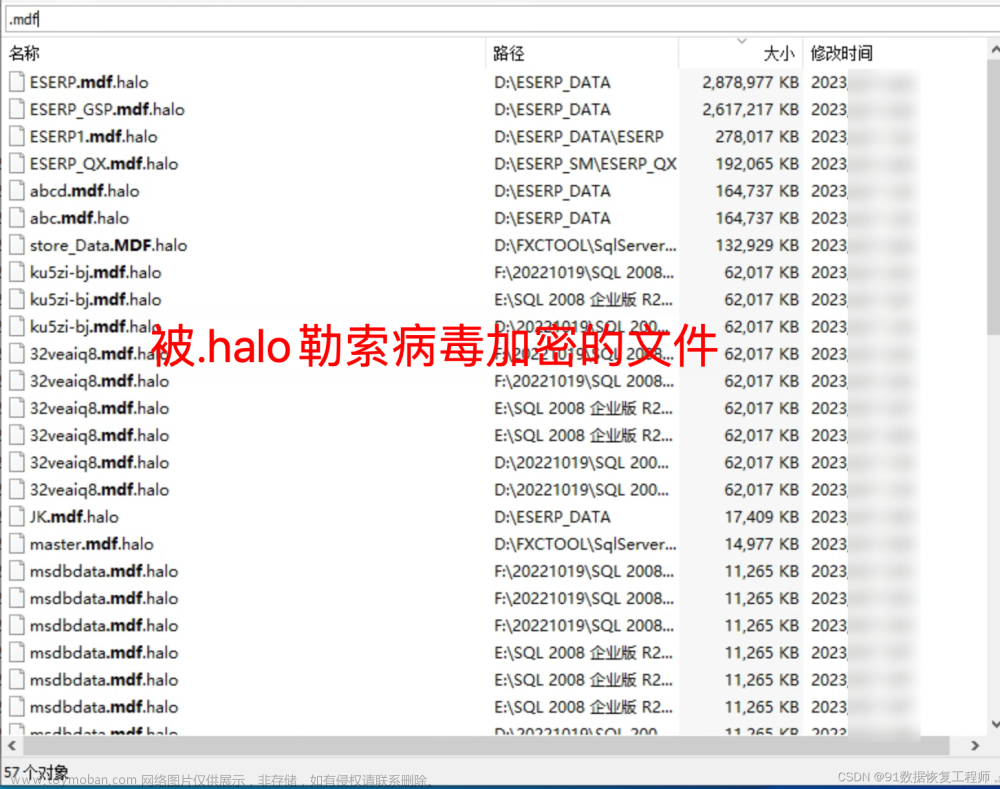

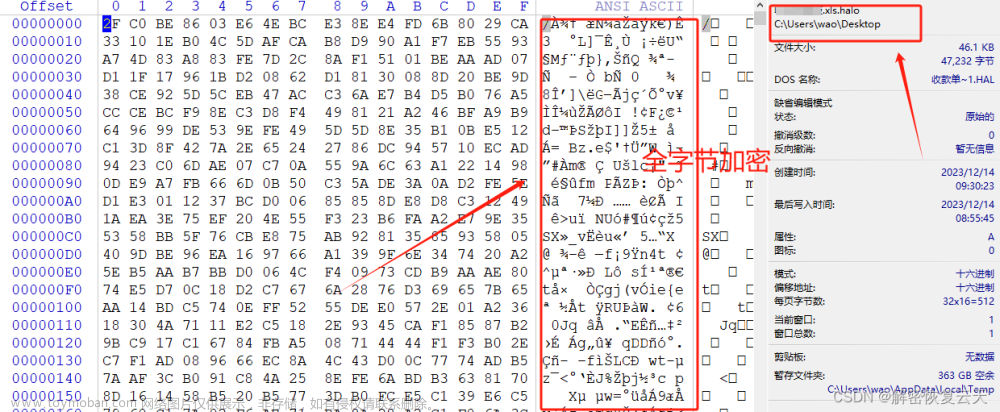

(1)被加密的数据情况:

一台公司服务器,整机被加密的数据14万个+,核心需要恢复的是业务软件账套数据库文件。

![【91数据恢复】.[killhackfiles@cock.li].Devos勒索病毒数据恢复](https://imgs.yssmx.com/Uploads/2023/06/508810-1.png)

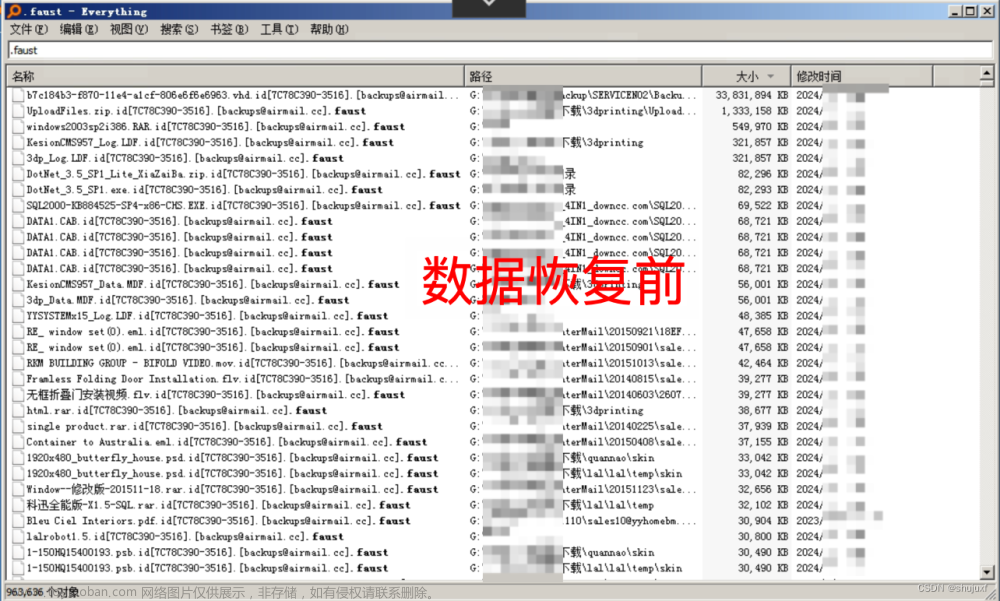

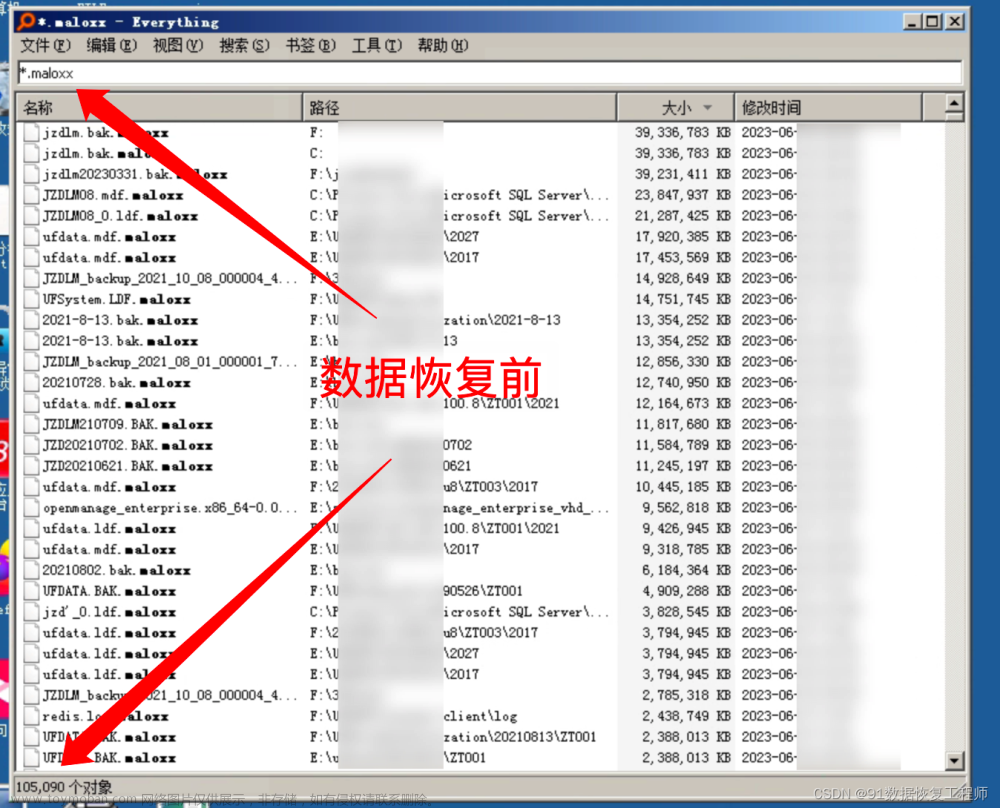

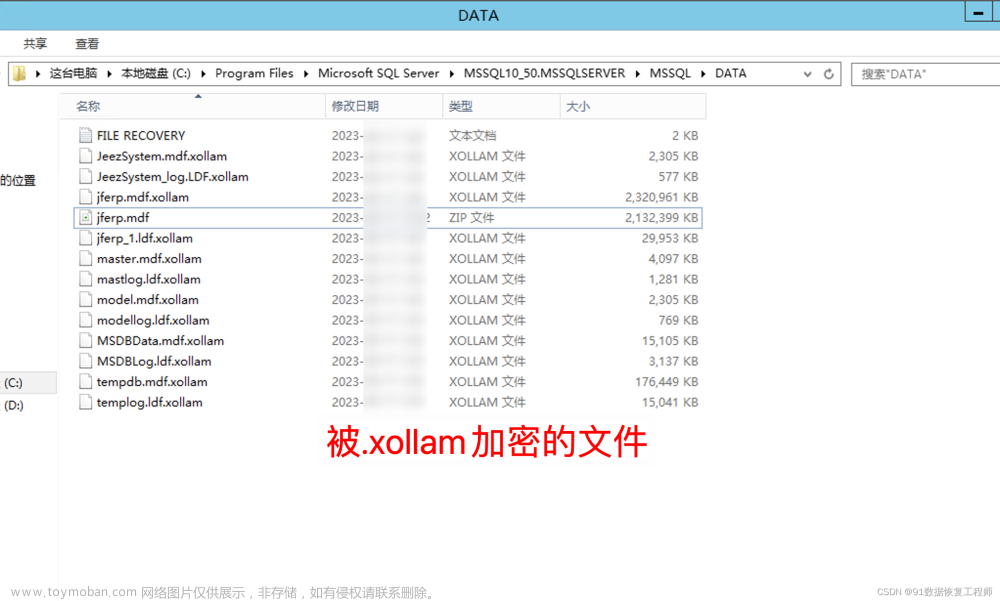

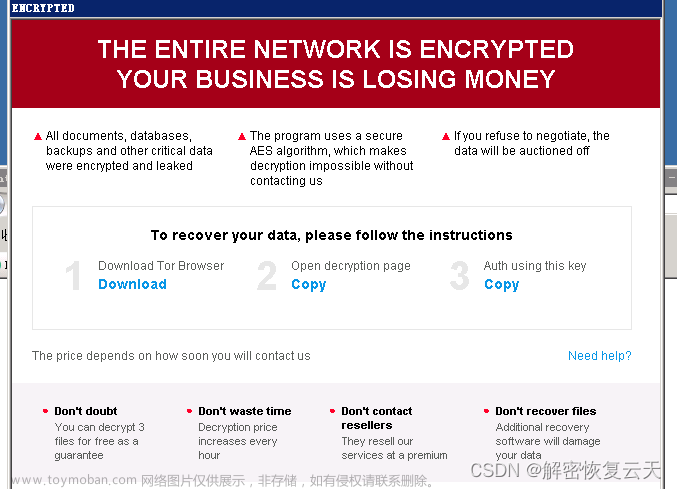

(2)数据恢复完成情况:

数据完成恢复,除了c盘个别缓存文件以外,其它全部文件均已成功恢复,恢复率等于100%。

![【91数据恢复】.[killhackfiles@cock.li].Devos勒索病毒数据恢复](https://imgs.yssmx.com/Uploads/2023/06/508810-2.png)

![【91数据恢复】.[killhackfiles@cock.li].Devos勒索病毒数据恢复](https://imgs.yssmx.com/Uploads/2023/06/508810-3.png)

五、系统安全防护措施建议:

预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施:

Mallox勒索病毒虽然看似可怕,但是我们可以采取一些措施来预防它。以下是一些防范建议:

1.备份重要数据

备份是防范勒索病毒最重要的措施之一。如果你的计算机被感染了,备份数据可以帮助你避免数据的永久丢失。因此,定期备份重要数据是非常必要的。

2.更新操作系统和软件

定期更新你的操作系统和软件是防范勒索病毒的另一个关键措施。因为勒索病毒利用的是系统和软件的漏洞来攻击计算机,如果你的系统和软件是最新版本,那么就可以减少漏洞的存在,从而降低计算机感染勒索病毒的风险。

3.安装杀毒软件和防火墙

杀毒软件和防火墙是防范勒索病毒的另外两个重要工具。杀毒软件可以帮助你检测和删除计算机上的恶意软件,防火墙则可以帮助你阻止恶意软件的入侵。建议安装可信赖的杀毒软件和防火墙,并定期更新。

4.不要轻易打开陌生邮件附件

勒索病毒的主要传播方式是通过恶意邮件附件。因此,不要轻易打开陌生邮件的附件,尤其是来自未知发送者的邮件。如果你收到了来自陌生人的邮件,请先检查邮件的来源和附件的可靠性,再决定是否打开。

5.使用虚拟专用网络(VPN)

虚拟专用网络(VPN)可以帮助你隐藏你的IP地址和位置信息,从而增强你的网络安全性。使用VPN可以有效避免勒索病毒通过网络攻击感染你的计算机。

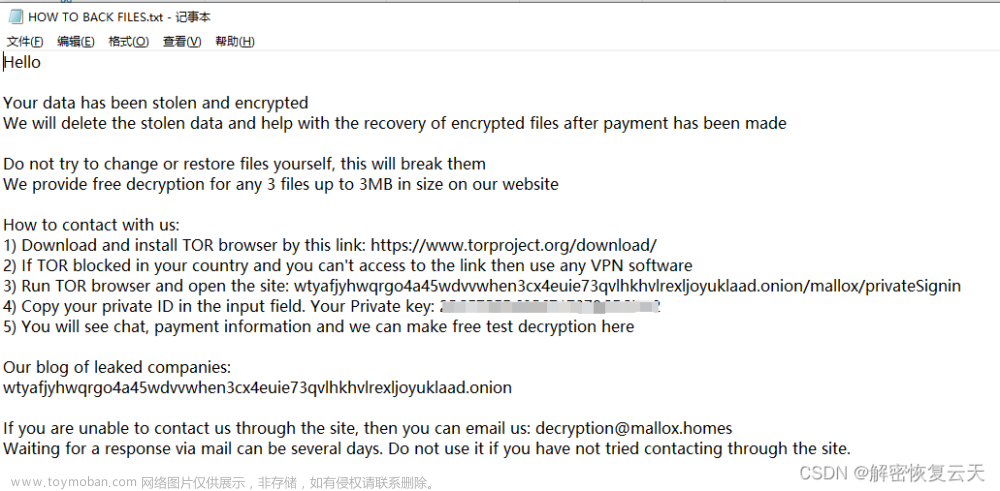

加密勒索说明文件info.txt的内容:

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: henderson@cock.li.

If you have not received a response within 24 hours, write to us at Jabber: helprecovery@gnu.gr

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。文章来源:https://www.toymoban.com/news/detail-508810.html

后缀360勒索病毒,halo勒索病毒,mallox勒索病毒,xollam勒索病毒,faust勒索病毒,lockbit勒索病毒,locked1勒索病毒,lockbit3.0勒索病毒,eight勒索病毒,locked勒索病毒,locked1勒索病毒,.[datastore@cyberfear.com].mkp,mkp勒索病毒,milovski勒索病毒,milovski-Q勒索病毒,milovski-V勒索病毒,makop勒索病毒,devos勒索病毒,.[back23@vpn.tg].eking勒索病毒,eking勒索病毒,Globeimposter-Alpha865qqz勒索病毒,nread勒索病毒,.[hpsupport@privatemail.com].Elbie勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,[tomas1991goldberg@medmail.ch].Devos勒索病毒,.[killhackfiles@cock.li].Devos勒索病毒,nread勒索病毒……….文章来源地址https://www.toymoban.com/news/detail-508810.html

到了这里,关于【91数据恢复】.[killhackfiles@cock.li].Devos勒索病毒数据恢复的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!