Spring Security BCryptPasswordEncoder 密码加盐

引入spring-boot-starter-security 的Jar包

-

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency>

使用 BCryptPasswordEncoder 对密码加盐加密

-

测试类

-

//region Description BCryptPasswordEncoder bCryptPasswordEncoder = new BCryptPasswordEncoder(); for (int i = 0; i < 10; i++) { String admin = bCryptPasswordEncoder.encode("admin"); System.out.println(admin); } // 从上面的输出中随便拿一个 System.out.println(bCryptPasswordEncoder.matches("admin", "$2a$10$U96JT2Wzq/0w1D9XBUsXQ.s7AHgruQayc3ay2oqYkGJyJb1vZyJ0i")); //endregion

-

-

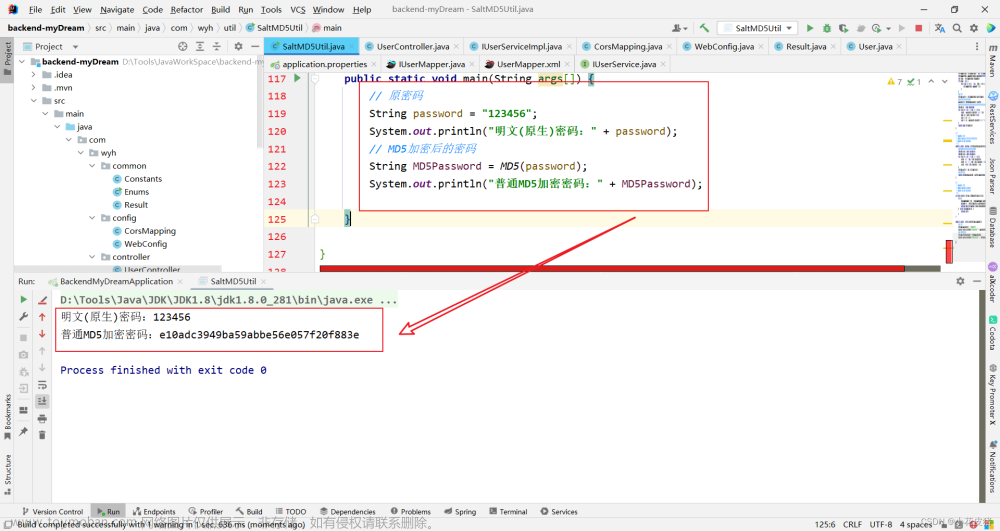

上面的运行结果

-

$2a$10$w2/bCNOlrFxx.2.JP62AC.GtCGWVHuSPqqA27tcR1DxseKRebiU2G $2a$10$U96JT2Wzq/0w1D9XBUsXQ.s7AHgruQayc3ay2oqYkGJyJb1vZyJ0i $2a$10$lJTuTYwNxIecuqlvrVGmQODghl1hAOQ7RiQX5n0nAzUm/GJWo8JyW $2a$10$sQw2UP2PTajRgCcUTl/v8OdUrV7rCMHDpfEDDJnFHcZDTDbiDpHIO $2a$10$ZxBi1IS9HFA/eu/eYI.MueNT7.6FtvYWQ2SmGgIBD/Ilunj/I/oCa $2a$10$eIJXe5.HdLPADm5dNt2OZuHDU0Ah3pGAQJGYA5Xygzsg.TnyX0K3m $2a$10$bc.cR8suk4F78sxlwNyYn.wxpXBxxTIEhqzmY17F6dcPT7w72Hry2 $2a$10$vSTY.wb3RXovBvm43KUUHucQiStV2CfQySh6LkgMztOPcIYjz2Whm $2a$10$/ruK9/xObSI3ogMC6ozGDeTv3SEkVuMRcqBvx6M79fiMasdMPoqwe $2a$10$ueyHKn/h2dyixZ2Gr7d3feXYMZvJTOXGSZFx7n/c/ROSdBf1RhfA2 true

-

-

可以发现对密码加密, 每次都是不一样的密文, 但是任意的一个结果密文和原文match , 得到的都是true, 这到底是是怎么回事尼?

-

先说结论

-

BCryptPasswordEncoder的 encode 方法对 原文加密, 是会产生随机数的 盐 salt, 所以每次加密得到的密文都是不同的

-

那么每次不同, 如何实现可以比较出原文 和密文是否相匹配尼, 重点就是在密文里面包含了随机生成的 salt, 加密和解密都是调用的一样的方法。 所以可以比较出来

-

就拿上面生成的密文来说吧: $2a$10$ueyHKn/h2dyixZ2Gr7d3feXYMZvJTOXGSZFx7n/c/ROSdBf1RhfA2 通过debug, 可以发现他的 salt 为$2a$10$ueyHKn/h2dyixZ2Gr7d3fe real_salt 为 ueyHKn/h2dyixZ2Gr7d3fe 而 密文为 $2a$10$ueyHKn/h2dyixZ2Gr7d3feXYMZvJTOXGSZFx7n/c/ROSdBf1RhfA2 可以发现密文里面其实包含了盐 我们知道 密文是由 原文 和 盐 根据算法生成的。 那么我们现在知道了密文, 也就是说知道了盐, 也知道了原文。 用这个原文和 盐在生成一次密文, 如果这个得出的密文等于比较的密文, 那么说明这个密文就是这个原文生成的

-

-

跟着源码看一下

-

加密实现

-

public String encode(CharSequence rawPassword) { String salt; // 生成随机数盐 if (random != null) { salt = BCrypt.gensalt(version.getVersion(), strength, random); } else { salt = BCrypt.gensalt(version.getVersion(), strength); } // 根据 随机数盐 和原文, 生成密文 return BCrypt.hashpw(rawPassword.toString(), salt); } -

public static String hashpw(byte passwordb[], String salt) { ...... ....... // 对随机数盐做一些处理, 得到真正的盐, (前面的规则不用理会, 一些特定的分隔符而已) real_salt = salt.substring(off + 3, off + 25); saltb = decode_base64(real_salt, BCRYPT_SALT_LEN); if (minor >= 'a') // add null terminator passwordb = Arrays.copyOf(passwordb, passwordb.length + 1); B = new BCrypt(); hashed = B.crypt_raw(passwordb, saltb, rounds, minor == 'x', minor == 'a' ? 0x10000 : 0); rs.append("$2"); if (minor >= 'a') rs.append(minor); rs.append("$"); if (rounds < 10) rs.append("0"); rs.append(rounds); rs.append("$"); encode_base64(saltb, saltb.length, rs); encode_base64(hashed, bf_crypt_ciphertext.length * 4 - 1, rs); // 最终的密文 return rs.toString(); }

-

-

match 实现文章来源:https://www.toymoban.com/news/detail-510347.html

-

public boolean matches(CharSequence rawPassword, String encodedPassword) { if (encodedPassword == null || encodedPassword.length() == 0) { logger.warn("Empty encoded password"); return false; } if (!BCRYPT_PATTERN.matcher(encodedPassword).matches()) { logger.warn("Encoded password does not look like BCrypt"); return false; } return BCrypt.checkpw(rawPassword.toString(), encodedPassword); } -

public static boolean checkpw(String plaintext, String hashed) { return equalsNoEarlyReturn(hashed, hashpw(plaintext, hashed)); } static boolean equalsNoEarlyReturn(String a, String b) { return MessageDigest.isEqual(a.getBytes(StandardCharsets.UTF_8), b.getBytes(StandardCharsets.UTF_8)); } -

可以发现, encode , 和 match 都是通过一样的方式生成密文, 都是通过 hashpw(原文, 盐)。 match 多了一个equal 比较方法文章来源地址https://www.toymoban.com/news/detail-510347.html

-

-

-

到了这里,关于Spring Security BCryptPasswordEncoder 密码加盐的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!