获取请求来源ip代码:文章来源:https://www.toymoban.com/news/detail-510927.html

blic class CusAccessObjectUtil {

11

12 /**

13 * 获取用户真实IP地址,不使用request.getRemoteAddr();的原因是有可能用户使用了代理软件方式避免真实IP地址,

14 *

16 * 可是,如果通过了多级反向代理的话,X-Forwarded-For的值并不止一个,而是一串IP值,究竟哪个才是真正的用户端的真实IP呢?

17 * 答案是取X-Forwarded-For中第一个非unknown的有效IP字符串。

18 *

19 * 如:X-Forwarded-For:192.168.1.110, 192.168.1.120, 192.168.1.130,

20 * 192.168.1.100

21 *

22 * 用户真实IP为: 192.168.1.110

23 *

24 * @param request

25 * @return

26 */

27 public static String getIpAddress(HttpServletRequest request) {

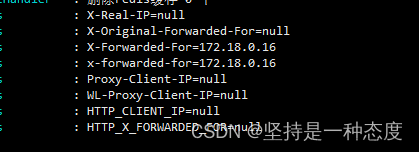

28 String ip = request.getHeader("x-forwarded-for");

29 if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

30 ip = request.getHeader("Proxy-Client-IP");

31 }

32 if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

33 ip = request.getHeader("WL-Proxy-Client-IP");

34 }

35 if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

36 ip = request.getHeader("HTTP_CLIENT_IP");

37 }

38 if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

39 ip = request.getHeader("HTTP_X_FORWARDED_FOR");

40 }

41 if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

42 ip = request.getRemoteAddr();

43 }

44 return ip;

45 } 获取请求来源端口代码:文章来源地址https://www.toymoban.com/news/detail-510927.html

httpServletRequest.getRemotePort()//返回值为int到了这里,关于Java中使用HttpRequest获取用户真实IP地址端口的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!