网络信息安全风险评估

网络信息安全风险评估是指依据国家风险评估有关管理要求和技术标准,对信息系统及由其存储、处理和传输的信息的机密性、完整性和可用性等安全属性进行科学、公正的综合评价的过程。通过对信息及信息系统的重要性、面临的威胁、其自身的脆弱性以及已采取安全措施有效性的分析,判断脆弱性被威胁源利用后可能发生的安全事件及其所造成的负面影响程度来识别信息安全的安全风险。

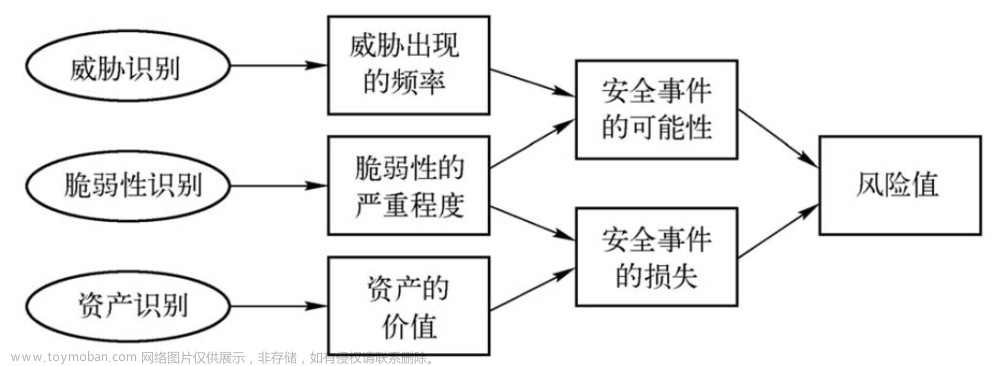

网络信息系统的风险评估是对威胁、脆弱点以及由此带来的风险大小的评估。

对系统进行风险分析和评估的目的就是:了解系统目前与未来的风险所在,评估这些风险可能带来的安全威胁与影响程度,为安全策略的确定、信息系统的建立及安全运行提供依据。

同时通过第三方权威或者国际机构的评估和认证,也给用户提供了信息技术产品和系统可靠性的信心,增强产品和单位的竞争力。

风险评估的意义

对风险的认识,而风险的处理过程,可以在考虑了管理成本后,选择适合企业自身的控制方法,对同类的风险因素采用相同的基线控制,这样有助于在保证效果的前提下降低风险评估的成本。

国外风险评估相关标准

《信息技术安全评估通用准则》(Common Criteria of Information TechnicalSecurity Evaluation,CCITSE),简称CC(ISO/IEC 15408-1),是美国、加拿大及欧洲4国经协商同意,于1993年6月起草的,是国际标准化组织统一现有多种准则的结果,是目前最全面的评估准则。

《可信计算机系统评估准则》(Trusted Computer System EvaluationCriteria,TCSEC)是计算机信息安全评估的第一个正式标准,具有划时代的意义。该准则于1970年由美国国防科学委员会提出,并于1985年12月由美国国防部公布。TCSEC将安全分为4个方面:安全政策、可说明性、安全保障和文档。4个方面又分为7个安全级别,按安全程度从最低到最高依次是D1、C1、C2、B1、B2、B3、A1。

D1级:最低保护

C1级:自主的安全保护

C2级:访问控制保护

B1级:有标签的安全保护

B2级:结构化保护

B3级:安全域

A1级:审核保护

国内信息安全风险评估标准

《计算机信息系统 安全保护等级划分准则》(GB 17859—1999)

由低至高分别为用户自主保护级、系统审核保护级、安全标记保护级、结构化保护级和访问验证保护级

《信息安全风险评估规范》(GB/T 20984—2007)

该标准提出了风险评估的基本概念、要素关系、分析原理、实施流程和评估方法,以及风险评估在信息系统生命周期不同阶段的实施要点和工作形式。

风险评估的实施

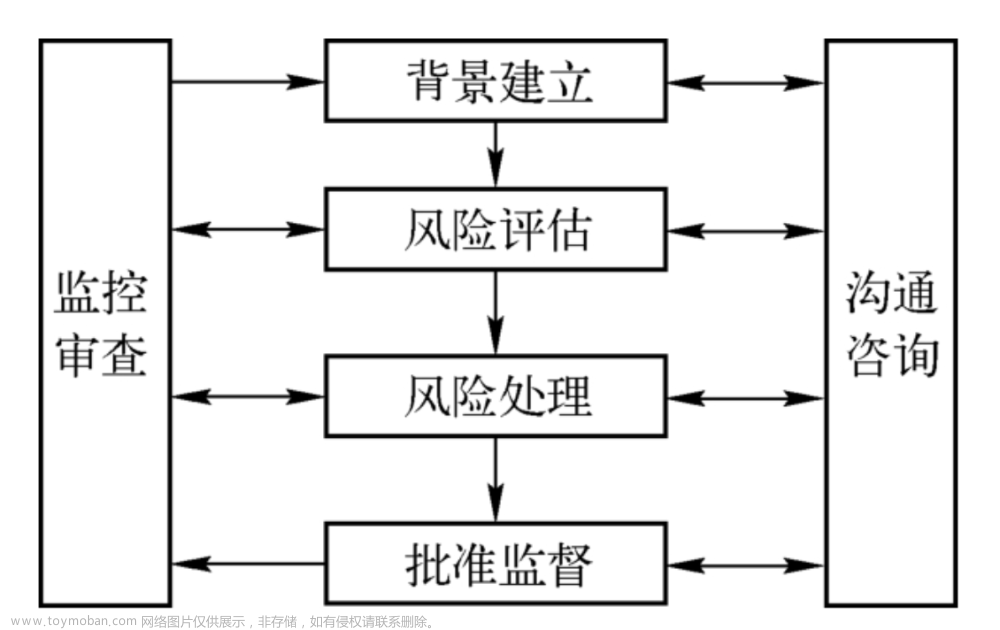

风险管理过程

背景建立:这一阶段主要是确定风险管理的对象和范围,进行相关信息的调查分析,准备风险管理的实施。

风险评估:这一阶段主要是根据风险管理的范围来识别资产,分析信息系统所面临的威胁以及资产的脆弱性,结合所采用的安全控制措施,在技术和管理两个层面对信息系统所面临的风险进行综合判断,并对风险评估结果进行等级化处理。

风险处理:这一阶段主要是综合考虑风险控制的成本和风险造成的影响,从技术、组织和管理层面分析信息系统的安全需求,提出实际可行的安全措施。明确信息系统可接受的残余风险,采取接受、降低、规避或转移等控制措施。

批准监督:这一阶段主要包括批准和持续监督两部分。依据风险评估的结果和处理措施能否满足信息系统的安全要求,决策层决定是否认可风险管理活动。监控人员对机构、信息系统、信息安全相关环境的变化进行持续监督,在可能引入新的安全风险并影响到安全保障级别时,启动新一轮风险评估和风险处理。

风险评估过程

信息安全风险评估的要素

风险要素之间的关系

风险因素识别

资产在其表现形式上可以划分为软件、硬件、数据、服务、人员等相关类型。根据风险评估的范围识别出关键资产与一般资产,形成需要保护的资产清单。

威胁具有多种类型,如软硬件故障、物理环境影响、管理问题、恶意代码、网络攻击、物理攻击、泄密、篡改等。有多种因素会影响威胁发生的可能性,如攻击者的技术能力、威胁行为动机、资产吸引力、受惩罚风险等。在威胁识别阶段,评估者依据经验和相关统计数据对威胁进行识别,并判断其出现的频率。

脆弱性的识别可以以资产为核心,针对资产识别可能被威胁利用的弱点进行识别,也可以从物理、网络、系统、应用、制度等层次进行识别,然后将其与资产、威胁对应起来。在此过程中应对已采取的安全措施进行评估,确认其是否有效抵御了威胁、降低了系统的脆弱性,以此作为风险处理计划的依据和参考。

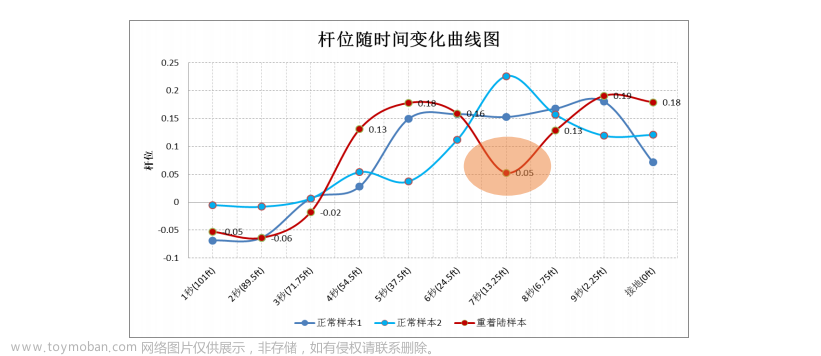

风险评估方法

定量评估法基于数量指标对风险进行评估,依据专业的数学算法进行计算、分析,得出定量的结论数据。典型的定量分析法有因子分析法、时序模型、等风险图法、决策树法等。文章来源:https://www.toymoban.com/news/detail-513352.html

定性评估法主要依据评估者的知识、经验、政策走向等非量化资料对系统风险做出判断,重点关注安全事件所带来的损失,而忽略其发生的概率。文章来源地址https://www.toymoban.com/news/detail-513352.html

到了这里,关于网络信息安全风险评估的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!