国密SM4对称加密Java加解密

提示:国密SM4对称加密Java加解密

国家密码管理局

参考博文

前言

SM4.0(原名SMS4.0)是中华人民共和国政府采用的一种分组密码标准,由国家密码管理局于2012年3月21日发布。相关标准为“GM/T 0002-2012《SM4分组密码算法》(原SMS4分组密码算法)”。

一、SM4是什么?

SM4

二、使用步骤

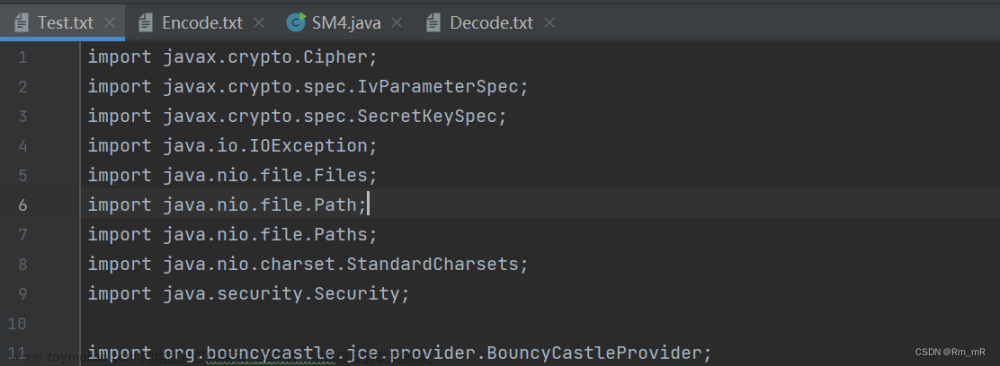

1.引入库

代码如下(示例):文章来源:https://www.toymoban.com/news/detail-515446.html

<!--国密-->

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcprov-jdk15on</artifactId>

<version>1.56</version>

</dependency>

package cn.china.sm4;

/**

* @Description: Description

* @Package cn.china.sm4

* @Date 2023-01-10

* @Author admin

* @Since 3.0

*/

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import java.security.Key;

import java.security.NoSuchAlgorithmException;

import java.security.NoSuchProviderException;

import java.security.SecureRandom;

import java.security.Security;

import java.util.Arrays;

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.spec.SecretKeySpec;

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import org.bouncycastle.pqc.math.linearalgebra.ByteUtils;

import java.security.Security;

/**

* sm4加密算法工具类

* @explain sm4加密、解密与加密结果验证

* 可逆算法

* @author Marydon

* @creationTime 2018年7月6日上午11:46:59

* @version 1.0

* @since

* @email marydon20170307@163.com

*/

public class SM4Util {

static {

Security.addProvider(new BouncyCastleProvider());

}

private static final String ENCODING = "UTF-8";

public static final String ALGORITHM_NAME = "SM4";

// 加密算法/分组加密模式/分组填充方式

// PKCS5Padding-以8个字节为一组进行分组加密

// 定义分组加密模式使用:PKCS5Padding

public static final String ALGORITHM_NAME_ECB_PADDING = "SM4/ECB/PKCS5Padding";

// 128-32位16进制;256-64位16进制

public static final int DEFAULT_KEY_SIZE = 128;

/**

* 生成ECB暗号

* @explain ECB模式(电子密码本模式:Electronic codebook)

* @param algorithmName

* 算法名称

* @param mode

* 模式

* @param key

* @return

* @throws Exception

*/

private static Cipher generateEcbCipher(String algorithmName, int mode, byte[] key) throws Exception {

Cipher cipher = Cipher.getInstance(algorithmName, BouncyCastleProvider.PROVIDER_NAME);

Key sm4Key = new SecretKeySpec(key, ALGORITHM_NAME);

cipher.init(mode, sm4Key);

return cipher;

}

/**

* 自动生成密钥

* @explain

* @return

* @throws NoSuchAlgorithmException

* @throws NoSuchProviderException

*/

public static byte[] generateKey() throws Exception {

return generateKey(DEFAULT_KEY_SIZE);

}

/**

* @explain

* @param keySize

* @return

* @throws Exception

*/

public static byte[] generateKey(int keySize) throws Exception {

KeyGenerator kg = KeyGenerator.getInstance(ALGORITHM_NAME, BouncyCastleProvider.PROVIDER_NAME);

kg.init(keySize, new SecureRandom());

return kg.generateKey().getEncoded();

}

/**

* sm4加密

* @explain 加密模式:ECB

* 密文长度不固定,会随着被加密字符串长度的变化而变化

* @param hexKey

* 16进制密钥(忽略大小写)

* @param paramStr

* 待加密字符串

* @return 返回16进制的加密字符串

* @throws Exception

*/

public static String encryptEcb(String hexKey, String paramStr) throws Exception {

String cipherText = "";

// 16进制字符串-->byte[]

byte[] keyData = ByteUtils.fromHexString(hexKey);

// String-->byte[]

byte[] srcData = paramStr.getBytes(ENCODING);

// 加密后的数组

byte[] cipherArray = encrypt_Ecb_Padding(keyData, srcData);

// byte[]-->hexString

cipherText = ByteUtils.toHexString(cipherArray);

return cipherText;

}

/**

* 加密模式之Ecb

* @explain

* @param key

* @param data

* @return

* @throws Exception

*/

public static byte[] encrypt_Ecb_Padding(byte[] key, byte[] data) throws Exception {

Cipher cipher = generateEcbCipher(ALGORITHM_NAME_ECB_PADDING, Cipher.ENCRYPT_MODE, key);

return cipher.doFinal(data);

}

/**

* sm4解密

* @explain 解密模式:采用ECB

* @param hexKey

* 16进制密钥

* @param cipherText

* 16进制的加密字符串(忽略大小写)

* @return 解密后的字符串

* @throws Exception

*/

public static String decryptEcb(String hexKey, String cipherText) throws Exception {

// 用于接收解密后的字符串

String decryptStr = "";

// hexString-->byte[]

byte[] keyData = ByteUtils.fromHexString(hexKey);

// hexString-->byte[]

byte[] cipherData = ByteUtils.fromHexString(cipherText);

// 解密

byte[] srcData = decrypt_Ecb_Padding(keyData, cipherData);

// byte[]-->String

decryptStr = new String(srcData, ENCODING);

return decryptStr;

}

/**

* 解密

* @explain

* @param key

* @param cipherText

* @return

* @throws Exception

*/

public static byte[] decrypt_Ecb_Padding(byte[] key, byte[] cipherText) throws Exception {

Cipher cipher = generateEcbCipher(ALGORITHM_NAME_ECB_PADDING, Cipher.DECRYPT_MODE, key);

return cipher.doFinal(cipherText);

}

/**

* 校验加密前后的字符串是否为同一数据

* @explain

* @param hexKey

* 16进制密钥(忽略大小写)

* @param cipherText

* 16进制加密后的字符串

* @param paramStr

* 加密前的字符串

* @return 是否为同一数据

* @throws Exception

*/

public static boolean verifyEcb(String hexKey, String cipherText, String paramStr) throws Exception {

// 用于接收校验结果

boolean flag = false;

// hexString-->byte[]

byte[] keyData = ByteUtils.fromHexString(hexKey);

// 将16进制字符串转换成数组

byte[] cipherData = ByteUtils.fromHexString(cipherText);

// 解密

byte[] decryptData = decrypt_Ecb_Padding(keyData, cipherData);

// 将原字符串转换成byte[]

byte[] srcData = paramStr.getBytes(ENCODING);

// 判断2个数组是否一致

flag = Arrays.equals(decryptData, srcData);

return flag;

}

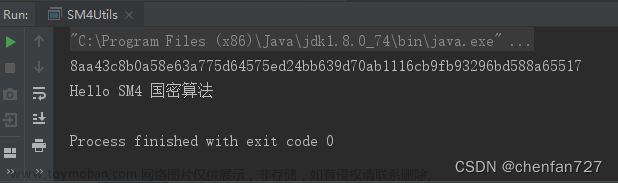

public static void main(String[] args) {

try {

String json = "13800138000";

// 自定义的32位16进制密钥

String key = "86C63180C2806ED1F47B859DE501215B";

String cipher = SM4Util.encryptEcb(key, json);

System.out.println(cipher);

System.out.println(SM4Util.verifyEcb(key, cipher, json));// true

json = SM4Util.decryptEcb(key, cipher);

System.out.println(json);

} catch (Exception e) {

e.printStackTrace();

}

}

}

总结

在密码学中,分组加密(英语:Block cipher),又称分块加密或块密码,是一种对称密钥算法。它将明文分成多个等长的模块(block),使用确定的算法和对称密钥对每组分别加密解密。分组加密是极其重要的加密协议组成,其中典型的如DES和AES作为美国政府核定的标准加密算法,应用领域从电子邮件加密到银行交易转帐,非常广泛。

国密即国家密码局认定的国产密码算法。主要有SM1,SM2,SM3,SM4。密钥长度和分组长度均为128位。

SM1为对称加密。其加密强度与AES相当。该算法不公开,调用该算法时,需要通过加密芯片的接口进行调用。

SM2为非对称加密,基于ECC。该算法已公开。由于该算法基于ECC,故其签名速度与秘钥生成速度都快于RSA。ECC 256位(SM2采用的就是ECC 256位的一种)安全强度比RSA 2048位高,但运算速度快于RSA。

SM3消息摘要。可以用MD5作为对比理解。该算法已公开。校验结果为256位。

SM4无线局域网标准的分组数据算法。对称加密,密钥长度和分组长度均为128位。文章来源地址https://www.toymoban.com/news/detail-515446.html

到了这里,关于国密SM4对称加密Java加解密的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!