0x01 前言

在前面的文章中介绍了基于CC链的反序列化利用方式,并且通过最终调用Runtime类的exec方法达到命令执行的效果。在CC链中还可以通过xalan来执行命令。

xalan是java操作xml的库,属于java内置的官方库之一,在CC链中主要用到的是com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl类。与上篇文章中提到的利用链不同,xalan最终是通过加载字节码来达到代码执行的效果,所以xalan更适合于执行语句的场景,利用xalan来植入内存马会比其他链更加方便。如果目标同时可以使用多条CC链,通常会更倾向于使用xalan相关的链。

往期推荐

1

告别脚本小子系列丨JAVA安全(1)——JAVA本地调试和远程调试技巧

2

告别脚本小子系列丨JAVA安全(2)——JAVA反编译技巧

3

告别脚本小子系列丨JAVA安全(3)——JAVA反射机制

4

告别脚本小子系列丨JAVA安全(4)——ClassLoader机制与冰蝎Webshell分析

5

告别脚本小子系列丨JAVA安全(5)——序列化与反序列化

6

告别脚本小子系列丨JAVA安全(6)——反序列化利用链(上)

7

告别脚本小子系列丨JAVA安全(7)——反序列化利用链(中)

0x02 Xalan链分析

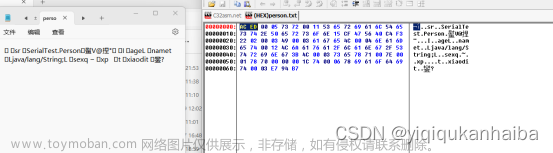

java.lang.ClassLoader是java中负责类加载的抽象类,类中包含一个特别重要的方法defineClass,defineClass方法接受一组字节,然后将其具体化为一个Class类型实例,它一般从磁盘上加载一个文件,然后将文件的字节传递给JVM,通过JVM(native 方法)对于Class的定义,将其具体化,实例化为一个Class类型实例。目前流行的jsp的webshell冰歇和哥斯拉均是采用这种方式来传递的恶意代码。

在TemplatesImpl类的defineTransletClasses方法中,存在对defineClass方法的调用,如图2.1所示。并且传递的参数来源于类私有的属性_bytecodes。

图2.1 在defineTransletClasses方法中调用defineClass方法

除了通过defineClass来生成Class对象之外,还需要通过newInstance方法来生成类对应的实例。向上查找调用了defineTransletClasses方法的其他方法,如图2.2所示。

图2.2 在getTransletInstance方法中调用了目标方法,并进行实例化

由于getTransletInstance方法是private类型的方法,不利于在反序列化利用链中进行调用,继续向上查找调用了getTransletInstance方法的其他方法,如图2.3所示。

图2.3 通过newTransformer方法调用getTransletInstance方法

这里的newTransformer方法已经是一个public类型的方法了,可以直接在反序列化利用链中进行调用。但是在TemplatesImpl类中还存在对newTransformer方法调用的另外的方法,如图2.4所示。

图2.4 通过getOutputProperties方法调用newTransformer方法

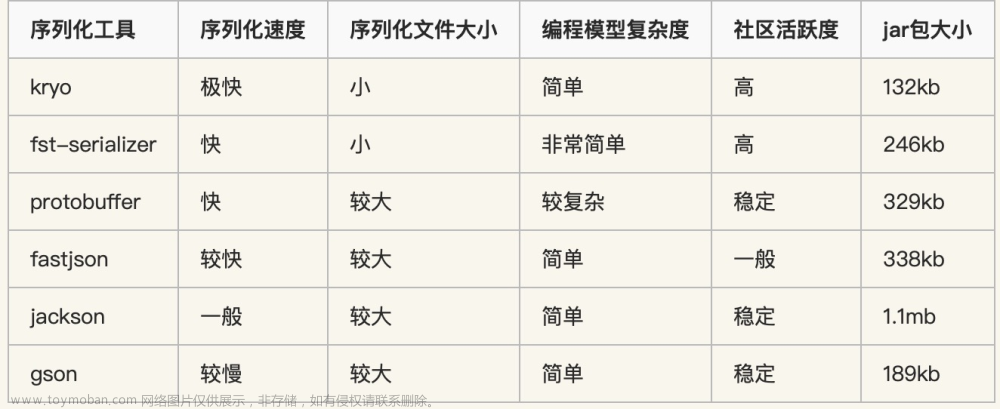

在TemplatesImpl类中提供了通过defineClass动态加载字节码并进行实例化的方式,这是TemplatesImpl类能够在多种不同类型反序列化利用链中出现的根本原因。并且由于自身内部方法间相互调用的关系,可以总结只要满足下面表的条件之一,则可以达到通过TemplatesImpl类执行命令的效果。

表2.1 TemplatesImpl类提供的调用方式

在TemplatesImpl类中调用对应的方法,可以达到命令执行的效果,如图2.5所示。方法一和方法二均能达到一样的命令执行效果。

图2.5 通过TemplatesImpl来执行命令

0x03 基于Xalan的CC链

在CC3的利用链中最终是通过Xalan来执行命令,CC3的利用链和通过com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter类的构造方法来调用newTransformer方法,达到通过Xalan执行命令的效果,如图3.1所示。

图3.1 在TrAXFilter类的构造方法中调用newTransformer方法

下一步的关键是看如何调用TrAXFilter类的构造方法,ysoserial的作者并没有直接找TrAXFilter类的构造方法调用,而是通InstantiateTransformer类的transform方法中存在调用任意类的getConstructor方法来调用TrAXFilter类。如图3.2所示。

图3.2 在InstantiateTransformer类的transform方法中调用TrAXFilter类的构造方法

剩下如何调用InstantiateTransformer类的transform方法与CC1利用链完全一致,如图3.3所示。这里不对其中完全一致的内容再做分析。

图3.3 CC3利用链和CC1利用链对比文章来源:https://www.toymoban.com/news/detail-516462.html

除了CC3的链以外,还有CC2、CC4、CB链均与Xalan有关,Xalan提供了一种执行复杂语句的方式,掌握Xalan链有助于编写高级复杂的反序列化利用代码。文章来源地址https://www.toymoban.com/news/detail-516462.html

到了这里,关于告别脚本小子系列丨JAVA安全(8)——反序列化利用链(下)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!