一、数据密级分类

数据密级分级根据:优先以数据价值重要程度/若泄露造成危害的严重程度来进行分类,在最初进行数据分类的时候不优先考虑分类这件事的成本,一切以数据价值为优先。

存储数据的物理介质也应进行密级分类,物理介质的密级与其内部保存数据的密级一致,若内部存储着很多数据且密级不同,则根据其包含数据的最高密级进行标记。

物理介质应当在明显位置贴好标签以显示它的密级,低密级的物理介质不得存储高密级的数据。

| Class3 | 绝密(Top Secret) | 机密/专有(Confidential/Proprietary) |

|---|---|---|

| Class2 | 秘密(Secret) | 私有(Private) |

| Class1 | 机密(Confidential) | 敏感(Sensitive) |

| Class0 | 未分类(Unclassified) | 公开(Public) |

每个公司的在数据密级分类的叫法可能不尽相同,但一般来说都是分为上图的四类。

示例:电子邮件的密级分类:

| 分类 | 安全要求 |

|---|---|

| Class3 | 邮件及附件必须使用AES256加密 邮件及附件保持常加密状态 邮件只能发送到组织内的收件人 邮件只能被收件人打开和查看不能够转发 可以打开查看附件,但不能保存 邮件内容不能复制 邮件不允许打印 |

| Class2 | 邮件及附件必须使用AES256加密 邮件及附件保持常加密状态 邮件只能发送到组织内的收件人 |

| Class1 | 邮件及附件必须使用AES256加密 |

| Class0 | 可以明文传送 |

PS:

无形资产属Top Secret级别保护。

客户个人隐私数据(PII)属Class2级别保护。

医疗行业个人健康隐私数据(PHI)HIPAA法案要求保护PHI信息,属Class2级别保护。

数据采集八项原则:

- 公平合法地获取。

- 仅用于收集时指定的目的。

- 充分、相关、没有超出目的的收集范围。

- 准确和及时更新。

- 用户可以访问。

- 安全地保存。

- 目的达成后,应被销毁。

隐私数据不论是采集、使用、销毁都必须让客户本人知情且同意。

数据采集、使用、销毁优先遵循数据所在国家法律法规,次遵循公司所在国法律法规。

数据所有的流程都需要进行持续审计/汇报,并由Owner主要负责。

二、数据标记

在数据被标记的时候,一个重要指标就是保存多长时间。数据的标记也应每年进行更新,业务不是一成不变的,所以对应的数据密级也会随时间/业务的变化而调整。

只有数据被正确的标记才能保证相对应权限人员的正常访问,同时能够让DLP能够正常保护相应密级的数据。

- 数字标记:存在于文档的页眉页脚/水印处、磁带头信息等。

- 物理标记:存储介质的标签;文档封面等。

三、资产管理及配置管理

为方便管理,资产应建立资产清单以便审计。同时,根据业务/设备/版本变更也应建立配置管理清单。

元数据建立:做好标记标签同时应建立元数据,数据不得杂乱无章的放入一个数据库中,应针对各种业务的使用场景对数据做好分类并建立索引及元数据。

建立CMDB来管理所有资产及其配置是一个比较好的选择,它不仅可以轻松的管理资产和配置,还可以添加资产负责人及备份管理等。

四、数据状态及加密

- 静态数据:指存储中的数据,存储中的数据应做好加密(数据本身的算法加密和存储物理环境的保护)。加密算法优先建议使用AES256(对称加密);金融行业使用3DES。

- 动态数据:指在传输过程中的数据(数据在传输中应做好数据本身的加密,并且在加密的链路中进行传输)。优先建议使用安全传输层协议TLS,这类加密的本质是为了防止嗅探。

- 使用中的数据:指在内存中的数据(解密状态)。

归档数据:未达到销毁时间的不常用数据(如日志,监控视频等)应保存在安全的物理环境下,需要考虑HVAC和防盗。

虚拟专用网络链路加密:优先建议使用IPsec结合L2TP,其本质其实就是AAA。

五、数据残留/销毁

数据保留本质:确保不保留的数据以减轻数据存储带来的压力(划定范围,识别不重要的数据并裁剪)。

相关标准:NIST SP800-88_r1 介质净化指南。

- 擦除Erasing:删除数据。

- 清理Clearing:快速格式化。

- 清除Purging:低格。

- 摧毁:消磁(HDD)/拆解(SSD) 粉碎/相变。

文档化发布:数据的公开发布其实也是数据销毁的一种表现形式;过了保密期的数据,需要公开的进行公开,需要销毁的进行销毁。

人 员:签署NDA。

- EOL:通俗讲就是停产,可根据生产情况决定是否停止使用。

- EOS(End-of-support)服务支持终止:若设备/服务停止支持,应尽管变更设备/服务执行替代方案。

六、相关角色职能

1.数据所有者(Data Owner):通常是首席运营官(CEO)/首席安全官。

- 建立适当使用和保护主体数据/信息的规则(行为规则)。

- 向信息系统所有者提供有关信息所在系统的安全要求和安全控制的输入。

- 决定谁有权访问信息系统,以及使用何种特权或访问权限。

- 协助识别和评估信息的公共安全控制状况。

通俗讲:制定战略建立相关准则,总管控者,不实施具体动作。

2.企业主(Business Owner):

如果数据所有者与企业主不是同一人会出现法人角色,平衡需求、监管、安全、因业务导致的内部冲突等,且共同承担法律责任。

3.资产所有者/系统所有者(System Owner):

- 与信息所有者、系统管理员和功能终端用户协作开发系统安全计划。

- 维护系统安全计划,确保系统按照约定的安全要求部署和运行。

- 确保系统用户和支持人员接受适当的安全培训,如行为规则指导(或AUP) 。

- 在发生重大更改时更新系统安全计划。

- 协助识别、执行和评估通用安全控制。

通俗讲:根据战略制定具体实施计划的角色。

4.业务/任务所有者(Mission Owner):

通常是某一项业务/任务由此角色专门负责。公司通常实施一些对IT部门的治理方法,例如COBIT用来帮助企业所有者(Business Owner)和任务所有者(Mission Owner)平衡安全控制要求与业务需求之间的关系。

5.数据使用人(Data Processor):处理数据的角色。

- 通知:组织必须告知个人收集和使用信息的目的。

- 选择:组织赋予个人选择退出的权利。

- 向前传输:组织只能将数据传输给符合以上的“通知”和“选择”原则的组织。

- 安全:组织必须采取合理的预防措施来保护个人数据。

- 数据完整性和仅收集与自己相关的数据:组织仅可收集为达到“通知”原则中的目的所需的数据扩而不允许收集其他数据。组织还负责采取合理措施确保个人数据准确、完整和最新。

- 可访问:个人必须能访问组织持有的个人信息。当个人信息不准确时,个人还必须能纠正、修改或删除信息。

- 方法、强化和责任:组织必须建立一套机制以确保其所有操作都遵守隐私保护原则,并建立投诉机制以处理来自个人的投诉。

PS:为了在处理隐私数据时,对隐私数据使用假名表示是一种加密方法,遵循GDPR。

加密方法还有一种匿名的方式,不遵循GDPR,但是匿名是不可逆的无法还原原始数据状态。

6.管理员(Admin):

管理员根据“最小特权”原则和“知其所需”原则分配权限,通俗讲就是干活的人。

7.托管/保管人(Custodian):

类似安全运营岗位看日志的,也有可能是第三方员工。数据托管时一定要强调数据价值。即使不是自己的数据,托管人也应对数据做好监管保证其可用性和完整性,而保密性使用合同条款约束。

8.其他角色:

如用户/客户等,在安全架构中无重要职能不在赘述。

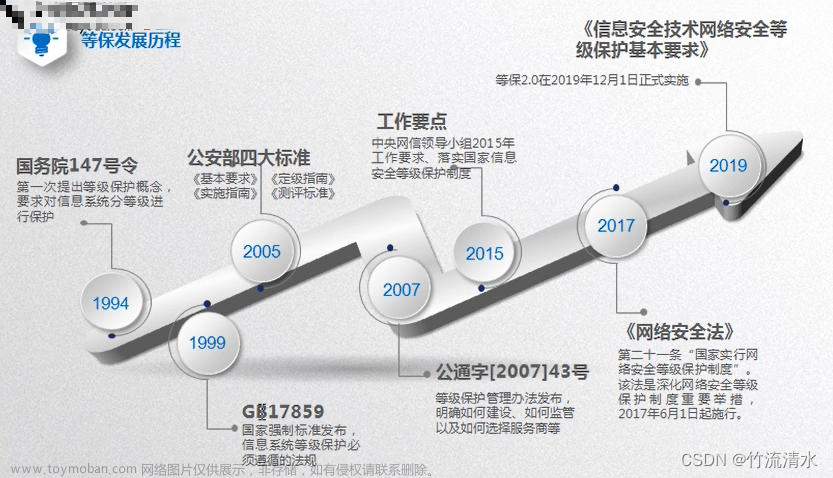

七、安全基线

最小权限&纵深防御&定期审查。

安全基线:在保证满足等保/行业安全基础要求的情况下,根据自身情况合理定制符合自己的情况的安全基线。

- 如果影响较小,你可将标识为低影响的安全控制方法添加到安全基线中。

- 如果影响是中等的,那么除了低影响控制安全控制方法外,你可添加中等影响的安全控制方法。

- 如果影响很大,除了低影响和中等影响的安全控制方法外,你可添加高影响的安全控制方法。

修漏洞-->做加密-->防泄漏-->防破坏-->做审计。

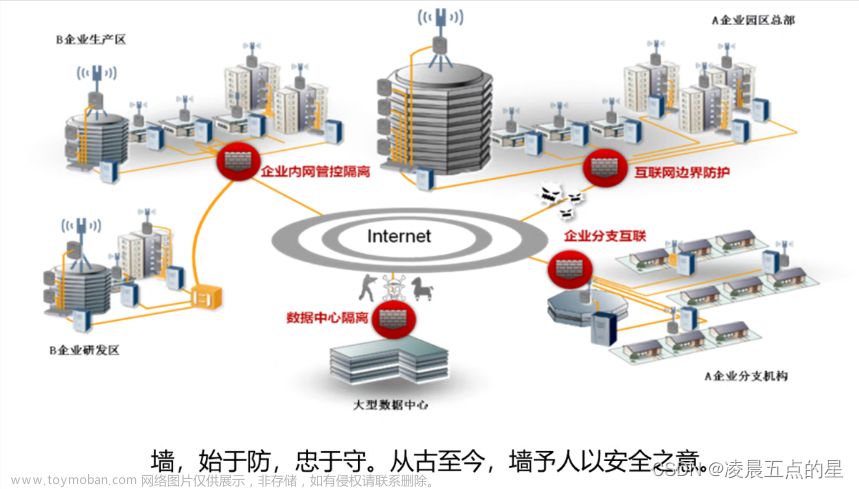

八、安全设备

安可信:安全可靠可信。

- 阻断型:Firewall IPS WAF。

- 监测型:态势感知 IDS 全流量 威胁情报 APT攻击检测 DBAudit 。

- 终端:防病毒 主防 EDR。

- 其他:SOAR 安全代理 蜜罐。

- 日志汇聚:Splunk SOC/SIEM。

- 云:一般使用CASB作为安全建设。

九、WIFI

能不用就不用,用的话单拉网线,wpa3做强加密。文章来源:https://www.toymoban.com/news/detail-522032.html

文章来源地址https://www.toymoban.com/news/detail-522032.html

到了这里,关于保护资产安全的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!