预计更新

第一章 nmap漏洞扫描

nmap漏洞扫描的基本原理和技术

nmap漏洞扫描的常用选项和参数

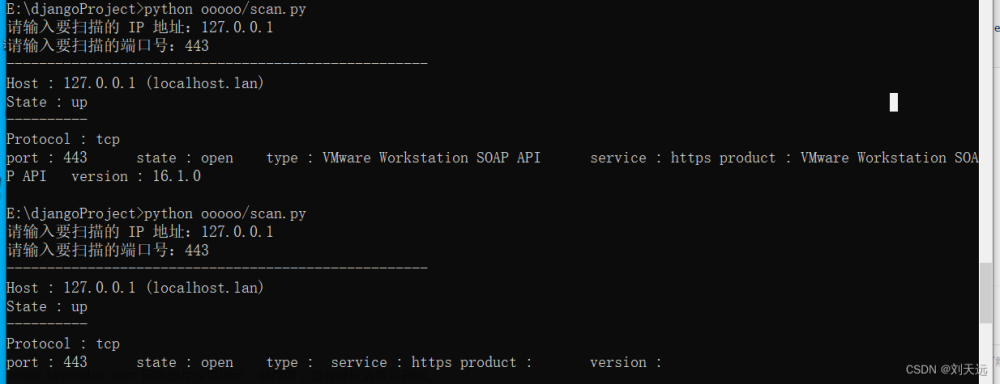

nmap漏洞扫描的实战案例

第二章 nmap网络探测和映射

nmap网络探测和映射的基本原理和技术

nmap网络探测和映射的常用选项和参数

nmap网络探测和映射的实战案例

第三章 nmap安全审计

nmap安全审计的基本原理和技术

nmap安全审计的常用选项和参数

nmap安全审计的实战案例

第四章 nmap远程管理和监控

nmap远程管理和监控的基本原理和技术

nmap远程管理和监控的常用选项和参数

nmap远程管理和监控的实战案例

第五章 nmap数据分析和可视化

nmap数据分析和可视化的基本原理和技术

nmap数据分析和可视化的常用选项和参数

nmap数据分析和可视化的实战案例

第六章 nmap脚本编写和使用

nmap脚本编写和使用的基本原理和技术

nmap脚本编写和使用的常用选项和参数

nmap脚本编写和使用的实战案例

第七章 nmap渗透测试实战

nmap渗透测试的基本原理和技术

nmap渗透测试的常用选项和参数

nmap渗透测试的实战案例

第八章 nmap与其他工具结合使用

nmap与Metasploit、Nessus等工具的结合使用

nmap与其他工具的结合使用的常用选项和参数

nmap与其他工具结合使用的实战案例

第九章 nmap在云安全中的应用

nmap在云安全中的基本原理和技术

nmap在云安全中的常用选项和参数

nmap在云安全中的实战案例

第十章 nmap在移动设备安全中的应用

nmap在移动设备安全中的基本原理和技术

nmap在移动设备安全中的常用选项和参数

nmap在移动设备安全中的实战案例

第十一章 nmap在网络安全监控中的应用

nmap在网络安全监控中的基本原理和技术

nmap在网络安全监控中的常用选项和参数

nmap在网络安全监控中的实战案例

第十二章 nmap在物联网安全中的应用

nmap在物联网安全中的基本原理和技术

nmap在物联网安全中的常用选项和参数

nmap在物联网安全中的实战案例

第十三章 nmap的其他实战应用

nmap在Web应用安全中的实战案例

nmap在无线网络安全中的实战案例

第三章 nmap安全审计

nmap安全审计的基本原理和技术

nmap安全审计的常用选项和参数

nmap安全审计的实战案例

nmap安全审计的基本原理和技术

Nmap是一款功能强大的网络探测和映射工具,广泛应用于网络安全审计和渗透测试等领域。本文将从基本原理和技术两个方面,详细介绍Nmap在安全审计中的应用和实现方法。

一、基本原理

Nmap的基本原理是利用网络协议和服务特征进行探测和映射,通过发现目标主机的漏洞和风险,提高网络安全性。其核心技术包括端口扫描、操作系统识别、版本探测、漏洞扫描和漏洞利用等。

- 端口扫描

端口扫描是Nmap最基本的功能之一,它通过扫描目标主机上的开放端口,了解主机上运行的服务和应用程序。Nmap支持多种端口扫描技术,包括TCP扫描、UDP扫描、SYN扫描、FIN扫描、Xmas扫描和Null扫描等。其中,TCP扫描是最常用的一种,它通过向目标主机发送TCP连接请求,根据目标主机返回的响应判断端口是否开放。

- 操作系统识别

操作系统识别是Nmap的另一个重要功能,它通过分析目标主机上的网络协议和服务特征,猜测出目标主机所运行的操作系统类型和版本。Nmap支持多种操作系统识别技术,包括TCP/IP堆栈指纹识别、SYN扫描识别、UDP识别等。其中,TCP/IP堆栈指纹识别是最常用的一种,它通过分析目标主机的TCP/IP堆栈实现方式和参数设置,猜测出目标主机所使用的操作系统类型和版本。

- 版本探测

版本探测是Nmap的另一个功能,它通过分析目标主机上运行的服务和应用程序的特征,猜测出其版本号和补丁等信息。Nmap支持多种版本探测技术,包括基于Banner的识别、基于协议特征的识别等。其中,基于Banner的识别是最常用的一种,它通过分析目标主机上服务返回的Banner信息,猜测出服务的版本号和名称等信息。

- 漏洞扫描

漏洞扫描是Nmap的另一个功能,它通过分析目标主机上运行的服务和应用程序存在的漏洞和风险,提高网络安全性。Nmap支持多种漏洞扫描技术,包括基于脚本的漏洞扫描、基于规则的漏洞扫描等。其中,基于脚本的漏洞扫描是最常用的一种,它通过执行Nmap内置的漏洞扫描脚本,检测目标主机上存在的漏洞和风险。

- 漏洞利用

漏洞利用是Nmap的另一个功能,它通过利用目标主机上存在的漏洞和风险,获取目标主机的控制权和敏感信息。Nmap支持多种漏洞利用技术,包括基于脚本的漏洞利用、基于Exploit的漏洞利用等。其中,基于脚本的漏洞利用是最常用的一种,它通过执行Nmap内置的漏洞利用脚本,攻击目标主机上存在的漏洞和风险。

二、技术实现

Nmap的技术实现主要包括命令参数、扫描模式、脚本和插件等。

- 命令参数

Nmap的命令参数是指在命令行中使用的各种选项和参数,用于控制Nmap的行为和输出结果。常用的命令参数包括:

(1)-sS:使用TCP SYN扫描方式进行端口扫描。

(2)-O:进行操作系统识别。

(3)-sV:进行版本探测。

(4)-sU:使用UDP扫描方式进行端口扫描。

(5)-sT:使用TCP连接扫描方式进行端口扫描。

(6)-p:指定扫描的端口范围。

(7)-A:同时进行操作系统识别、版本探测和脚本扫描。

- 扫描模式

Nmap的扫描模式是指不同的扫描方式和策略,用于实现不同的探测目标和目的。常用的扫描模式包括:

(1)全面扫描模式(-A):该模式综合使用操作系统识别、版本探测和脚本扫描等技术,探测目标的所有信息和漏洞。

(2)快速扫描模式(-F):该模式只探测目标主机上常见的端口和服务,适用于快速探测目标主机的基本信息和漏洞。

(3)针对性扫描模式(-sT/-sS/-sU):该模式根据目标主机的特点和要求,选择不同的扫描方式和策略,实现针对性的探测和映射。

- 脚本

Nmap的脚本是指内置的用于漏洞扫描和利用的程序代码,可根据实际需要进行自定义和扩展。Nmap的脚本使用Lua脚本语言编写,通过Nmap Scripting Engine(NSE)运行。常用的脚本包括:

(1)http-vuln-*:用于检测Web应用程序的漏洞和风险。

(2)smb-vuln-*:用于检测Samba应用程序的漏洞和风险。

(3)ftp-vuln-*:用于检测FTP应用程序的漏洞和风险。

(4)msrpc-*:用于检测Windows系统的漏洞和风险。

- 插件

Nmap的插件是指外部的用于扩展和定制Nmap功能和特性的程序代码,可根据实际需要进行安装和使用。常用的插件包括:

(1)Nmap Parser(nmap-parser):用于解析和处理Nmap扫描结果的程序库。

(2)Nmap GUI(Zenmap):用于图形化显示Nmap扫描结果的工具。

(3)Nmap Scripting Engine(NSE):用于执行自定义脚本的程序库。

(4)Nmap Security Scanner(Nessus):用于漏洞扫描和利用的工具。

三、应用场景

Nmap广泛应用于网络安全审计和渗透测试等领域,常见的应用场景包括:

- 网络发现

Nmap可用于快速发现网络中的主机和设备,了解网络拓扑和架构,为网络安全审计和管理提供基础数据和信息。

- 端口扫描

Nmap可用于对目标主机进行端口扫描,了解目标主机上开放的端口和服务,判断目标主机的安全性和风险。

- 操作系统识别

Nmap可用于对目标主机进行操作系统识别,了解目标主机所运行的操作系统类型和版本,为后续的漏洞扫描和利用提供基础数据和信息。

- 版本探测

Nmap可用于对目标主机上运行的服务进行版本探测,了解服务的具体版本和漏洞信息,为后续的漏洞扫描和利用提供基础数据和信息。

- 漏洞扫描

Nmap可用于对目标主机进行漏洞扫描,使用内置的脚本或外部的插件,检测目标主机上存在的漏洞和风险,为安全审计和渗透测试提供基础数据和信息。

- 渗透测试

Nmap可用于对目标主机进行渗透测试,使用内置的脚本或外部的插件,利用已知的漏洞和风险,获取目标主机的敏感信息或进行远程控制。

四、总结

Nmap是一款功能强大的网络扫描工具,可用于网络安全审计、渗透测试、漏洞扫描等多种应用场景。Nmap的技术实现包括命令参数、扫描模式、脚本和插件等,可根据实际需要进行自定义和扩展。使用Nmap需要遵循相关法律法规和道德规范,不得用于非法和恶意目的。

nmap安全审计的常用选项和参数

Nmap是一款强大的网络扫描工具,可用于进行网络安全审计。在使用Nmap进行安全审计时,需要了解其常用的选项和参数,以及如何结合这些选项和参数进行扫描和分析。本文将详细介绍Nmap安全审计的常用选项和参数,涉及端口扫描、操作系统识别、版本探测、漏洞扫描等方面。

一、端口扫描

- -p

-p选项用于指定要扫描的端口范围。可以使用单个端口号、端口范围、多个端口号和通配符(*)进行指定。例如:

扫描单个端口:nmap -p 80 target.com

扫描端口范围:nmap -p 1-1024 target.com

扫描多个端口:nmap -p 80,443,8080 target.com

扫描所有端口:nmap -p “*” target.com

- -sS

-sS选项用于使用TCP SYN扫描方式进行端口扫描。该方式通过发送TCP SYN包,获取目标主机上开放的端口和服务信息。例如:

使用TCP SYN扫描方式扫描目标主机:nmap -sS target.com

- -sT

-sT选项用于使用TCP连接扫描方式进行端口扫描。该方式通过建立TCP连接,获取目标主机上开放的端口和服务信息。例如:

使用TCP连接扫描方式扫描目标主机:nmap -sT target.com

- -sU

-sU选项用于使用UDP扫描方式进行端口扫描。该方式通过发送UDP包,获取目标主机上开放的UDP端口和服务信息。例如:

使用UDP扫描方式扫描目标主机:nmap -sU target.com

二、操作系统识别

- -O

-O选项用于进行操作系统识别,获取目标主机所运行的操作系统类型和版本信息。该选项需要使用root权限才能正常工作。例如:

对目标主机进行操作系统识别:nmap -O target.com

- -A

-A选项用于综合使用操作系统识别、端口扫描和版本探测等多种技术进行扫描。该选项可以获取更全面的目标主机信息,但需要较长的扫描时间。例如:

综合使用多种技术进行扫描:nmap -A target.com

三、版本探测

- -sV

-sV选项用于进行服务版本探测,获取目标主机上运行的服务的具体版本信息。例如:

对目标主机进行服务版本探测:nmap -sV target.com

- –version-intensity

–version-intensity选项用于指定服务版本探测的强度。该选项的取值范围为0~9,默认值为7。取值越高,探测的强度越大,但扫描时间和网络带宽消耗也会增加。例如:

指定服务版本探测的强度为9:nmap -sV --version-intensity 9 target.com

四、漏洞扫描

- –script

–script选项用于指定要使用的漏洞扫描脚本。Nmap内置了大量的漏洞扫描脚本,可以通过该选项进行指定。例如:

使用http-vuln-cve2012-1823.nse脚本进行漏洞扫描:nmap --script http-vuln-cve2012-1823 target.com

- –script-args

–script-args选项用于指定漏洞扫描脚本的参数。不同的漏洞扫描脚本需要不同的参数进行配置,可以通过该选项进行指定。例如:

设置http-vuln-cve2012-1823.nse脚本的参数:nmap --script http-vuln-cve2012-1823 --script-args http-vuln-cve2012-1823.url=/target target.com

- –script-updatedb

–script-updatedb选项用于更新漏洞扫描脚本的数据库。Nmap的漏洞扫描脚本数据库需要定期更新,以保证漏洞扫描的准确性和完整性。例如:

更新漏洞扫描脚本的数据库:nmap --script-updatedb

五、其他选项和参数

- -v

-v选项用于输出详细的扫描信息和日志。该选项可以帮助用户了解扫描的进度和结果,以及发现潜在的问题和风险。例如:

输出详细的扫描信息和日志:nmap -v target.com

- -oN

-oN选项用于将扫描结果输出到文件中。可以使用不同的格式,如普通文本、XML、Grepable等。例如:

输出扫描结果到文本文件中:nmap -oN result.txt target.com

输出扫描结果到XML文件中:nmap -oX result.xml target.com

- -Pn

-Pn选项用于不进行主机存活性检测,直接对目标主机进行端口扫描和漏洞扫描。该选项适用于目标主机防御严密,需要进行绕过检测扫描的情况。例如:

对目标主机进行绕过检测扫描:nmap -Pn target.com

- -T

-T选项用于指定扫描的速度和强度。该选项的取值范围为0~5,默认值为3。取值越高,扫描的速度和强度越大,但也会增加网络带宽和资源消耗。例如:

指定扫描的速度和强度为5:nmap -T5 target.com

- -iL

-iL选项用于从文件中读取要扫描的目标主机列表。该选项适用于需要扫描多个目标主机的情况。例如:

从文件中读取要扫描的目标主机列表:nmap -iL targets.txt

总结文章来源:https://www.toymoban.com/news/detail-522872.html

本文介绍了Nmap安全审计的常用选项和参数,涉及端口扫描、操作系统识别、版本探测、漏洞扫描等方面。使用这些选项和参数,可以帮助用户进行更全面、更准确、更高效的网络安全审计工作。需要注意的是,在进行网络安全审计时,需要遵守相关法律法规和道德规范,以保证工作的合法性和合规性。

nmap安全审计的实战案例

Nmap是一款广泛应用于网络安全审计的工具,它可以快速地对目标主机进行端口扫描、操作系统识别、服务版本探测、漏洞扫描等操作,以发现目标主机上可能存在的安全漏洞和风险。在本文中,我们将介绍一些Nmap安全审计的实战案例,以帮助读者了解如何使用Nmap进行网络安全审计。

案例一:端口扫描

端口扫描是网络安全审计的基础性工作,通过扫描目标主机上开放的端口和服务,可以帮助我们了解目标主机的网络拓扑结构和安全情况。下面是一个端口扫描的实战案例:

- 目标主机信息

我们的目标主机是一个以太网主机,IP地址为192.168.1.100,操作系统为Windows 10。

- 扫描命令

我们使用Nmap的默认扫描方式(即TCP SYN扫描)对目标主机进行端口扫描,命令如下:

nmap 192.168.1.100

- 扫描结果

扫描结果显示目标主机上开放了许多端口和服务,包括80端口(HTTP服务)、445端口(SMB服务)、3389端口(远程桌面服务)等。根据这些信息,我们可以初步了解目标主机的网络拓扑结构和安全情况,进一步进行漏洞扫描和安全检测。

案例二:操作系统识别

操作系统识别是网络安全审计的重要工作之一,通过识别目标主机所运行的操作系统类型和版本,可以帮助我们针对性地进行漏洞扫描和安全检测。下面是一个操作系统识别的实战案例:

- 目标主机信息

我们的目标主机是一个以太网主机,IP地址为192.168.1.100,操作系统为Windows 10。

- 扫描命令

我们使用Nmap的操作系统识别功能对目标主机进行扫描,命令如下:

nmap -O 192.168.1.100

- 扫描结果

扫描结果显示目标主机所运行的操作系统为Windows 10,并提供了一些详细的信息,如内核版本、服务包版本等。根据这些信息,我们可以更准确地进行漏洞扫描和安全检测。

案例三:版本探测

服务版本探测是网络安全审计的重要工作之一,通过识别目标主机所运行的服务版本,可以帮助我们了解服务的安全漏洞和风险。下面是一个服务版本探测的实战案例:

- 目标主机信息

我们的目标主机是一个以太网主机,IP地址为192.168.1.100,操作系统为Windows 10。

- 扫描命令

我们使用Nmap的服务版本探测功能对目标主机进行扫描,命令如下:

nmap -sV 192.168.1.100

- 扫描结果

扫描结果显示目标主机上运行了许多服务,包括HTTP服务、SMB服务、远程桌面服务等。同时,Nmap还提供了每个服务的版本信息,如HTTP服务的版本为Microsoft IIS 10.0。根据这些信息,我们可以进一步了解服务的安全漏洞和风险,进行针对性的安全检测。

案例四:漏洞扫描

漏洞扫描是网络安全审计的重要工作之一,通过扫描目标主机上可能存在的漏洞和风险,可以及时发现并修复安全漏洞,保障网络安全。下面是一个漏洞扫描的实战案例:

- 目标主机信息

我们的目标主机是一个以太网主机,IP地址为192.168.1.100,操作系统为Windows 10。

- 扫描命令

我们使用Nmap的漏洞扫描功能对目标主机进行扫描,命令如下:

nmap --script vuln 192.168.1.100

- 扫描结果

扫描结果显示目标主机上存在一些漏洞和风险,包括SMBLoris DoS漏洞、MS17-010漏洞等。根据这些信息,我们可以及时发现并修复安全漏洞,保障网络安全。

案例五:网络拓扑结构探测

网络拓扑结构探测是网络安全审计的重要任务之一,通过探测目标网络中的主机、路由器、交换机等设备,可以帮助我们了解网络拓扑结构和安全情况。下面是一个网络拓扑结构探测的实战案例:

- 目标主机信息

我们的目标网络是一个以太网,IP地址段为192.168.1.0/24。

- 扫描命令

我们使用Nmap的网络拓扑结构探测功能对目标网络进行扫描,命令如下:

nmap -sP 192.168.1.0/24

- 扫描结果

扫描结果显示目标网络中存在多台主机和设备,包括路由器、交换机等。根据这些信息,我们可以初步了解网络拓扑结构和安全情况,进一步进行漏洞扫描和安全检测。

总结

Nmap是一款强大的网络安全审计工具,可以帮助我们快速地对目标主机进行端口扫描、操作系统识别、服务版本探测、漏洞扫描等操作,以发现目标主机上可能存在的安全漏洞和风险。通过上述实战案例,我们可以初步了解如何使用Nmap进行网络安全审计,并针对性地进行漏洞扫描和安全检测。在实际工作中,我们还需要结合具体的业务场景和安全需求,选择合适的扫描方式和工具,保障网络安全。文章来源地址https://www.toymoban.com/news/detail-522872.html

到了这里,关于nmap安全审计的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!