搭建pikachu靶场

这里我所运用到的材料有:首先我最终是在虚拟机中环境为win2012和主机都搭建完成。

(一个即可)

Phpstudy,Phpstorm,pikachu、外加的话浏览器别太老。Phpstudy:https://www.xp.cn/Phpstorm:https://www.jetbrains.com/zh-cn/phpstorm/pikachu:https://github.com/zhuifengshaonianhanlu/pikachu

这里我并没有一步一步截图,因为碰壁很多次,所以,我将针对我所遇到的问题以及解决方法展开阐述,仅供参考。

1、win11本机搭建步骤

1、安装Phpstudy以及Phpstorm软件,并启动apacha以及mysql

其实,这里一个版本就行。

2、这下去pikachu的那个文件进行把mysql的root密码写进去,这里如果你的密码不是初始密码root的话,那么这里则需要修改两个Php中的密码:

3、修改密码

4、ctrl+c以及ctrl+v将修改之后的pikachu文件放在phpstudy安装之后文件夹的www文件目录中;

5、修改完之后我就又碰见了问题四,也就是执行127.0.0.1/pikachu之后报错

说有个文件的14行有错误。详见问题四:

6、直接进入浏览器输入127.0.0.1/pikachu

7、当然,这里是win主机搭建的靶机,而且即使到这一步依旧没有结束

因为还要进行安装初始化:

所以,在URL输入框中,我们输入127.0.0.1/pikachu/install.php

然后回车就可以看到安装以及初始化了:

7、要说win2012虚拟机上进行搭建,原理步骤依旧是一样的。

2、虚拟机win2012搭建步骤

1、首先关闭win2012的防火墙,这个肯定是要先关的,不然ping都ping不通,更别提之后说要在主机上进行访问靶机:

2、在win2012中安装Phpstudy,当然,我这里也碰见了问题,详见问题3:

3、然后我们将Phpstudy执行文件放入共享文件夹;

4、打开win2012,并重新安装VMware tools工具:

我们可以看见最上面也就是选项卡旁边有个虚拟机,点开之后那个栏里面有一个重新安装VMware tools,这里点击重新安装。

5、安装完成之后,我们点击这台电脑:

接着点击网络,可以看到有两个,之后点击VM开头的即可以看到共享文件保存的位置:

这里我们之前将Phpstudy执行文件保存在此就可以执行并安装Phpstudy

6、接着像本机一样的启动阿帕奇以及mysql

7、这里依旧是从那个网址下载pikachu的源码包然后去本机的Phpstorm进行修改密码;

8、修改之后,将文件复制粘贴到共享文件夹中,传输给win2012;

9、win2012同样是ctrl+c以及ctrl+v将其放在phpstudy安装之后文件夹的www文件目录中;

10、之后,我们便可使用浏览器进行访问127.0.0.1/pikachu

这里我们强调下,并不是任何人都访问的是127.0.0.1/pikachu,127.0.0.1同样可以使用localhost进行代替,同样代表本机,以及后面加的也并不是固定的pikachu这里我们得去看我们phpstudy的文件目录中www目录下文件的名称,也就是文件,这里环境搭建与之前使用Linux搭建一个论坛类似,详细内容见:

https://blog.csdn.net/weixin_63172698/article/details/130977137?spm=1001.2014.3001.5501

11、同样,如果没有安装以及初始化字样,我们可以直接修改URL为127.0.0.1/pikachu/install.php进行初始化使用。当然,这里我也成功的碰到了问题,详见问题5:

至此,我们靶场已经搭建完毕,同样我们也可以使用本机进行访问虚拟机:这里访问的URL为虚拟机的IP地址+pikachu。

我所碰见的问题以及解决方式:

1、文件打不开,也就是pikachu的那个ins配置文件直接打不开,这个我觉得和电脑以及环境有关,我使用的是win11,之前win10还没碰见过这种情况:

解决方式:

这里我采用的是直接关机重启,这里注意进程,最好别有什么系统程序执行

2、至于上面pikachu配置文件更改,也就是给那个里面写入root的密码,双击那个文件直接卡住的情况:

解决方式:

这里直接打开Phpstorm软件进行选中文件打开,这里自己找到文件的路径进行打开。

这里路径不好找?可以去搜everthing官网进行下载(搜索文件很快)。

3、主机与虚拟机win2012进行连接实现文件传输达不到,使用moba以及winSCP都无法连接到,那么文件该如何传输到虚拟机中?

解决方式:

这里用到了VMware tools,首先,我们将win2012先关闭客户机:

然后点击编辑虚拟机设置——>选项——>共享文件夹

这里创建一个共享文件夹实现本机与win2012的文件互通。

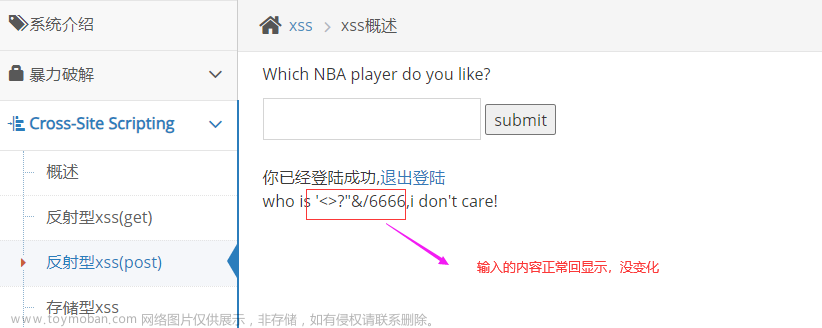

4、这里浏览器输出127.0.0.1/pikachu的图像,这里报错了,很明显可以看到是mysql的密码导致的错误,可这里并没有出错,两个文件都配置的是root用户名以及root密码:

解决方式:

这里在小皮也就是Phpstudy中添加创建一个数据库:

点击上面的创建数据库,如果出现了root密码未修改,那么一修改,然后继续创建数据库,同样设置6位以上的密码,没什么讲究的。这下即可成功进入靶场。

5、我进行安装以及初始化之后,浏览器中改变URL之后回车,链接后面便加上一个#号,同时界面是一个固定的界面,不能进行跳转界面:

解决方法:

嗯······我当时使用的是win2012的浏览器,这里换个浏览器重新在虚拟机访问127.0.0.1/pikachu便好······没什么技术要求,以及在本机访问中,也就不会出现这样的情况了。文章来源:https://www.toymoban.com/news/detail-523542.html

好了,pikachu靶场搭建就分享到这,希望能帮到各位。文章来源地址https://www.toymoban.com/news/detail-523542.html

到了这里,关于靶场搭建——搭建pikachu靶场的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!